Ошибка 502 Bad Gateway: разбор на примере кейса с VPN

Ещё мгновение назад всё работало идеально. Сайт загружался мгновенно, страницы открывались без проблем, и никаких признаков неполадок не было. Затем включили VPN - и браузер внезапно показал знакомое, но сбивающее с толку сообщение: 502 Bad Gateway.

Для многих пользователей именно здесь начинается раздражение. Сайт не работает? Сервер сломался? VPN вызывает ошибку? Или просто не повезло?

В этой статье разбирается вымышленный кейс, который отражает опыт тысяч пользователей каждый день. Мы шаг за шагом проследим расследование ошибки 502, которая появлялась только при включённом VPN, и покажем, что проблема заключалась не в «сломавшемся сайте», а в сетевом конфликте, вызванном тем, как VPN меняют маршрутизацию, IP-адрес и поведение DNS.

Начнём с самого кейса.

Кейс: Сайт, который не работал только при включённом VPN

Самое странное заключалось в том, что проблема была постоянной. Стоило выключить VPN - сайт загружался мгновенно. Включение VPN снова приводило к появлению ошибки. Поведение было повторяемым и предсказуемым - что делало ситуацию ещё более непонятной.

Естественным предположением было, что сайт нестабилен или временно недоступен. Однако проверка с другого устройства и из другой сети показала, что сайт работает нормально. Сообщений об отключениях не было, и сервис был полностью доступен для других пользователей.

Смена браузера ничего не дала. Очистка cookies и кэша также не помогла. Ошибка появлялась исключительно при активном VPN.

Стало ясно, что включение VPN принципиально меняло то, как запрос доходил до сайта. Назначение оставалось тем же, но маршрут, IP-адрес и DNS-разрешение были другими. Где-то на этом пути соединение давало сбой - и сервер отвечал универсальной ошибкой 502.

Чтобы понять, почему это происходит, важно разобраться, что на самом деле означает ошибка 502 Bad Gateway и где именно она возникает.

Что на самом деле означает ошибка 502 Bad Gateway

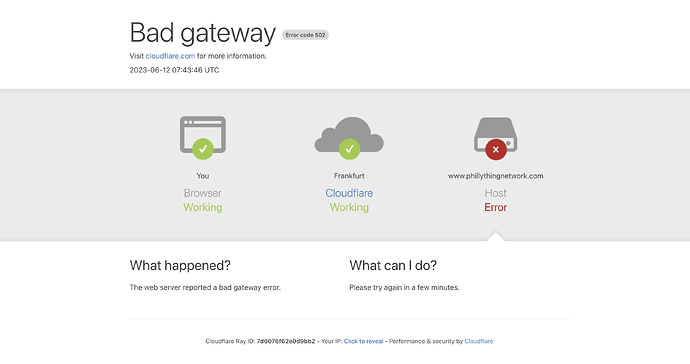

Экран ошибки 502 Bad Gateway. Источник: Cloudflare

Ошибка 502 Bad Gateway означает, что один из серверов в цепочке запроса получил некорректный или неожиданный ответ от другого сервера. Когда вы открываете сайт, браузер, как правило, не общается напрямую с конечным сервером. Вместо этого запрос проходит через несколько уровней, таких как:

- CDN (сеть доставки контента),

- reverse proxy,

- балансировщик нагрузки,

- сервер приложения.

Если любой из этих компонентов не может корректно взаимодействовать со следующим, сервер, выступающий в роли "шлюза", возвращает ошибку 502. Проще говоря, ошибка 502 означает:

Я попытался получить данные с другого сервера, но ответ оказался некорректным или вообще не пришёл.

Именно поэтому ошибки 502 часто бывают:

- периодическими,

- зависящими от геолокации или IP-адреса,

- вызванными конкретными сетевыми условиями.

Когда включается VPN, эти условия меняются. Запрос идёт с другого IP-адреса, может использовать другой DNS-резолвер и проходит по иному сетевому маршруту. Если какая-либо часть инфраструктуры не готова к таким изменениям, соединение может дать сбой - даже если без VPN всё работает нормально.

Вернёмся к нашему кейсу.

Пошаговая диагностика: как найти реальную причину

Было ясно, что проблема не случайная. Ошибка появлялась только при включённом VPN - значит, следующим шагом было изолировать, что именно меняет VPN.

Шаг 1: выключить VPN

Первый и самый простой тест - полностью отключить VPN.

Как только VPN выключили, сайт стал загружаться нормально. Страницы открывались без задержек, ошибок не возникало. Это подтвердило, что соединение с интернетом стабильное, а сам сайт доступен.

VPN не "ломал интернет", он менял что-то конкретное в запросе.

Шаг 2: сменить локацию VPN-сервера

Далее VPN включили снова, но выбрали другую локацию сервера.

Результат оказался разным:

- с одной локацией сайт по-прежнему возвращал 502;

- с другой локацией сайт загружался успешно.

Это указывало на региональный фактор или зависимость от IP. Скорее всего, сайт или один из upstream-сервисов обрабатывал трафик по-разному в зависимости от того, откуда приходит запрос.

Шаг 3: переключить VPN-протокол

Следующий тест - смена VPN-протокола.

После переключения с одного протокола на другой поведение соединения снова изменилось. В некоторых случаях сайт стал загружаться стабильнее. В других - ошибка появлялась только на отдельных страницах.

Это подсказало, что дело не только в IP-адресах: могли влиять особенности обработки соединения, размер пакетов или TLS-согласование.

Шаг 4: проверить поведение DNS

Наконец, проверили DNS-настройки.

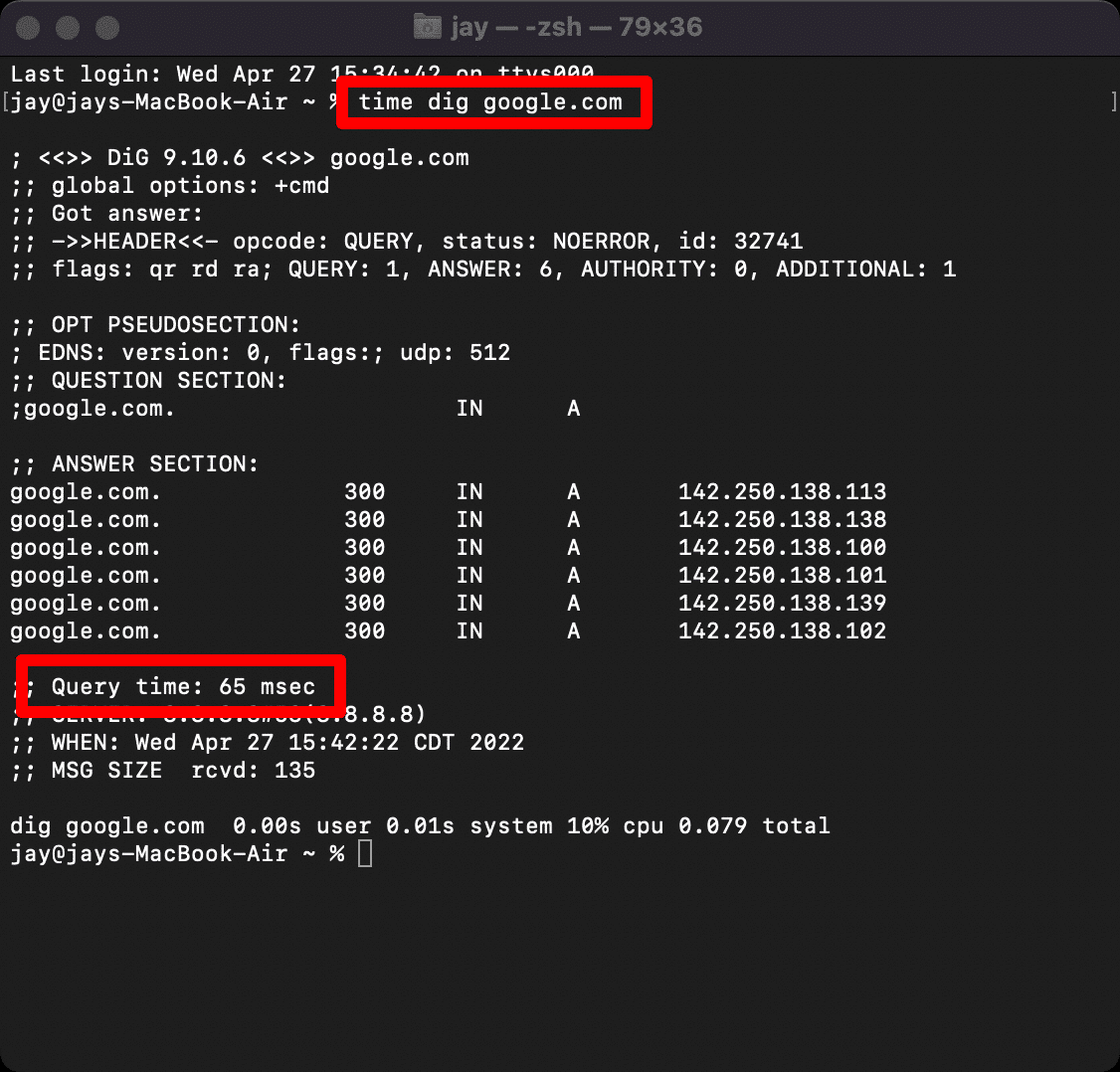

Чтобы быстро понять, замешаны ли задержки DNS или проблемы с резолвингом, использовали простой тест dig.

На macOS открыли Terminal:

- Нажмите Command (⌘) + Spacebar, чтобы открыть Spotlight.

- Введите "Terminal" в строке поиска.

- Нажмите Enter (или Return), когда "Terminal" появится первым результатом.

На Windows запустили Command Prompt:

- Нажмите Windows + R, чтобы открыть окно Run.

- Введите

cmd. - Нажмите Enter, чтобы открыть стандартный Command Prompt.

Затем выполнили базовый тест:

time dig example.com

Команда показывает, как быстро DNS-сервер отвечает. Ключевое значение - Query time, оно отражает скорость резолвинга DNS-запроса. Запуск той же команды с VPN и без VPN - или через другой резолвер (например, Google Public DNS) - показал, что времена ответа менялись в зависимости от маршрута VPN.

Тест времени ответа DNS в Terminal на macOS. Источник: WP Rocket

Хотя этот тест отражает результат для одной локации, его достаточно, чтобы подтвердить: при активном VPN поведение DNS действительно меняется. В данном случае переход на стабильные DNS-настройки через VPN снизил нестабильность и улучшил загрузку страниц.

Это подтвердило, что VPN не «создавал» ошибку 502 напрямую - он лишь проявлял различия в DNS и маршрутизации, которые влияли на то, как сайт достигается.

При активном VPN резолвинг домена выполнялся другим DNS-сервером, чем обычно. После того как DNS-настройки перевели на постоянное использование DNS через VPN, поведение улучшилось.

Тестируя по одной переменной - статус VPN, локацию, протокол и DNS - причина стала намного понятнее. Сайт не был сломан, но некоторые VPN-маршруты провоцировали сбой где-то между proxy и backend-сервером.

Что на самом деле вызвало ошибку 502

При включённом VPN запросы шли с другого диапазона IP-адресов. Этот диапазон обрабатывался иначе upstream-системами сайта - скорее всего, CDN или WAF (Web Application Firewall).

В данном сценарии CDN принимала входящий запрос, но не могла установить корректное соединение с backend-сервером. Вместо понятного сообщения об ошибке она возвращала универсальный 502 Bad Gateway. Для пользователя сайт выглядел сломанным, хотя из других сетей он открывался без проблем.

Вероятно, сыграли роль несколько факторов:

- Фильтрация или лимитирование по IP

Трафик из некоторых VPN-диапазонов может ограничиваться или замедляться. - Жёсткие правила безопасности

Некоторые firewall-системы считают VPN-трафик рискованным. - Непоследовательные ответы backend-сервера

Backend мог быть не настроен на обработку запросов из всех регионов и IP-пулов.

Итог: ошибка 502 возникла не из-за сломанного сайта или неисправного VPN, а из-за несоответствия в обработке разных сетевых маршрутов.

Как проблема была решена

Первым успешным шагом стала смена локации VPN-сервера. После выбора другого региона доступ восстановился сразу.

Затем был изменён VPN-протокол. Соединение стало стабильнее, и ошибка перестала появляться. Это показало, что на проблему влияли параметры соединения - например, обработка пакетов или TLS-согласование.

Также были откорректированы DNS-настройки, чтобы резолвинг доменов всегда проходил через VPN. После этого загрузка страниц стала предсказуемой и стабильной.

Никаких изменений на стороне сайта не потребовалось. Проблема была полностью решена за счёт:

- смены локации VPN-сервера,

- использования другого VPN-протокола,

- обеспечения консистентного DNS-маршрута.

Этот кейс подчёркивает важную мысль: многие ошибки 502, которые выглядят как внезапные сбои, на самом деле являются проблемами сетевого пути, а не падением сервера. Иногда достаточно небольшого изменения маршрута, чтобы соединение либо успешно установилось, либо завершилось gateway-ошибкой.

Есть ли инструменты для проверки корректной DNS-маршрутизации?

Да. Существует несколько инструментов и утилит, которые помогают проверить поведение DNS при использовании VPN и определить, проходят ли DNS-запросы через VPN-туннель или «утекают» за его пределы.

Ниже - самые практичные варианты: от быстрых проверок до глубокой технической диагностики.

1. DNS Leak Test (онлайн-сервисы)

Эти сайты показывают, какие DNS-серверы фактически используются:

- dnsleaktest.com

- ipleak.net

- browserleaks.com/dns

Что они показывают:

- DNS-серверы, видимые извне

- DNS-провайдера и геолокацию

- Соответствует ли DNS VPN-подключению

Технические знания не требуются - просто откройте сайт с включённым VPN.

2. traceroute / tracert (анализ сетевого пути)

Эти утилиты показывают путь, по которому пакеты идут к серверу.

Команды:

- macOS / Linux:

traceroute example.com - Windows:

tracert example.com

Если маршрут заметно меняется при включении VPN, DNS и трафик могут обрабатываться иначе.

3. tcpdump / Wireshark (глубокий анализ трафика)

Эти инструменты захватывают реальные DNS-пакеты на сетевых интерфейсах.

Пример команды tcpdump:

sudo tcpdump -i <interface> port 53

Что можно увидеть:

- Проходят ли DNS-запросы через VPN-интерфейс

- Какие DNS-серверы получают запросы

- Фактическое поведение запросов и ответов

Метод продвинутый и требует знаний сетей.

4. DNS-настройки VPN-клиента

Во многих VPN-приложениях есть встроенные опции:

- защита от DNS-утечек

- использование DNS VPN

- блокировка DNS-трафика вне туннеля

В большинстве случаев их включение обеспечивает корректную маршрутизацию одним кликом.

5. Расширения для браузера (быстрые проверки)

Некоторые расширения быстро показывают:

- текущий IP-адрес,

- DNS-информацию,

- краткую сводку сетевого поведения.

Удобно для визуальной проверки без командной строки.

На что обращать внимание в результатах

✅ Если DNS-серверы принадлежат VPN или совпадают с его локацией - маршрутизация корректна.

❌ Если DNS относится к ISP или локальной сети при активном VPN - вероятна DNS-утечка.

⚠️ Смешанные результаты указывают на частичные проблемы маршрутизации.

Когда ошибка исчезает - и браузинг продолжается

После настройки параметров VPN всё вернулось в норму. Страницы стали загружаться без ошибок, соединение снова стало стабильным, а работа в интернете продолжилась без перебоев. Никаких правок на сервере, никаких обращений в поддержку, никакого простоя - лишь понимание реальной причины проблемы.

Частые причины ошибки 502 Bad Gateway

Хотя каждый случай индивидуален, большинство ошибок 502 укладываются в несколько типичных сценариев:

- CDN или reverse proxy не может достучаться до backend-сервера

- Фильтрация или ограничение трафика по IP

- DNS-разрешение ведёт к неверной точке назначения

- Проблемы с протоколом или TLS-согласованием

- Потери пакетов или несовпадение MTU

Во многих ситуациях VPN не создаёт эти проблемы - он их выявляет, меняя сетевой маршрут.

Как Guru VPN помогает избежать таких проблем

Хорошо спроектированный VPN минимизирует подобные конфликты за счёт стабильной маршрутизации и корректной работы DNS. Guru VPN создан именно для этого:

- Грамотно управляемые IP-пулы снижают риск блокировок со стороны CDN и firewall

- Современные протоколы автоматически адаптируются к условиям сети

- Встроенная защита от DNS-утечек гарантирует прохождение запросов через VPN-туннель

- Оптимизированные глобальные серверы обеспечивают надёжные маршруты из разных регионов

Вместо отладки соединений пользователи могут сосредоточиться на главном - безопасности и стабильной работе в интернете.

Почему важен хороший VPN?

Хороший VPN даёт надёжное соединение, предсказуемое поведение и защиту, которая незаметно работает в фоне. При качественно управляемой инфраструктуре ошибки вроде 502 встречаются гораздо реже - и решаются значительно проще.

С правильным VPN интернет работает так, как и должен.

Оставайтесь конфиденциальными и защищенными в Интернете

СКАЧАТЬ GURU VPN30-дневная гарантия возврата денег