502 Bad Gateway Fehler Erklärt: Eine VPN-Fallstudie

Gerade eben funktionierte noch alles einwandfrei. Die Website lud sofort, Seiten öffneten sich normal, und es gab keinerlei Anzeichen für Probleme. Dann wurde die VPN aktiviert — und plötzlich zeigte der Browser eine bekannte, aber verwirrende Meldung an: 502 Bad Gateway.

Für viele Nutzer beginnt hier der Frust. Ist die Website offline? Ist der Server defekt? Verursacht die VPN das Problem? Oder ist es einfach schlechtes Timing?

Dieser Artikel analysiert einen fiktiven Fall, der die Erfahrung von tausenden Nutzern täglich widerspiegelt. Wir verfolgen Schritt für Schritt die Untersuchung eines 502-Fehlers, der nur bei aktivierter VPN auftrat — und zeigen, dass es sich nicht um eine „defekte Website“, sondern um einen Netzwerk-Konflikt handelt, der durch verändertes Routing, IP-Adressen und DNS-Verhalten entsteht.

Beginnen wir mit dem eigentlichen Fall.

Der Fall: Eine Website, die nur mit aktivierter VPN nicht funktionierte

Das Merkwürdige war, dass das Problem konsistent auftrat. Sobald die VPN deaktiviert wurde, lud die Website sofort. Wurde die VPN wieder aktiviert, erschien der Fehler erneut. Das Verhalten war reproduzierbar und vorhersehbar — was die Situation noch verwirrender machte.

Zunächst lag die Vermutung nahe, dass die Website instabil oder vorübergehend nicht erreichbar sei. Doch Tests auf einem anderen Gerät und in einem anderen Netzwerk zeigten, dass die Seite einwandfrei funktionierte. Es gab keine Ausfallmeldungen, und der Dienst war für andere Nutzer vollständig erreichbar.

Auch ein Browserwechsel brachte keine Veränderung. Das Löschen von Cookies und Cache hatte ebenfalls keinen Effekt. Der Fehler trat ausschließlich bei aktivierter VPN auf.

Es wurde klar, dass die Aktivierung der VPN grundlegend veränderte, wie die Anfrage die Website erreichte. Das Ziel war identisch, aber Route, IP-Adresse und DNS-Auflösung unterschieden sich. Irgendwo auf diesem Weg scheiterte die Verbindung — und der Server reagierte mit einem allgemeinen 502-Fehler.

Um zu verstehen, warum das passiert, muss man sich ansehen, was ein 502 Bad Gateway Fehler tatsächlich bedeutet und wo er entsteht.

Was der Fehler 502 Bad Gateway Wirklich Bedeutet

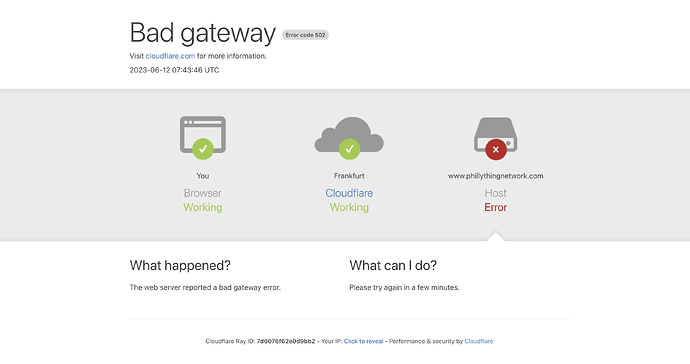

502 Bad Gateway Fehlerbildschirm. Quelle: Cloudflare

Ein 502 Bad Gateway Fehler bedeutet, dass ein Server innerhalb der Anfragekette eine ungültige oder unerwartete Antwort von einem anderen Server erhalten hat. Wenn Sie eine Website aufrufen, kommuniziert Ihr Browser in der Regel nicht direkt mit dem endgültigen Zielserver. Stattdessen durchläuft die Anfrage mehrere Ebenen, zum Beispiel:

- ein CDN (Content Delivery Network),

- einen Reverse Proxy,

- einen Load Balancer,

- einen Applikationsserver.

Wenn einer dieser Bestandteile nicht korrekt mit dem nächsten kommunizieren kann, gibt der Server, der als „Gateway“ fungiert, einen 502-Fehler zurück. Vereinfacht gesagt bedeutet ein 502-Fehler:

„Ich habe versucht, Daten von einem anderen Server abzurufen, aber die Antwort war ungültig oder kam gar nicht an.“

Deshalb treten 502-Fehler häufig auf:

- sporadisch,

- abhängig von Standort oder IP-Adresse,

- ausgelöst durch bestimmte Netzwerkbedingungen.

Wird eine VPN aktiviert, ändern sich genau diese Bedingungen. Die Anfrage stammt von einer anderen IP-Adresse, nutzt möglicherweise einen anderen DNS-Resolver und folgt einem anderen Netzwerkpfad. Ist ein Teil der Infrastruktur darauf nicht vorbereitet, kann die Verbindung scheitern — obwohl ohne VPN alles normal funktioniert.

Kehren wir zu unserem Fall zurück.

Schritt-für-Schritt-Diagnose: Die Wahre Ursache Finden

Es war klar, dass das Problem nicht zufällig war. Der Fehler trat nur bei aktivierter VPN auf — der nächste Schritt bestand also darin, genau zu isolieren, was die VPN verändert.

Schritt 1: VPN Ausschalten

Der erste und einfachste Test war, die VPN vollständig zu deaktivieren.

Sobald die VPN ausgeschaltet wurde, lud die Website normal. Seiten öffneten sich ohne Verzögerung, und es traten keine Fehler auf. Das bestätigte, dass die Internetverbindung stabil war und die Website online ist.

Die VPN hat nicht „das Internet kaputt gemacht“ — sie hat etwas Konkretes an der Anfrage verändert.

Schritt 2: Den Standort des VPN-Servers Ändern

Als Nächstes wurde die VPN wieder aktiviert, aber mit einem anderen Serverstandort.

Das Ergebnis war unterschiedlich:

- bei einem Standort lieferte die Seite weiterhin einen 502-Fehler;

- bei einem anderen Standort lud die Seite erfolgreich.

Das deutete auf einen IP-basierten oder regionalen Faktor hin. Die Website oder ein Upstream-Service behandelte den Traffic vermutlich unterschiedlich, je nachdem, woher die Anfrage kam.

Schritt 3: Das VPN-Protokoll Wechseln

Der nächste Test bestand darin, das VPN-Protokoll zu wechseln.

Nach dem Wechsel von einem Protokoll zu einem anderen änderte sich das Verbindungsverhalten erneut. In manchen Fällen lud die Seite zuverlässiger. In anderen trat der Fehler nur auf bestimmten Seiten auf.

Das deutete darauf hin, dass es nicht nur um IP-Adressen ging — auch Verbindungshandling, Paketgröße oder TLS-Aushandlung könnten eine Rolle spielen.

Schritt 4: DNS-Verhalten Prüfen

Zum Schluss wurden die DNS-Einstellungen überprüft.

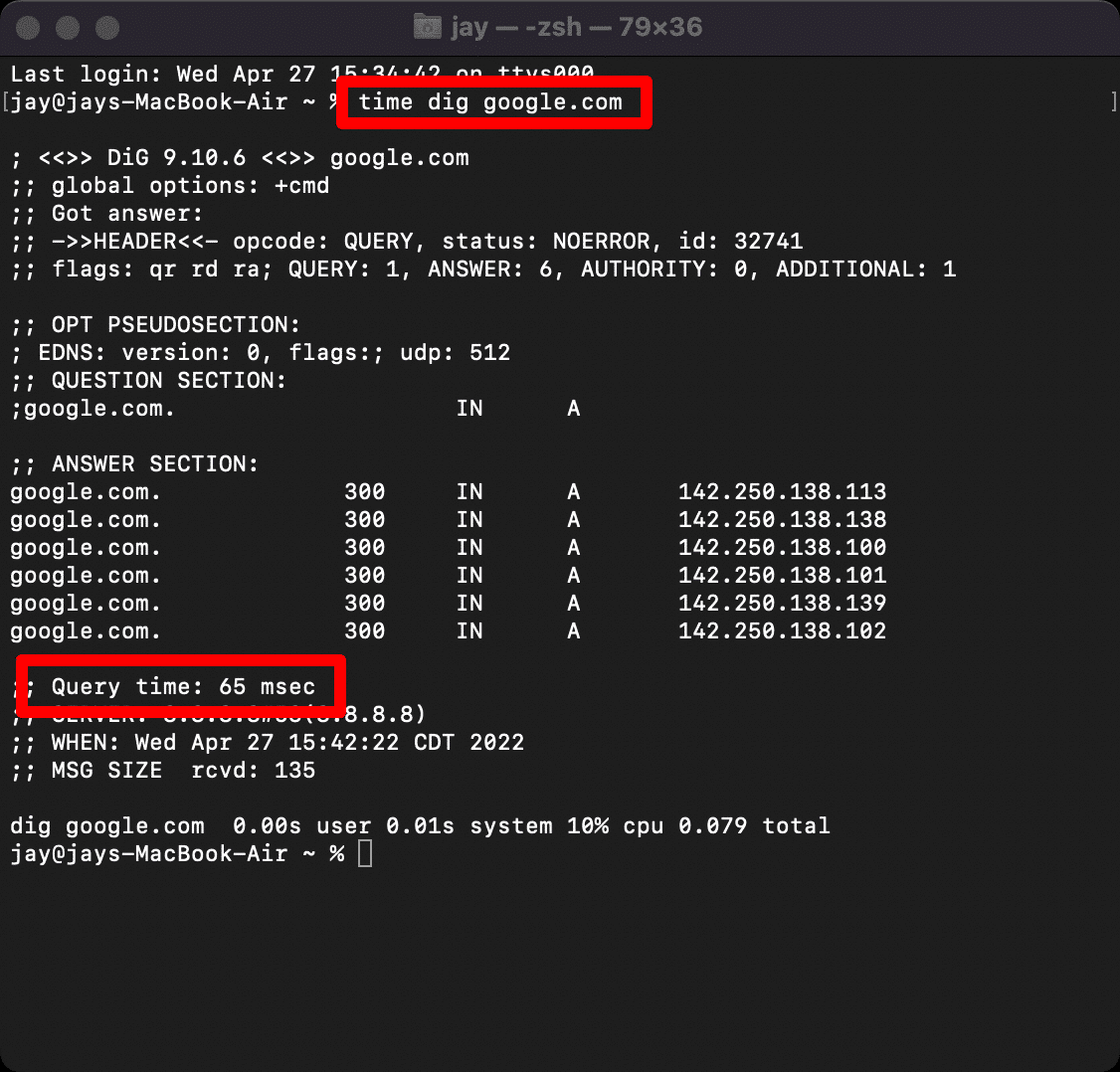

Um schnell zu verifizieren, ob DNS-Latenz oder Auflösungsprobleme beteiligt sind, wurde ein einfacher dig-Test genutzt.

Auf macOS wurde das Terminal geöffnet:

- Command (⌘) + Leertaste drücken, um Spotlight zu öffnen.

- „Terminal“ in die Suche tippen.

- Enter (oder Return) drücken, wenn „Terminal“ als erstes Ergebnis erscheint.

Unter Windows wurde die Eingabeaufforderung gestartet:

- Windows-Taste + R drücken, um „Ausführen“ zu öffnen.

cmdeingeben.- Enter drücken, um die Eingabeaufforderung zu öffnen.

Dann sah ein Basistest so aus:

time dig example.com

Der Befehl misst, wie lange der DNS-Server für eine Antwort benötigt. Der wichtigste Wert ist Query time — er zeigt, wie schnell die DNS-Anfrage aufgelöst wird. Derselbe Test mit und ohne VPN — oder gegen einen anderen Resolver wie Google Public DNS — machte deutlich, dass sich die Antwortzeiten je nach VPN-Route änderten.

DNS-Response-Time-Test in der Terminal-App unter macOS. Quelle: WP Rocket

Auch wenn dieser Test Ergebnisse aus nur einem Standort widerspiegelt, reicht er aus, um festzustellen, ob sich DNS-Verhalten bei aktivierter VPN verändert. In diesem Fall führte der Wechsel zu konsistenten DNS-Einstellungen über die VPN zu weniger Instabilität und besseren Ladezeiten.

Damit war klar: Die VPN verursachte den 502-Fehler nicht direkt, sondern legte DNS- und Routing-Unterschiede offen, die beeinflussten, wie die Website erreicht wurde.

Bei aktivierter VPN wurde die Domainauflösung über einen anderen DNS-Server als üblich abgewickelt. Nachdem die DNS-Einstellungen so angepasst wurden, dass konsequent das VPN-DNS verwendet wurde, verbesserte sich das Verhalten.

Indem jeweils nur eine Variable getestet wurde — VPN-Status, Standort, Protokoll und DNS — wurde die Ursache deutlich klarer. Die Website war nicht kaputt, aber bestimmte VPN-Routen lösten irgendwo zwischen Proxy und Backend-Server einen Fehler aus.

Was den 502-Fehler Tatsächlich Verursacht Hat

Als die VPN aktiviert war, kamen die Anfragen aus einem anderen IP-Adressbereich. Dieser Bereich wurde von den Upstream-Systemen der Website anders behandelt — höchstwahrscheinlich von einer CDN oder einer Web Application Firewall (WAF).

In diesem Szenario akzeptierte die CDN zwar die eingehende Anfrage, konnte jedoch keine gültige Verbindung zum Backend-Server herstellen. Anstatt eine klare Fehlermeldung zurückzugeben, antwortete sie mit einem allgemeinen 502 Bad Gateway. Aus Sicht des Nutzers wirkte die Website defekt, obwohl sie aus anderen Netzwerken problemlos erreichbar war.

Mehrere Faktoren spielten dabei vermutlich eine Rolle:

- IP-basierte Filterung oder Rate Limiting

Traffic aus bestimmten VPN-IP-Bereichen wird möglicherweise eingeschränkt oder gedrosselt. - Strenge Sicherheitsregeln

Manche Firewalls stufen VPN-Traffic als risikoreich ein und blockieren oder verzögern Verbindungen. - Inkonsistente Backend-Antworten

Der Backend-Server war möglicherweise nicht für Anfragen aus allen Regionen oder IP-Pools korrekt konfiguriert.

Kurz gesagt: Der 502-Fehler wurde weder durch eine defekte Website noch durch eine fehlerhafte VPN verursacht. Er entstand durch ein Missverhältnis in der Behandlung unterschiedlicher Netzwerkpfade.

Wie das Problem Gelöst Wurde

Der erste erfolgreiche Schritt war der Wechsel des VPN-Serverstandorts. Der Zugriff wurde sofort wiederhergestellt, was bestätigte, dass das Problem an bestimmten IP-Bereichen lag.

Als Nächstes wurde das VPN-Protokoll gewechselt. Danach wurde die Verbindung stabiler, und der Fehler trat nicht mehr auf. Das deutete darauf hin, dass Parameter wie Paketverarbeitung oder TLS-Aushandlung eine Rolle spielten.

Auch die DNS-Einstellungen wurden angepasst, sodass die gesamte Namensauflösung konsistent über die VPN lief. Mit abgestimmtem DNS-Verhalten wurde das Laden der Seiten stabil und zuverlässig.

Am Ende waren keine Änderungen an der Website selbst nötig. Das Problem wurde vollständig gelöst durch:

- Wechsel des VPN-Serverstandorts,

- Nutzung eines anderen VPN-Protokolls,

- konsistentes DNS-Routing.

Dieses Ergebnis zeigt: Viele 502-Fehler, die scheinbar „plötzlich“ auftreten, sind in Wirklichkeit Netzwerkpfad-Probleme — keine Serverausfälle. Kleine Unterschiede im Routing können über Erfolg oder Gateway-Fehler entscheiden.

Gibt es Tools, um Konsistentes DNS-Routing Sicherzustellen?

Ja. Es gibt mehrere Tools und Hilfsprogramme, mit denen sich DNS-Verhalten und Routing bei aktiver VPN überprüfen lassen — insbesondere, ob DNS-Anfragen korrekt durch den VPN-Tunnel laufen oder nach außen „leaken“.

Nachfolgend die praktischsten Optionen, von schnellen Checks bis zu tiefergehender Analyse.

1. DNS-Leak-Tests (Online-Tools)

Diese Websites zeigen, welche DNS-Server tatsächlich verwendet werden:

- dnsleaktest.com

- ipleak.net

- browserleaks.com/dns

Was sie anzeigen:

- Für externe Dienste sichtbare DNS-Server

- DNS-Anbieter und geografischer Standort

- Ob das DNS zur VPN-Verbindung passt

Keine technischen Kenntnisse erforderlich — einfach mit aktivierter VPN aufrufen und Ergebnisse prüfen.

2. traceroute / tracert (Analyse des Netzwerkpfads)

Diese Tools zeigen den Weg, den Pakete vom Gerät zum Ziel nehmen.

Befehle:

- macOS / Linux:

traceroute example.com - Windows:

tracert example.com

Ändert sich der Pfad deutlich bei aktivierter VPN, werden DNS und Traffic möglicherweise anders behandelt.

3. tcpdump / Wireshark (Tiefgehende Traffic-Analyse)

Diese Tools erfassen echte DNS-Pakete auf Netzwerkinterfaces.

Beispiel tcpdump-Befehl:

sudo tcpdump -i <interface> port 53

Was sichtbar wird:

- Ob DNS-Anfragen über das VPN-Interface laufen

- Welche DNS-Server angesprochen werden

- Tatsächliches Anfrage- und Antwortverhalten

Diese Methode ist fortgeschritten und erfordert Netzwerkkenntnisse.

4. DNS-Einstellungen im VPN-Client

Viele VPN-Apps bieten integrierte Optionen wie:

- DNS-Leak-Schutz

- VPN-DNS verwenden

- Automatisches Blockieren von DNS-Traffic außerhalb des Tunnels

In den meisten Fällen reicht das Aktivieren dieser Optionen für korrektes DNS-Routing.

5. Browser-Erweiterungen (Schnelle Checks)

Einige Erweiterungen zeigen schnell:

- aktuelle IP-Adresse,

- DNS-Informationen,

- Zusammenfassungen des Netzwerkverhaltens.

Ideal für eine schnelle visuelle Kontrolle ohne Kommandozeile.

Worauf man in den Ergebnissen achten sollte

✅ Gehören die DNS-Server zum VPN-Anbieter oder zur VPN-Region, ist das Routing meist korrekt.

❌ Gehören die DNS-Server zum ISP oder lokalen Netzwerk, liegt wahrscheinlich ein DNS-Leak vor.

⚠️ Gemischte Ergebnisse deuten auf teilweise Routing-Probleme hin.

Wenn der Fehler Verschwindet — und das Surfen Weitergeht

Nach der Anpassung der VPN-Einstellungen lief wieder alles normal. Seiten luden ohne Fehler, die Verbindung fühlte sich stabil an, und das Surfen ging ohne Unterbrechungen weiter. Keine Server-Fixes, keine Support-Tickets, keine Ausfallzeiten — nur ein besseres Verständnis der tatsächlichen Ursache.

Häufige Gründe für einen 502 Bad Gateway Fehler

Auch wenn jeder Fall anders ist, lassen sich die meisten 502-Fehler auf einige typische Ursachen zurückführen:

- CDN oder Reverse Proxy erreicht den Backend-Server nicht

- IP-basierte Filterung oder Rate Limiting

- DNS-Auflösung zeigt auf das falsche Ziel

- Probleme bei Protokoll- oder TLS-Aushandlung

- Paketverluste oder MTU-Inkompatibilitäten

In vielen Fällen verursachen VPNs diese Probleme nicht — sie machen sie sichtbar, indem sie den Netzwerkpfad ändern.

Wie Guru VPN Diese Probleme Vermeidet

Eine gut konzipierte VPN minimiert solche Konflikte durch konsistentes Routing und zuverlässiges DNS-Handling. Guru VPN wurde genau dafür entwickelt:

- Sorgfältig verwaltete IP-Pools reduzieren CDN- und Firewall-Blockaden

- Moderne Protokolle passen sich automatisch an Netzwerkbedingungen an

- Integrierter DNS-Leak-Schutz hält DNS-Anfragen im VPN-Tunnel

- Optimierte globale Server sorgen für stabile Routen aus verschiedenen Regionen

Statt Verbindungen zu debuggen, können sich Nutzer auf das Wesentliche konzentrieren — sichere, unterbrechungsfreie Nutzung.

Warum Eine Gute VPN Wichtig Ist

Eine gute VPN bietet stabile Konnektivität, vorhersehbares Verhalten und Sicherheit im Hintergrund. Bei gut verwalteter Infrastruktur treten Fehler wie 502 deutlich seltener auf — und lassen sich schneller beheben.

Mit der richtigen VPN funktioniert das Internet einfach so, wie es sollte.