Erreur 502 Bad Gateway Expliquée : Étude de Cas VPN

Tout fonctionnait parfaitement il y a quelques instants. Le site se chargeait instantanément, les pages s’ouvraient normalement et rien n’indiquait un problème. Puis le VPN a été activé — et soudain, le navigateur a affiché un message familier mais déroutant : 502 Bad Gateway.

Pour de nombreux utilisateurs, c’est à ce moment-là que la frustration commence. Le site est-il hors ligne ? Le serveur est-il en panne ? Le VPN est-il en cause ? Ou est-ce simplement un mauvais timing ?

Cet article analyse un cas fictif qui reflète l’expérience vécue par des milliers d’utilisateurs chaque jour. Nous suivrons une enquête étape par étape sur une erreur 502 qui apparaissait uniquement lorsque le VPN était activé, et montrerons que le problème ne venait pas d’un « site cassé », mais d’un conflit réseau lié à la manière dont les VPN modifient le routage, l’adresse IP et le comportement du DNS.

Commençons par le cas lui-même.

Le Cas : Un Site Qui Échouait Uniquement Avec le VPN Activé

Ce qui était étrange, c’est que le problème était parfaitement cohérent. Dès que le VPN était désactivé, le site se chargeait instantanément. En réactivant le VPN, l’erreur réapparaissait. Le comportement était reproductible et prévisible — ce qui le rendait encore plus déroutant.

L’hypothèse naturelle était que le site était instable ou temporairement indisponible. Pourtant, des tests effectués depuis un autre appareil et un autre réseau ont montré que le site fonctionnait normalement. Aucune alerte de panne n’était signalée, et le service semblait pleinement opérationnel pour les autres utilisateurs.

Changer de navigateur n’a rien changé. Vider les cookies et le cache n’a eu aucun effet. L’erreur n’apparaissait que lorsque le VPN était actif.

Il est alors devenu évident que l’activation du VPN modifiait fondamentalement la façon dont la requête atteignait le site. La destination restait la même, mais le chemin, l’adresse IP et la résolution DNS étaient différents. Quelque part sur ce trajet, la connexion échouait — et le serveur répondait par une erreur 502 générique.

Pour comprendre pourquoi cela se produit, il est essentiel d’examiner ce que signifie réellement une erreur 502 Bad Gateway et d’où elle provient.

Ce Que Signifie Réellement l’Erreur 502 Bad Gateway

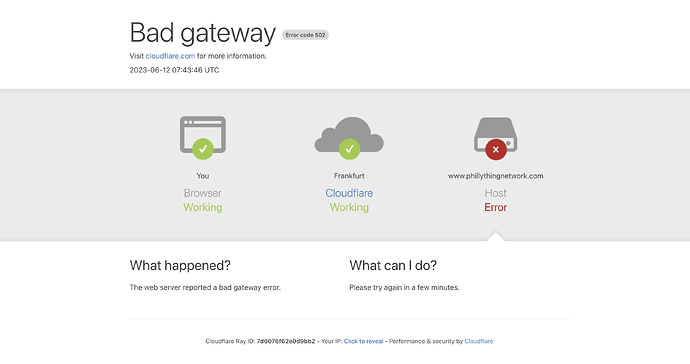

Écran d’erreur 502 Bad Gateway. Source : Cloudflare

Une erreur 502 Bad Gateway signifie qu’un serveur dans la chaîne de requête a reçu une réponse invalide ou inattendue d’un autre serveur. Lorsque vous ouvrez un site web, votre navigateur ne communique généralement pas directement avec le serveur final. La requête traverse souvent plusieurs couches, telles que :

- un CDN (Content Delivery Network),

- un proxy inverse,

- un répartiteur de charge,

- un serveur d’application.

Si l’un de ces composants ne parvient pas à communiquer correctement avec le suivant, le serveur jouant le rôle de « passerelle » renvoie une erreur 502. En termes simples, une erreur 502 signifie :

« J’ai tenté d’obtenir des données depuis un autre serveur, mais la réponse reçue était invalide ou n’est jamais arrivée. »

C’est pourquoi les erreurs 502 sont souvent :

- intermittentes,

- dépendantes de la localisation ou de l’adresse IP,

- déclenchées par des conditions réseau spécifiques.

Lorsque le VPN est activé, ces conditions changent. La requête provient d’une autre adresse IP, peut utiliser un résolveur DNS différent et suivre un autre chemin réseau. Si une partie de l’infrastructure n’est pas prête à gérer ce changement, la connexion peut échouer — même si tout fonctionne normalement sans VPN.

Revenons maintenant à notre cas.

Diagnostic Étape par Étape : Trouver la Vraie Cause

Il était clair que le problème n’était pas aléatoire. L’erreur n’apparaissait que lorsque le VPN était activé, ce qui signifiait que l’étape suivante consistait à isoler précisément ce que le VPN modifiait.

Étape 1 : Désactiver le VPN

Le premier test, le plus simple, a été de désactiver complètement le VPN.

Dès que le VPN a été coupé, le site s’est chargé normalement. Les pages s’ouvraient sans délai et aucune erreur n’apparaissait. Cela confirmait que la connexion internet était stable et que le site était en ligne.

Le VPN ne “cassait” pas internet — il modifiait quelque chose de spécifique dans la requête.

Étape 2 : Changer la Localisation du Serveur VPN

Ensuite, le VPN a été réactivé, mais en sélectionnant une autre localisation de serveur.

Le résultat était différent :

- avec une localisation, le site renvoyait toujours une erreur 502 ;

- avec une autre localisation, le site se chargeait correctement.

Cela pointait vers un facteur régional ou lié à l’IP. Le site — ou l’un de ses services en amont — traitait probablement le trafic différemment selon l’origine de la requête.

Étape 3 : Changer le Protocole VPN

Le test suivant consistait à changer de protocole VPN.

Après être passé d’un protocole à un autre, le comportement de la connexion a de nouveau changé. Dans certains cas, le site se chargeait plus fiablement. Dans d’autres, l’erreur n’apparaissait que sur certaines pages.

Cela suggérait que le problème ne se limitait pas à l’adresse IP : la gestion de la connexion, la taille des paquets ou la négociation TLS pouvaient aussi être en cause.

Étape 4 : Vérifier le Comportement DNS

Enfin, les réglages DNS ont été vérifiés.

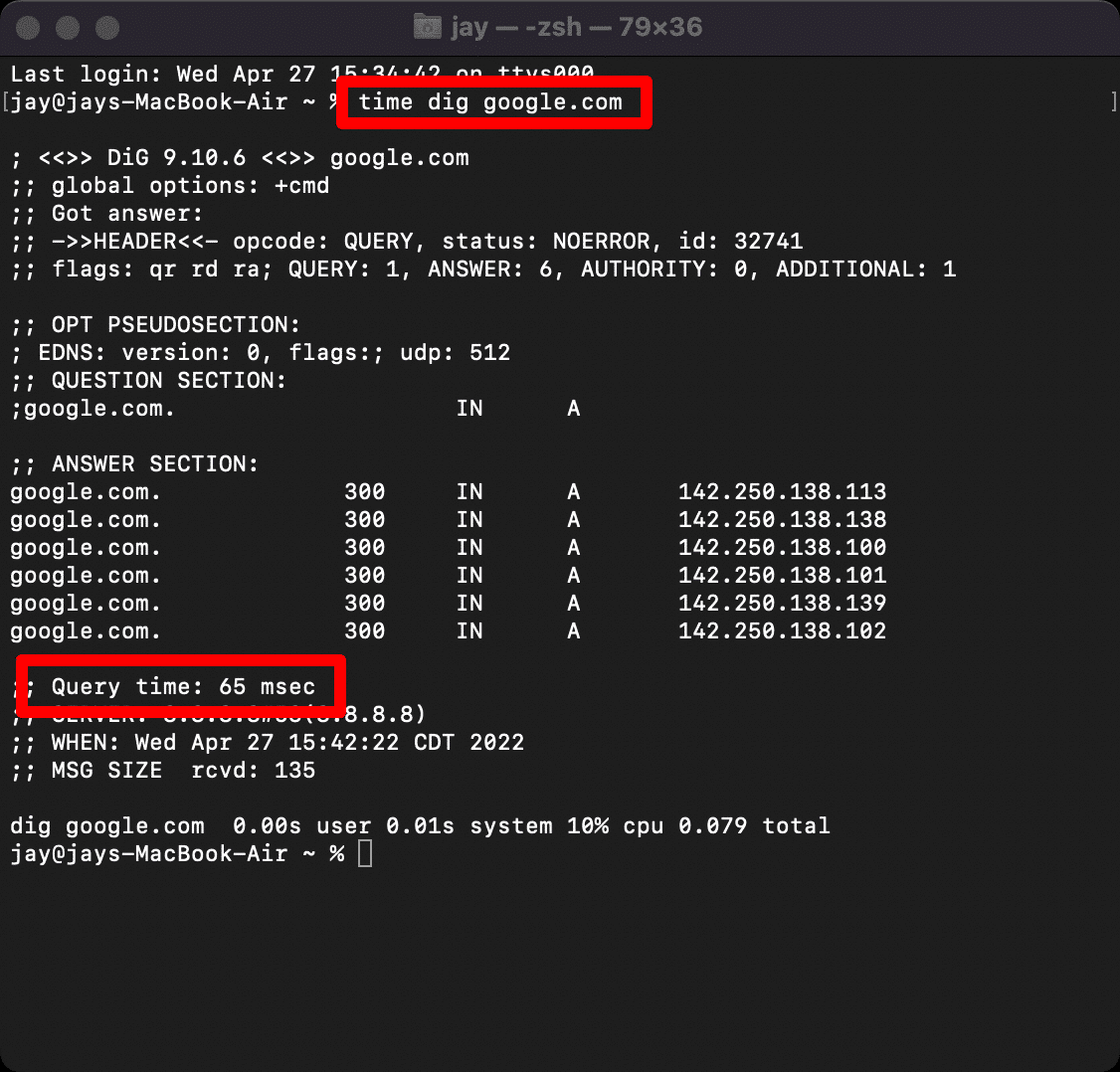

Pour vérifier rapidement si une latence DNS ou un problème de résolution était impliqué, un test simple avec dig a été utilisé.

Sur macOS, Terminal a été ouvert :

- Appuyez sur Command (⌘) + Barre d’espace pour ouvrir Spotlight.

- Tapez "Terminal" dans la barre de recherche.

- Appuyez sur Enter (ou Return) quand "Terminal" apparaît en premier.

Sur Windows, l’invite de commandes a été lancée :

- Appuyez sur Windows + R pour ouvrir Exécuter.

- Tapez

cmd. - Appuyez sur Enter pour ouvrir l’invite de commandes стандарт.

Ensuite, un test de base ressemblait à ceci :

time dig example.com

Cette commande mesure le temps de réponse du serveur DNS. La valeur clé à surveiller est Query time, qui indique la vitesse de résolution. Exécuter la même commande avec et sans VPN — ou avec un résolveur différent comme Google Public DNS — a montré que les temps de réponse changeaient selon la route VPN.

Test de temps de réponse DNS dans Terminal (macOS). Source : WP Rocket

Même si ce test reflète un seul emplacement, il suffit pour confirmer si le comportement DNS change lorsque le VPN est actif. Dans ce cas, passer à des réglages DNS cohérents via le VPN a réduit l’instabilité et amélioré le chargement des pages.

Cela a confirmé que le VPN ne causait pas directement l’erreur 502, mais qu’il révélait des différences de DNS et de routage qui influençaient la manière dont le site était atteint.

Avec le VPN activé, la résolution des domaines passait par un serveur DNS différent d’habitude. Après avoir réglé le DNS pour utiliser celui du VPN de manière cohérente, le comportement s’est amélioré.

En testant une variable à la fois — état du VPN, localisation, protocole et DNS — la cause est devenue beaucoup plus claire. Le site n’était pas cassé, mais certaines routes VPN déclenchaient une panne quelque part entre le proxy et le serveur backend.

Ce Qui a Réellement Provoqué l’Erreur 502

Lorsque le VPN était activé, les requêtes provenaient d’une plage d’adresses IP différente. Cette plage était traitée différemment par les systèmes en amont du site — très probablement une CDN ou un WAF (Web Application Firewall).

Dans ce scénario, la CDN acceptait la requête entrante mais échouait à établir une connexion valide avec le serveur backend. Au lieu de renvoyer un message d’erreur explicite, elle retournait une erreur 502 Bad Gateway générique. Pour l’utilisateur, le site semblait cassé, alors qu’il restait accessible depuis d’autres réseaux.

Plusieurs facteurs ont probablement contribué :

- Filtrage ou limitation basée sur l’IP

Le trafic provenant de certaines plages IP de VPN peut être restreint. - Règles de sécurité strictes

Certains pare-feu considèrent le trafic VPN comme risqué. - Réponses backend incohérentes

Le serveur backend peut ne pas être configuré pour toutes les régions ou pools IP.

En bref, l’erreur 502 n’était ni due à un site défaillant ni à un VPN défectueux. Elle résultait d’un désalignement dans la gestion des chemins réseau.

Comment le Problème a Été Résolu

La première solution efficace a été de changer la localisation du serveur VPN. Le site est redevenu accessible immédiatement.

Ensuite, le protocole VPN a été modifié. Après ce changement, la connexion est devenue plus stable et l’erreur a cessé d’apparaître, ce qui suggère un rôle de paramètres comme la négociation TLS.

Les paramètres DNS ont également été ajustés afin que toute la résolution passe systématiquement par le VPN. Une fois le DNS aligné, le chargement des pages est devenu fiable.

Aucune modification du site n’a été nécessaire. Le problème a été entièrement résolu en :

- changeant la localisation du serveur VPN,

- utilisant un autre protocole VPN,

- assurant un routage DNS cohérent.

Cela montre que de nombreuses erreurs 502 apparemment “inexpliquées” sont en réalité des problèmes de chemin réseau, et non des pannes de serveur.

Existe-t-il des Outils pour Garantir un Routage DNS Cohérent ?

Oui. Plusieurs outils permettent de vérifier le comportement DNS lors de l’utilisation d’un VPN et de détecter si les requêtes DNS passent correctement par le tunnel VPN ou fuient à l’extérieur.

Voici les options les plus pratiques, des vérifications rapides aux analyses techniques approfondies.

1. Tests de Fuite DNS (Outils en Ligne)

Ces sites indiquent quels serveurs DNS sont réellement utilisés :

- dnsleaktest.com

- ipleak.net

- browserleaks.com/dns

Ce qu’ils montrent :

- Serveurs DNS visibles publiquement

- Fournisseur DNS et localisation géographique

- Correspondance entre DNS et connexion VPN

Aucune compétence technique requise — il suffit d’ouvrir le site avec le VPN activé.

2. traceroute / tracert (Analyse du Chemin Réseau)

Ces outils affichent le chemin emprunté par les paquets.

Commandes :

- macOS / Linux :

traceroute example.com - Windows :

tracert example.com

Si le chemin change fortement avec le VPN actif, le DNS et le trafic peuvent être traités différemment.

3. tcpdump / Wireshark (Inspection Approfondie)

Ces outils capturent les paquets DNS réels sur les interfaces réseau.

Exemple de commande tcpdump :

sudo tcpdump -i <interface> port 53

Ce que vous pouvez observer :

- Si les requêtes DNS passent par l’interface VPN

- Quels serveurs DNS reçoivent les requêtes

- Le comportement réel des requêtes et réponses

Méthode avancée nécessitant des connaissances réseau.

4. Paramètres DNS du Client VPN

De nombreuses applications VPN proposent :

- Protection contre les fuites DNS

- Utilisation du DNS du VPN

- Blocage automatique du DNS hors tunnel

Dans la plupart des cas, ces options suffisent à assurer un routage cohérent.

5. Extensions de Navigateur (Vérifications Rapides)

Certaines extensions affichent rapidement :

- l’adresse IP actuelle,

- des informations DNS,

- des résumés réseau.

Pratique pour une confirmation visuelle rapide.

À Quoi Faire Attention dans les Résultats

✅ DNS appartenant au VPN ou correspondant à sa localisation = routage correct.

❌ DNS appartenant au FAI ou au réseau local = fuite DNS probable.

⚠️ Résultats incohérents = problèmes de routage partiel.

Quand l’Erreur Disparaît — et que la Navigation Reprend

Après avoir ajusté les paramètres du VPN, tout est revenu à la normale. Les pages se chargeaient sans erreur, la connexion était stable et la navigation s’est poursuivie sans interruption. Aucun correctif serveur, aucun ticket de support, aucune panne — simplement une meilleure compréhension de la cause réelle.

Raisons Courantes d’une Erreur 502 Bad Gateway

Même si chaque situation est unique, la majorité des erreurs 502 proviennent de causes similaires :

- CDN ou proxy inverse incapable d’atteindre le backend

- Filtrage ou limitation basée sur l’IP

- Résolution DNS vers une mauvaise destination

- Problèmes de protocole ou de négociation TLS

- Perte de paquets ou incompatibilité MTU

Souvent, les VPN ne provoquent pas ces problèmes — ils les révèlent en modifiant le chemin réseau.

Comment Guru VPN Aide à Éviter Ces Problèmes

Un VPN bien conçu limite ces conflits grâce à un routage et un DNS cohérents. Guru VPN a été pensé dans ce but :

- Des pools d’IP soigneusement gérés réduisent les blocages CDN ou firewall

- Des protocoles modernes s’adaptent automatiquement aux conditions réseau

- Une protection intégrée contre les fuites DNS garde les requêtes dans le tunnel VPN

- Des serveurs globaux optimisés assurent des routes fiables depuis plusieurs régions

Au lieu de dépanner les connexions, les utilisateurs peuvent se concentrer sur une navigation sécurisée et fluide.

Pourquoi un Bon VPN Est Important

Un bon VPN garantit une connectivité fiable, un comportement prévisible et une sécurité discrète en arrière-plan. Avec une infrastructure bien gérée, les erreurs comme le 502 deviennent rares — et faciles à résoudre.

Avec le bon VPN, internet fonctionne simplement comme il se doit.