Error 502 Bad Gateway Explicado: Un Caso de Estudio con VPN

Todo funcionaba perfectamente hace apenas un momento. El sitio web cargaba al instante, las páginas se abrían con normalidad y no había señales de problemas. Entonces se activó la VPN — y, de repente, el navegador mostró un mensaje conocido pero desconcertante: 502 Bad Gateway.

Para muchos usuarios, aquí comienza la frustración. ¿El sitio está caído? ¿El servidor tiene problemas? ¿La VPN está causando el error? ¿O simplemente fue mala suerte?

Este artículo analiza un caso ficticio que refleja lo que miles de usuarios experimentan a diario. Seguiremos una investigación paso a paso de un error 502 que aparecía solo cuando la VPN estaba activada, y mostraremos que el problema no era un “sitio roto”, sino un conflicto de red provocado por cómo las VPN modifican el enrutamiento, la dirección IP y el comportamiento del DNS.

Empecemos con el caso.

El Caso: Un Sitio Web que Fallaba Solo con la VPN Activada

Lo extraño era que el problema no era aleatorio. En cuanto se desactivaba la VPN, el sitio cargaba al instante. Al volver a activarla, el error reaparecía. El comportamiento era repetible y predecible, lo que lo hacía aún más confuso.

La suposición inicial fue que el sitio estaba inestable o temporalmente fuera de servicio. Sin embargo, al comprobar desde otro dispositivo y otra red, quedó claro que el sitio funcionaba con normalidad. No había avisos de caída y el servicio estaba operativo para otros usuarios.

Cambiar de navegador no solucionó nada. Borrar cookies y caché tampoco tuvo efecto. El error solo aparecía cuando la VPN estaba activa.

Lo que se hizo evidente fue que activar la VPN cambiaba fundamentalmente la forma en que la solicitud llegaba al sitio web. El destino era el mismo, pero la ruta, la dirección IP y la resolución DNS eran diferentes. En algún punto de ese recorrido, la conexión fallaba — y el servidor respondía con un error 502 genérico.

Para entender por qué ocurre esto, es importante analizar qué significa realmente un error 502 Bad Gateway y de dónde se origina.

Qué Significa Realmente el Error 502 Bad Gateway

Pantalla de error 502 Bad Gateway. Fuente: Cloudflare

Un error 502 Bad Gateway significa que un servidor dentro de la cadena de solicitud recibió una respuesta inválida o inesperada de otro servidor. Cuando abres un sitio web, tu navegador normalmente no se comunica directamente con el servidor final. En su lugar, la solicitud suele pasar por varias capas, como:

- una CDN (red de distribución de contenido),

- un proxy inverso,

- un balanceador de carga,

- un servidor de aplicaciones.

Si alguno de estos componentes no logra comunicarse correctamente con el siguiente, el servidor que actúa como “gateway” devuelve un error 502. En términos simples, un error 502 significa:

“Intenté obtener datos de otro servidor, pero la respuesta que recibí no tenía sentido o nunca llegó.”

Por eso los errores 502 suelen ser:

- intermitentes,

- dependientes de la ubicación o de la dirección IP,

- provocados por condiciones específicas de red.

Cuando una VPN está activada, esas condiciones cambian. La solicitud proviene de una IP diferente, puede usar un resolvedor DNS distinto y seguir una ruta de red diferente. Si alguna parte de la infraestructura no está preparada para manejar ese cambio, la conexión puede fallar — incluso si todo funciona correctamente sin la VPN.

Volvamos a nuestro caso.

Diagnóstico Paso a Paso: Encontrar la Causa Real

Estaba claro que el problema no era aleatorio. El error aparecía solo cuando la VPN estaba activada, así que el siguiente paso era aislar exactamente qué estaba cambiando la VPN.

Paso 1: Apagar la VPN

La primera y más sencilla prueba fue desactivar la VPN por completo.

En cuanto se apagó la VPN, el sitio cargó con normalidad. Las páginas se abrían sin retrasos y no aparecían errores. Esto confirmó que la conexión a internet era estable y que el sitio estaba online.

La VPN no estaba “rompiendo internet” — estaba cambiando algo específico en la solicitud.

Paso 2: Cambiar la Ubicación del Servidor VPN

Después, se activó de nuevo la VPN, pero eligiendo otra ubicación de servidor.

El resultado fue diferente:

- con una ubicación, el sitio seguía devolviendo un error 502;

- con otra ubicación, el sitio cargaba correctamente.

Esto apuntaba a un factor regional o basado en IP. El sitio o alguno de sus servicios upstream probablemente trataba el tráfico de forma distinta según el origen de la solicitud.

Paso 3: Cambiar el Protocolo de la VPN

La siguiente prueba consistió en cambiar el protocolo de la VPN.

Tras pasar de un protocolo a otro, el comportamiento de la conexión volvió a cambiar. En algunos casos, el sitio cargaba con mayor fiabilidad. En otros, el error aparecía solo en ciertas páginas.

Esto sugería que el problema no era solo la IP: también могли estar implicados el manejo de la conexión, el tamaño de los paquetes o la negociación TLS.

Paso 4: Comprobar el Comportamiento del DNS

Por último, se revisaron los ajustes de DNS.

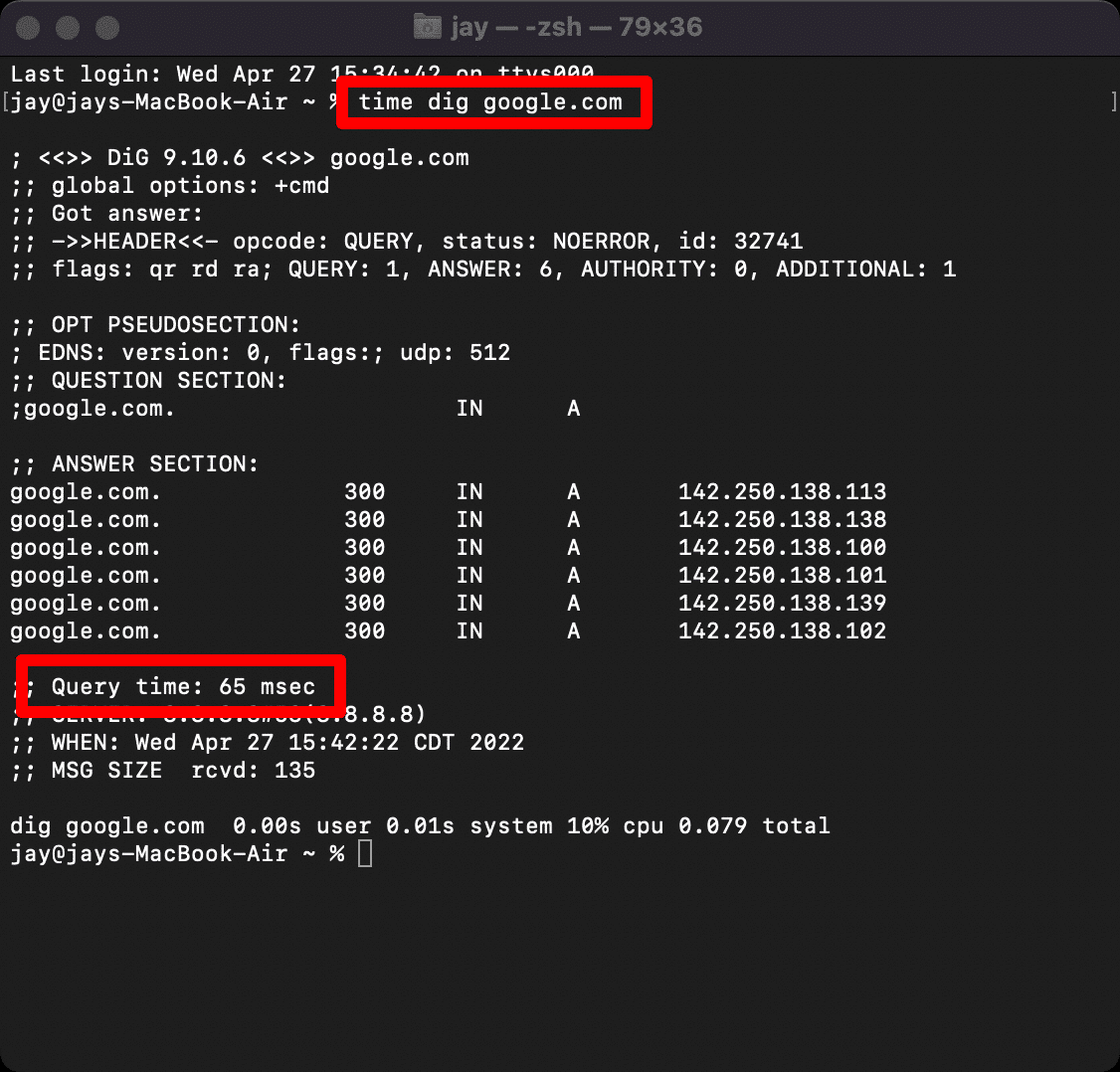

Para verificar rápidamente si había latencia DNS o problemas de resolución, se utilizó un test sencillo con dig.

En macOS, se abrió Terminal:

- Pulsa Command (⌘) + Barra espaciadora para abrir Spotlight.

- Escribe "Terminal" en la barra de búsqueda.

- Pulsa Enter (o Return) cuando "Terminal" aparezca como primer resultado.

En Windows, se abrió el Símbolo del sistema:

- Pulsa la tecla Windows + R para abrir Ejecutar.

- Escribe

cmd. - Pulsa Enter para abrir el Símbolo del sistema.

Luego, una prueba básica fue:

time dig example.com

Este comando comprueba cuánto tarda el servidor DNS en responder. El valor clave es Query time, que indica la rapidez con la que se resuelve la consulta. Ejecutar el mismo comando con y sin VPN — o usando un resolvedor diferente como Google Public DNS — dejó claro que los tiempos de respuesta cambiaban según la ruta de la VPN.

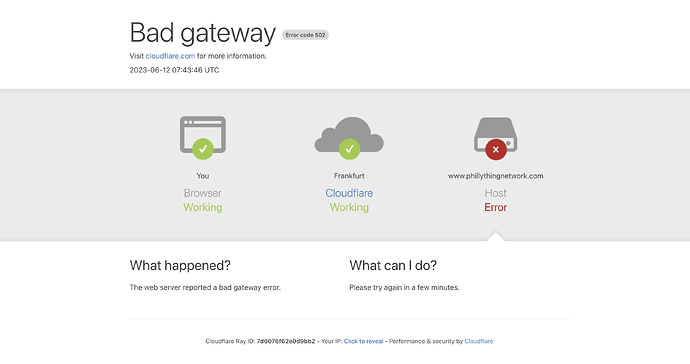

Prueba de tiempo de respuesta DNS en Terminal (macOS). Fuente: WP Rocket

Aunque este test refleja resultados de una sola ubicación, es suficiente para confirmar si el comportamiento DNS cambia cuando la VPN está activa. En este caso, cambiar a ajustes DNS consistentes a través de la VPN redujo la inestabilidad y mejoró la carga de páginas.

Esto confirmó que la VPN no estaba causando el error 502 de forma directa, sino que estaba exponiendo diferencias de DNS y routing que afectaban a cómo se alcanzaba el sitio.

Con la VPN activada, la resolución de dominio la gestionaba un servidor DNS distinto al habitual. Tras ajustar el DNS para usar el DNS de la VPN de forma consistente, el comportamiento mejoró.

Probando una variable a la vez — estado de la VPN, ubicación, protocolo y DNS — la causa quedó mucho más clara. El sitio no estaba roto, pero ciertas rutas de VPN provocaban un fallo en algún punto entre el proxy y el servidor backend.

Qué Causó Realmente el Error 502

Cuando la VPN estaba activada, las solicitudes provenían de un rango de IP diferente. Ese rango era tratado de forma distinta por los sistemas upstream del sitio — muy probablemente una CDN o un WAF (Web Application Firewall).

En este escenario, la CDN aceptaba la solicitud entrante, pero no lograba establecer una conexión válida con el servidor backend. En lugar de devolver un error claro, respondía con un 502 Bad Gateway genérico. Para el usuario, el sitio parecía roto, aunque funcionaba correctamente desde otras redes.

Varios factores probablemente contribuyeron:

- Filtrado o limitación basada en IP

El tráfico desde ciertos rangos de IP de VPN puede ser restringido o limitado. - Reglas de seguridad estrictas

Algunos firewalls tratan el tráfico VPN como de alto riesgo. - Respuestas inconsistentes del backend

El servidor backend puede no estar preparado para solicitudes desde todas las regiones o pools de IP.

En resumen, el error 502 no fue causado por un sitio roto ni por una VPN defectuosa. Fue el resultado de una desalineación en cómo la infraestructura manejaba distintos caminos de red.

Cómo Se Resolvío el Problema

El primer paso efectivo fue cambiar la ubicación del servidor VPN. Al seleccionar otra región, el acceso se restauró de inmediato.

Luego se cambió el protocolo VPN. Tras el cambio, la conexión se volvió más estable y el error dejó de aparecer. Esto indicó que parámetros como el manejo de paquetes o la negociación TLS influyeron en el fallo.

También se ajustaron las configuraciones de DNS para que toda la resolución de dominios pasara de forma consistente por la VPN. Con el DNS alineado al túnel VPN, la carga de páginas se volvió estable.

No fue necesario realizar cambios en el sitio web. El problema se resolvió completamente mediante:

- cambio de ubicación del servidor VPN,

- uso de un protocolo VPN distinto,

- y enrutamiento DNS consistente.

Esto demuestra que muchos errores 502 que aparecen “de la nada” son en realidad problemas de ruta de red, no caídas del servidor.

¿Existen Herramientas para Garantizar un Enrutamiento DNS Consistente?

Sí. Existen varias herramientas y utilidades que ayudan a verificar el comportamiento del DNS al usar una VPN y a detectar si las solicitudes DNS pasan realmente por el túnel VPN o se filtran fuera de él.

A continuación, las opciones más prácticas, desde comprobaciones rápidas hasta análisis técnicos más profundos.

1. Pruebas de Fuga de DNS (Herramientas Online)

Estos sitios muestran qué servidores DNS está utilizando realmente tu conexión:

- dnsleaktest.com

- ipleak.net

- browserleaks.com/dns

Qué revelan:

- Servidores DNS visibles externamente

- Proveedor DNS y ubicación geográfica

- Si el DNS coincide con la conexión VPN

No se requieren conocimientos técnicos: solo abre el sitio con la VPN activa y revisa los resultados.

2. traceroute / tracert (Análisis de Ruta de Red)

Estas herramientas muestran el camino que siguen los paquetes desde tu dispositivo hasta el destino.

Comandos:

- macOS / Linux:

traceroute example.com - Windows:

tracert example.com

Si la ruta cambia significativamente con la VPN activa, el DNS y el tráfico pueden gestionarse de forma distinta.

3. tcpdump / Wireshark (Inspección Profunda de Tráfico)

Estas herramientas capturan paquetes DNS reales en las interfaces de red.

Ejemplo de comando tcpdump:

sudo tcpdump -i <interface> port 53

Qué se puede ver:

- Si las solicitudes DNS pasan por la interfaz VPN

- Qué servidores DNS reciben las consultas

- Comportamiento real de solicitudes y respuestas

Este método es más avanzado y requiere conocimientos de redes.

4. Ajustes DNS del Cliente VPN

Muchas aplicaciones VPN incluyen opciones como:

- Protección contra fugas de DNS

- Usar DNS de la VPN

- Bloqueo automático de tráfico DNS fuera del túnel

En la mayoría de los casos, activar estas opciones garantiza un enrutamiento DNS consistente con un solo clic.

5. Extensiones de Navegador (Comprobaciones Rápidas)

Algunas extensiones muestran rápidamente:

- dirección IP actual,

- información DNS,

- resúmenes del comportamiento de red.

Son útiles para confirmación visual rápida sin usar la línea de comandos.

Qué Buscar en los Resultados

✅ Si los servidores DNS pertenecen al proveedor de la VPN o coinciden con la ubicación VPN, el enrutamiento es correcto.

❌ Si los servidores DNS pertenecen al ISP o a la red local con la VPN activa, hay una fuga de DNS.

⚠️ Resultados mixtos indican problemas de enrutamiento parcial.

Cuando el Error Desaparece — y la Navegación Continúa

Después de ajustar la configuración de la VPN, todo volvió a la normalidad. Las páginas cargaban sin errores, la conexión era estable y la navegación continuó sin interrupciones. Sin cambios en el servidor, sin tickets de soporte, sin caídas — solo una mejor comprensión de la causa real.

Motivos Comunes del Error 502 Bad Gateway

Aunque cada caso es distinto, la mayoría de los errores 502 encajan en algunos patrones comunes:

- CDN o proxy inverso que no logra conectarse al backend

- Filtrado o limitación basada en IP

- Resolución DNS hacia el endpoint incorrecto

- Problemas de protocolo o negociación TLS

- Pérdida de paquetes o conflictos de MTU

En muchos casos, las VPN no causan estos problemas — los exponen al cambiar la ruta de red.

Cómo Guru VPN Ayuda a Prevenir Estos Problemas

Una VPN bien diseñada reduce estos conflictos gestionando de forma coherente el enrutamiento y el DNS. Guru VPN está creada con ese objetivo:

- Pools de IP bien gestionados reducen bloqueos por CDN o firewall

- Protocolos modernos se adaptan automáticamente a la red

- Protección integrada contra fugas DNS mantiene las consultas dentro del túnel VPN

- Servidores globales optimizados ofrecen rutas estables desde múltiples regiones

En lugar de solucionar errores, los usuarios pueden centrarse en navegar de forma segura y sin interrupciones.

¿Por Qué Importa una Buena VPN?

Una buena VPN ofrece conectividad fiable, comportamiento predecible y seguridad silenciosa en segundo plano. Con una infraestructura bien gestionada, errores como el 502 son mucho menos frecuentes — y más fáciles de resolver.

Con la VPN adecuada, internet funciona como debería.