Erro 502 Bad Gateway Explicado: Um Estudo de Caso com VPN

Tudo funcionava perfeitamente até alguns instantes atrás. O site carregava instantaneamente, as páginas abriam normalmente e não havia nenhum sinal de problema. Então a VPN foi ativada — e, de repente, o navegador exibiu uma mensagem familiar, mas confusa: 502 Bad Gateway.

Para muitos usuários, é aqui que começa a frustração. O site caiu? O servidor está com problemas? A VPN está causando erro? Ou foi apenas azar no momento?

Este artigo analisa um caso fictício que reflete a experiência de milhares de usuários todos os dias. Vamos acompanhar uma investigação passo a passo de um erro 502 que aparecia apenas quando a VPN estava ativada — e mostrar como o problema não era um “site quebrado”, mas sim um conflito de rede causado pela forma como as VPNs alteram o roteamento, o endereço IP e o comportamento do DNS.

Vamos começar pelo próprio caso.

O Caso: Um Site Que Só Falhava Com a VPN Ativada

O mais estranho era que o problema não era aleatório. Assim que a VPN era desligada, o site carregava instantaneamente. Ao ligar a VPN novamente, o erro voltava. O comportamento era repetível e previsível — o que tornava tudo ainda mais confuso.

Nesse ponto, a suposição natural era que o site estivesse instável ou temporariamente fora do ar. No entanto, ao testar em outro dispositivo e em outra rede, ficou claro que o site funcionava normalmente. Não havia alertas de indisponibilidade, e o serviço parecia totalmente operacional para outros usuários.

Trocar de navegador não resolveu nada. Limpar cookies e cache também não teve efeito. O erro só aparecia quando a VPN estava ativa.

O que ficou evidente foi que ativar a VPN mudava fundamentalmente a forma como a requisição chegava ao site. O destino era o mesmo, mas a rota, o endereço IP e a resolução de DNS eram diferentes. Em algum ponto desse caminho, a conexão falhava — e o servidor respondia com um erro genérico 502.

Para entender por que isso acontece, é importante analisar o que um erro 502 Bad Gateway realmente significa e onde ele se origina.

O Que o Erro 502 Bad Gateway Realmente Significa

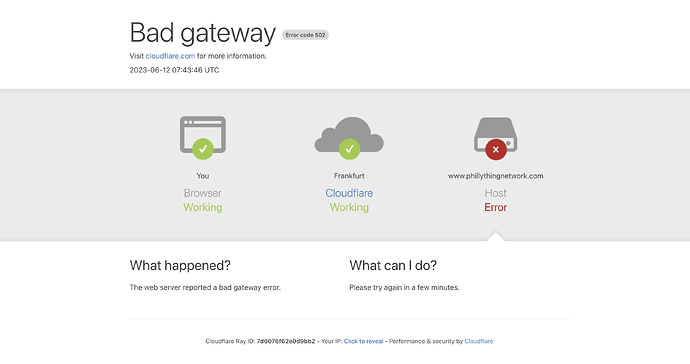

Tela de erro 502 Bad Gateway. Fonte: Cloudflare

Um erro 502 Bad Gateway significa que um servidor na cadeia de requisição recebeu uma resposta inválida ou inesperada de outro servidor. Quando você abre um site, o navegador geralmente não se comunica diretamente com o servidor final. Em vez disso, a requisição costuma passar por várias camadas, como:

- uma CDN (rede de entrega de conteúdo),

- um proxy reverso,

- um balanceador de carga,

- um servidor de aplicação.

Se qualquer um desses componentes falhar ao se comunicar corretamente com o próximo, o servidor que atua como “gateway” retorna um erro 502. Em termos simples, um erro 502 significa:

“Tentei obter dados de outro servidor, mas a resposta que recebi não fazia sentido ou nunca chegou.”

É por isso que erros 502 costumam ser:

- intermitentes,

- dependentes da localização ou do endereço IP,

- acionados por condições específicas de rede.

Quando uma VPN está ativada, essas condições mudam. A requisição passa a vir de um IP diferente, pode usar um resolvedor DNS diferente e seguir um caminho de rede distinto. Se alguma parte da infraestrutura não estiver preparada para lidar com essa mudança, a conexão pode falhar — mesmo que tudo funcione normalmente sem a VPN.

Vamos voltar ao nosso caso.

Diagnóstico Passo a Passo: Encontrando a Causa Real

Ficou claro que o problema não era aleatório. O erro aparecia apenas quando a VPN estava ativada, então o próximo passo era isolar exatamente o que a VPN estava mudando.

Passo 1: Desligar a VPN

O primeiro e mais simples teste foi desativar a VPN por completo.

Assim que a VPN foi desligada, o site carregou normalmente. As páginas abriram sem atrasos e nenhum erro apareceu. Isso confirmou que a conexão de internet em si estava estável e que o site estava online.

A VPN não estava “quebrando a internet” — ela estava alterando algo específico na requisição.

Passo 2: Mudar a Localização do Servidor VPN

Em seguida, a VPN foi ligada novamente, mas com uma localização de servidor diferente.

O resultado mudou:

- com uma localização, o site ainda retornava um erro 502;

- com outra localização, o site carregava com sucesso.

Isso apontou para um fator regional ou baseado em IP. O site — ou um de seus serviços upstream — provavelmente tratava o tráfego de forma diferente dependendo de onde a requisição vinha.

Passo 3: Trocar o Protocolo da VPN

O próximo teste envolveu alternar protocolos de VPN.

Depois de trocar de um protocolo para outro, o comportamento da conexão mudou novamente. Em alguns casos, o site carregava de forma mais confiável. Em outros, o erro aparecia apenas em determinadas páginas.

Isso sugeriu que o problema não era apenas sobre endereços IP — tratamento de conexão, tamanho de pacotes ou negociação TLS também poderiam estar envolvidos.

Passo 4: Verificar o Comportamento do DNS

Por fim, as configurações de DNS foram verificadas.

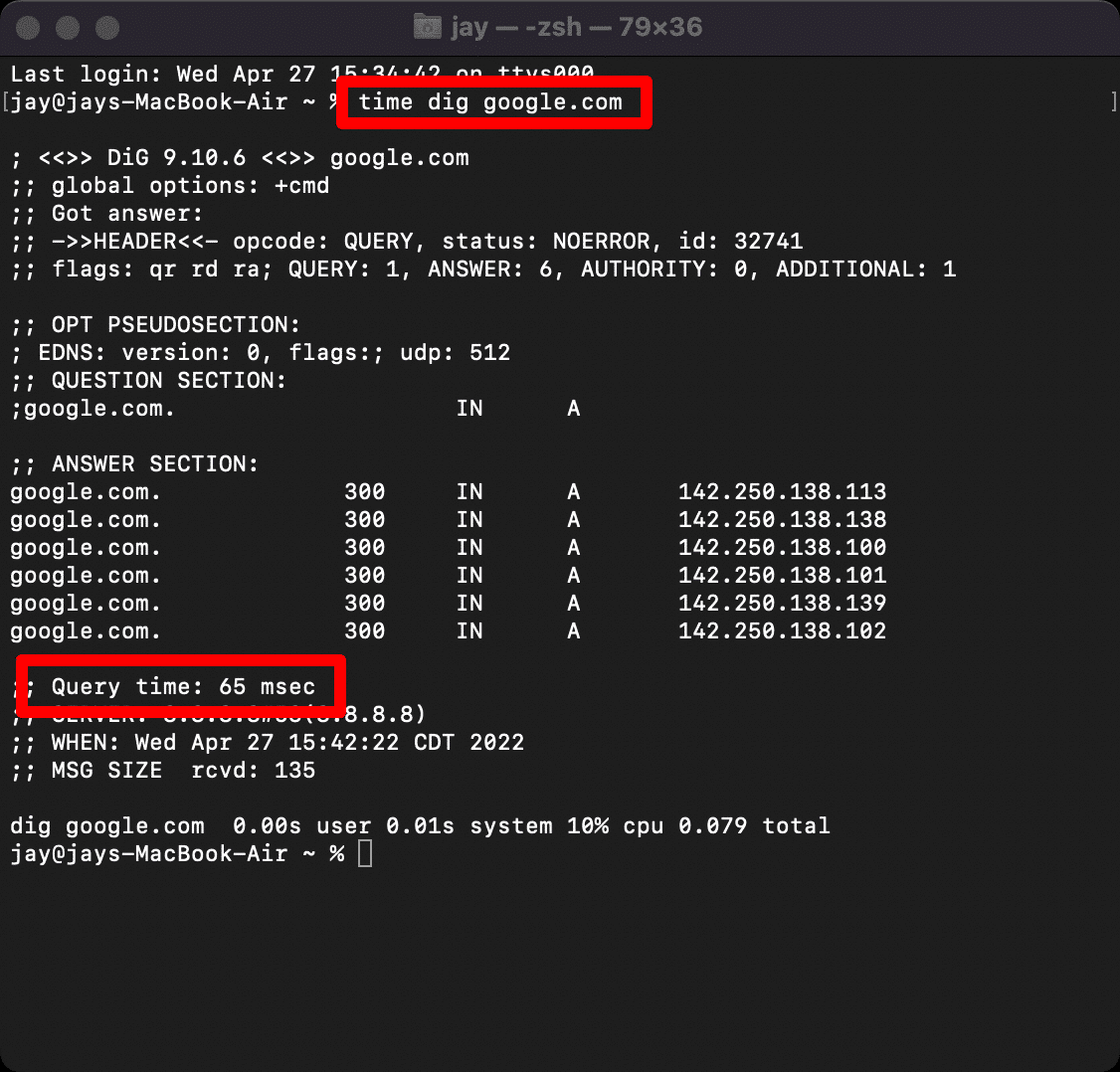

Para checar rapidamente se latência de DNS ou problemas de resolução estavam envolvidos, foi usado um teste simples com dig.

No macOS, o Terminal foi aberto:

- Pressione Command (⌘) + Barra de espaço para abrir o Spotlight.

- Digite "Terminal" na barra de busca.

- Pressione Enter (ou Return) quando "Terminal" aparecer como o primeiro resultado.

No Windows, o Prompt de Comando foi iniciado:

- Pressione a tecla Windows + R para abrir a caixa Executar.

- Digite

cmd. - Pressione Enter para abrir o Prompt de Comando padrão.

Em seguida, um teste básico ficou assim:

time dig example.com

Esse comando mede quanto tempo o servidor DNS leva para responder. O valor principal a observar é Query time, que mostra quão rápido a consulta DNS é resolvida. Rodar o mesmo comando com e sem VPN — ou usando outro resolvedor, como o Google Public DNS — deixou claro que os tempos de resposta mudavam dependendo da rota da VPN.

Teste de tempo de resposta de DNS no app Terminal no macOS. Fonte: WP Rocket

Embora esse teste reflita resultados de uma única localização, ele é suficiente para confirmar se o comportamento do DNS muda quando a VPN está ativa. Neste caso, mudar para configurações de DNS consistentes через a VPN reduziu a instabilidade e melhorou o carregamento das páginas.

Isso confirmou que a VPN não estava causando diretamente o erro 502, mas estava expondo diferenças de DNS e roteamento que afetavam a forma como o site era alcançado.

Com a VPN ativa, a resolução de domínio era feita por um servidor DNS diferente do habitual. Depois de ajustar as configurações para usar o DNS da VPN de forma consistente, o comportamento melhorou.

Ao testar uma variável por vez — status da VPN, localização, protocolo e DNS — a causa ficou muito mais clara. O site não estava “quebrado”, mas certas rotas de VPN desencadeavam uma falha em algum ponto entre o proxy e o servidor backend.

O Que Realmente Causou o Erro 502

Quando a VPN estava ativada, as requisições passaram a vir de um intervalo de IP diferente. Esse intervalo era tratado de forma distinta pelos sistemas upstream do site — muito provavelmente por uma CDN ou um WAF (Web Application Firewall).

Nesse cenário, a CDN aceitava a requisição de entrada, mas não conseguia estabelecer uma conexão válida com o servidor backend. Em vez de retornar uma mensagem de erro clara, ela respondia com um 502 Bad Gateway genérico. Do ponto de vista do usuário, o site parecia estar quebrado, mesmo estando acessível a partir de outras redes.

Vários fatores provavelmente contribuíram para isso:

- Filtragem ou limitação baseada em IP

Tráfego vindo de determinados intervalos de IP de VPN pode ser restringido ou limitado, provocando falhas no backend. - Regras de segurança rígidas

Alguns firewalls tratam tráfego de VPN como de alto risco e bloqueiam ou atrasam conexões upstream. - Respostas inconsistentes do backend

O servidor backend pode não estar configurado para lidar corretamente com requisições vindas de todas as regiões ou pools de IP.

Em resumo, o erro 502 não foi causado por um site quebrado nem por uma VPN defeituosa. Ele foi resultado de um descompasso entre a forma como a infraestrutura do site tratava diferentes caminhos de rede.

Como o Problema Foi Resolvido

O primeiro passo bem-sucedido foi mudar a localização do servidor VPN. Ao trocar para outra região, o acesso foi restaurado imediatamente, confirmando que o problema estava ligado à forma como certos intervalos de IP eram tratados.

Em seguida, o protocolo da VPN foi alterado. Após a troca, a conexão tornou-se mais estável e o erro deixou de aparecer em acessos posteriores. Isso indicou que parâmetros de conexão — como tratamento de pacotes ou negociação TLS — também influenciavam o erro 502.

As configurações de DNS também foram ajustadas para garantir que toda a resolução de domínios passasse consistentemente pela VPN. Com o DNS alinhado ao túnel VPN, o carregamento das páginas tornou-se previsível e deixou de falhar de forma intermitente.

No final, nenhuma alteração foi necessária no próprio site. O problema foi resolvido inteiramente por meio de:

- troca da localização do servidor VPN,

- uso de um protocolo VPN diferente,

- e garantia de roteamento DNS consistente.

Esse resultado destaca um ponto importante: muitos erros 502 que parecem surgir “do nada” são, na verdade, problemas de caminho de rede, não falhas de servidor. Pequenas mudanças na forma como uma requisição chega ao site podem determinar se a conexão será bem-sucedida ou resultará em um erro de gateway.

Existem Ferramentas para Garantir Roteamento DNS Consistente?

Sim. Existem várias ferramentas e utilitários que ajudam a verificar o comportamento do DNS ao usar uma VPN e a detectar se as requisições DNS estão realmente passando pelo túnel VPN — ou vazando para fora dele.

Abaixo estão as opções mais práticas, desde verificações rápidas até análises técnicas mais profundas.

1. Teste de Vazamento de DNS (Ferramentas Online)

Esses sites mostram quais servidores DNS sua conexão está realmente usando:

- dnsleaktest.com

- ipleak.net

- browserleaks.com/dns

O que eles revelam:

- Servidores DNS visíveis para serviços externos

- Provedor DNS e localização geográfica

- Se o DNS corresponde à conexão VPN

Não é necessário conhecimento técnico — basta abrir o site com a VPN ativada e analisar os resultados.

2. traceroute / tracert (Análise do Caminho de Rede)

Essas ferramentas mostram o caminho que os pacotes percorrem do seu dispositivo até o destino.

Comandos:

- macOS / Linux:

traceroute example.com - Windows:

tracert example.com

Se o caminho mudar significativamente quando a VPN estiver ativada, o DNS e o tráfego podem estar sendo tratados de forma diferente pelos sistemas upstream.

3. tcpdump / Wireshark (Inspeção Profunda de Tráfego)

Essas ferramentas capturam pacotes DNS reais nas interfaces de rede.

Exemplo de comando tcpdump:

sudo tcpdump -i <interface> port 53

O que é possível observar:

- Se as requisições DNS passam pela interface da VPN

- Quais servidores DNS recebem as consultas

- O comportamento real de requisição e resposta

Este método é mais avançado e exige conhecimento em redes.

4. Configurações de DNS no Cliente VPN

Muitos aplicativos de VPN incluem opções integradas como:

- Proteção contra vazamento de DNS

- Usar DNS da VPN

- Bloqueio automático de tráfego DNS fora do túnel

Na maioria dos casos, ativar essas opções garante roteamento DNS consistente com apenas um clique.

5. Extensões de Navegador (Verificações Rápidas)

Algumas extensões de navegador mostram rapidamente:

- endereço IP atual,

- informações de DNS,

- resumos do comportamento da rede.

São úteis para confirmação visual rápida sem usar a linha de comando.

O Que Observar nos Resultados

✅ Se os servidores DNS pertencem ao provedor da VPN ou correspondem à localização da VPN, o roteamento provavelmente está correto.

❌ Se os servidores DNS pertencem ao seu ISP ou à rede local enquanto a VPN está ativa, há indícios de vazamento de DNS.

⚠️ Resultados mistos ou inconsistentes indicam problemas de roteamento parcial.

Quando o Erro Desaparece — e a Navegação Continua

Após ajustar as configurações da VPN, tudo voltou ao normal. As páginas passaram a carregar sem erros, as conexões ficaram estáveis novamente e a navegação seguiu sem interrupções. Nenhuma correção no servidor, nenhum chamado de suporte, nenhum tempo de inatividade — apenas uma compreensão mais clara do que realmente havia causado o problema.

Motivos Comuns para o Erro 502 Bad Gateway

Embora cada caso seja diferente, a maioria dos erros 502 se enquadra em algumas categorias bem conhecidas:

- CDN ou proxy reverso não conseguindo alcançar o servidor backend

- Filtragem ou limitação baseada em IP

- Resolução DNS apontando para o endpoint errado

- Problemas de protocolo ou negociação TLS

- Perda de pacotes ou incompatibilidade de MTU

Em muitos casos, as VPNs não causam esses problemas — elas apenas os revelam ao alterar o caminho da rede.

Como o Guru VPN Ajuda a Evitar Esses Problemas

Uma VPN bem projetada reduz esses conflitos ao gerenciar roteamento e DNS de forma consistente e inteligente. O Guru VPN foi criado exatamente com esse objetivo:

- Pools de IP cuidadosamente gerenciados reduzem o risco de bloqueios por CDN ou firewall

- Protocolos modernos se adaptam automaticamente às condições da rede

- Proteção integrada contra vazamento de DNS garante que as consultas sigam pelo túnel VPN

- Servidores globais otimizados oferecem rotas confiáveis a partir de várias regiões

Em vez de solucionar problemas de conexão, os usuários podem focar no que importa — segurança e navegação sem interrupções.

Por Que Uma Boa VPN Faz Diferença?

Uma boa VPN oferece conectividade confiável, comportamento previsível e segurança que funciona silenciosamente em segundo plano. Quando a infraestrutura VPN é bem gerenciada, erros inesperados como o 502 se tornam muito menos comuns — e, quando aparecem, são muito mais fáceis de resolver.

Com a VPN certa, a internet simplesmente funciona como deveria.