Как настроить VPN-сервер: руководство от новичка до продвинутого уровня

Онлайн-приватность стала повседневной заботой. Публичные Wi-Fi-сети, удалённая работа, географические ограничения, трекинг данных и растущий уровень цифрового наблюдения заставляют многих пользователей искать более надежные способы защитить своё интернет-соединение. Именно здесь на сцену выходит VPN.

Почему стоит задуматься о создании собственного VPN?

За каждым безопасным VPN-соединением стоят протоколы шифрования, управление ключами, обслуживание серверов и постоянные обновления. То, что кажется простым в теории, на практике быстро становится сложным - особенно если вашей целью являются приватность и безопасность.

Хотя большинство пользователей знакомы с коммерческими VPN-сервисами, все больше людей задаются другим вопросом: а можно ли создать собственную VPN? Идея личного VPN выглядит привлекательно - полный контроль, отсутствие сторонних провайдеров и удовлетворение от самостоятельной реализации. Для технически любознательных пользователей это также может стать опытом.

Мы начнем с объяснения того, как на самом деле работают VPN, а затем шаг за шагом покажем, как создать собственный VPN-сервер.

По ходу статьи мы разберем ограничения и риски self-hosted VPN и объясним, в каких случаях коммерческое решение может быть более практичным выбором. В итоге вы получите четкий ответ на важный вопрос: что лучше — создать собственный VPN или использовать профессиональное решение, изначально разработанное для вашей защиты?

Что такое VPN на самом деле (прежде чем создавать свою)

Мы уже затрагивали принцип работы VPN в одной из предыдущих статей, но прежде чем переходить к конфигурационным файлам и настройке серверов, стоит кратко освежить базовые понятия.

Перед созданием VPN важно понять, что она действительно делает. Многие связывают VPN с «полной анонимностью» или «абсолютной онлайн-безопасностью», однако реальность гораздо сложнее.

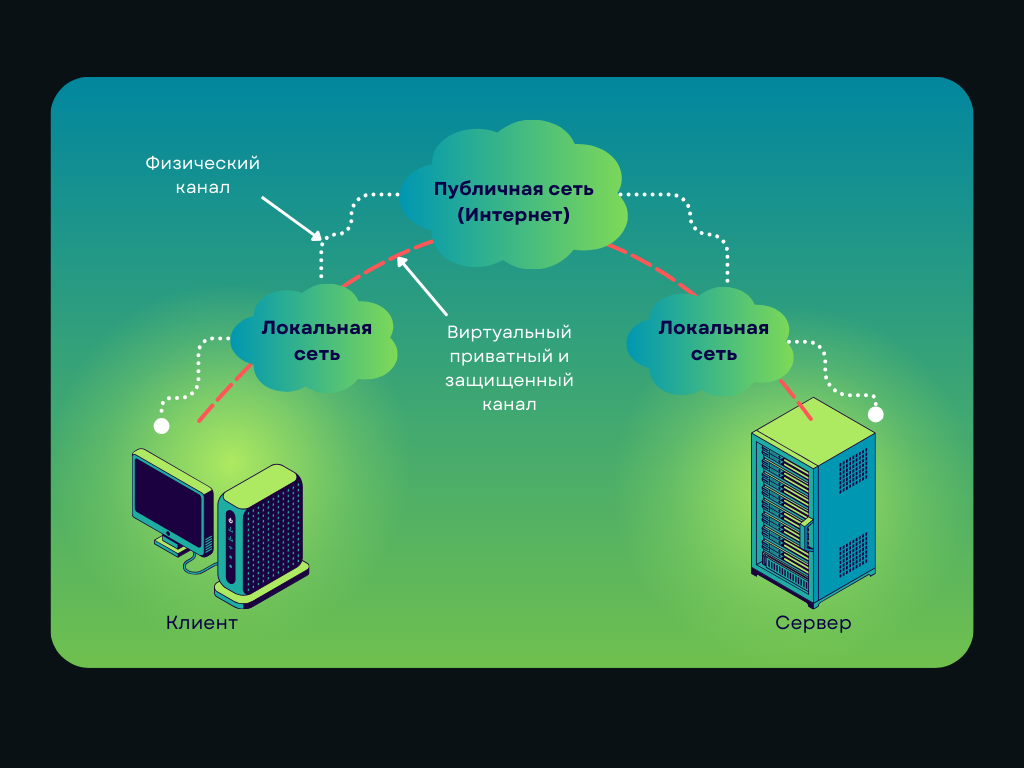

В своей основе VPN (Virtual Private Network) создает зашифрованный туннель между вашим устройством и VPN-сервером. Весь интернет-трафик, проходящий через этот туннель, защищён от внешних наблюдателей - операторов публичных Wi-Fi сетей, администраторов сети или интернет-провайдера (ISP). Вместо вашего реального IP-адреса сайты видят только IP VPN-сервера.

За этой простой идеей стоят три ключевых компонента:

Безопасный туннель

VPN инкапсулирует интернет-трафик в защищенный туннель. Это предотвращает чтение или изменение данных третьими лицами во время передачи. Даже в небезопасных публичных Wi-Fi сетях зашифрованный VPN-трафик остаётся нечитаемым для злоумышленников.

Шифрование

VPN шифруют данные еще до того, как они покидают ваше устройство. Современные VPN используют надёжные алгоритмы шифрования, делающие перехваченный трафик практически невозможным для расшифровки без соответствующих ключей. Уровень безопасности сильно зависит от того, как ключи создаются, хранятся и обновляются - что особенно важно для self-hosted VPN.

Аутентификация

Аутентификация гарантирует, что к VPN-серверу могут подключаться только авторизованные пользователи и устройства. Обычно для этого используются сертификаты, ключи или учётные данные, которые подтверждают личность до начала обмена зашифрованным трафиком.

Что VPN не делает

Понимание ограничений критически важно перед созданием собственной VPN:

- VPN не делает вас анонимным - VPN-сервер всё равно видит трафик.

- VPN не защищает от вредоносного ПО, фишинга и небезопасных загрузок.

- VPN не мешает сайтам отслеживать вас с помощью cookies, логинов или browser fingerprinting.

- Self-hosted VPN не обеспечивает коллективную анонимность - весь трафик привязан к одному серверу и одному IP-адресу.

Это различие важно, потому что многие DIY VPN создаются с завышенными ожиданиями. Личная VPN может шифровать трафик и защищать соединения, но она не обеспечивает автоматически тот же уровень приватности, отказоустойчивости и глобального покрытия, что коммерческая VPN-инфраструктура.

Теперь, когда мы освежили основные принципы, можно перейти к следующему вопросу: в каких случаях создание собственной VPN действительно имеет смысл, а в каких - нет.

Когда имеет смысл создавать собственный VPN?

Создание собственного VPN может быть полезным, но только в определенных ситуациях. Несмотря на привлекательность полного контроля и независимости, self-hosted VPN не является универсальным решением для онлайн-приватности.

На практике собственный VPN имеет смысл разворачивать для ограниченных и четко определенных сценариев.

Во-первых, DIY VPN хорошо подходит, если цель - защита соединения в публичных или недоверенных сетях. Шифрование трафика в Wi-Fi сетях отелей, аэропортов или кафе - один из самых практичных и надёжных плюсов личной VPN.

Во-вторых, она полезна для удаленного доступа к частной сети. Многие настраивают VPN, чтобы безопасно подключаться к домашним серверам, офисным системам или внутренним инструментам во время поездок.

В-третьих, создание VPN может быть ценным обучающим опытом. Для пользователей, интересующихся сетями, системным администрированием или кибербезопасностью, настройка VPN дает практические знания о шифровании, аутентификации и управлении серверами.

Однако существуют и очевидные ограничения.

Self-hosted VPN обычно не подходит для анонимности, масштабной приватности или обхода гео-ограничений. Поскольку весь трафик проходит через один сервер с одним IP-адресом, активность остаётся легко связываемой. Нет общего пула трафика, глобальной инфраструктуры или встроенной отказоустойчивости.

Итог прост: создавать собственную VPN имеет смысл, когда вам нужен контроль, безопасность для конкретной сети или технический опыт, а не мгновенная приватность, глобальный доступ или полностью автоматизированное решение.

Что нужно, чтобы создать VPN

Когда вы понимаете, в каких случаях имеет смысл создавать собственную VPN, следующий шаг — разобраться, что для этого действительно требуется. Хотя идея звучит просто, рабочая VPN всё равно опирается на несколько ключевых компонентов.

- Нужен сервер. Это может быть облачный виртуальный сервер (VPS) у хостинг-провайдера или физическая машина дома/в офисе. Для большинства новичков VPS — более надёжный вариант из-за стабильного аптайма и наличия публичного IP-адреса.

- Нужна операционная система. Большинство DIY VPN-настроек работают на Linux: он лёгкий, безопасный и хорошо задокументирован. Сервер на Windows тоже возможен, но обычно он требует больше ресурсов и имеет меньше инструментов с активной поддержкой сообщества.

- Нужен VPN-протокол и ПО. Это программный слой, который создаёт зашифрованные туннели, управляет аутентификацией и маршрутизирует трафик. Выбор протокола влияет на скорость, безопасность и сложность — это мы разберём в следующем разделе.

- Время и навыки. Даже базовая настройка VPN требует уверенности в командной строке, работе с конфигурационными файлами и регулярном обслуживании. Создание VPN — это не разовая задача, а постоянная ответственность.

Итог: для собственной VPN не нужно “железо уровня enterprise”, но нужны техническая грамотность, время и готовность самостоятельно управлять своим стеком безопасности.

Как выбрать подходящий VPN-протокол?

VPN-протокол определяет, как устройство подключается к VPN-серверу, как шифруются данные и насколько стабильным и быстрым будет соединение. При создании собственной VPN выбор протокола напрямую влияет и на удобство, и на безопасность.

Сравнение популярных VPN-протоколов

Какой протокол выбрать?

Для большинства людей, которые настраивают VPN впервые, WireGuard - самый простой и практичный старт. OpenVPN остается надежным выбором для продвинутой кастомизации, а IPSec/IKEv2 чаще подходит для специфических “корпоративных” сценариев.

Также стоит учитывать, что коммерческие VPN-сервисы обычно поддерживают несколько протоколов и автоматически выбирают лучший вариант - тогда как в DIY-настройке это придётся контролировать вручную.

Когда с протоколом определились, можно переходить к практике: настраивать VPN шаг за шагом.

Пошагово: как создать VPN (путь для новичков)

Теперь, когда вы выбрали VPN-протокол, можно перейти к реальной настройке. Хотя команды и конфигурации зависят от протокола и провайдера сервера, общий рабочий процесс во многом одинаков.

Шаг 1: Выбор сервера

Выберите облачного VPS-провайдера и создайте виртуальный сервер. Большинство новичков выбирают Linux-сервер (или Raspberry Pi), так как он легкий, широко поддерживается и хорошо задокументирован. Убедитесь, что сервер имеет:

- Публичный IP-адрес

- Стабильный аптайм

- Достаточную пропускную способность

Шаг 2: Установите VPN-ПО

Установите выбранное VPN-ПО на сервер. Оно отвечает за шифрование, аутентификацию и маршрутизацию трафика. Многие провайдеры предлагают установочные скрипты, упрощающие этот этап, особенно для WireGuard и OpenVPN.

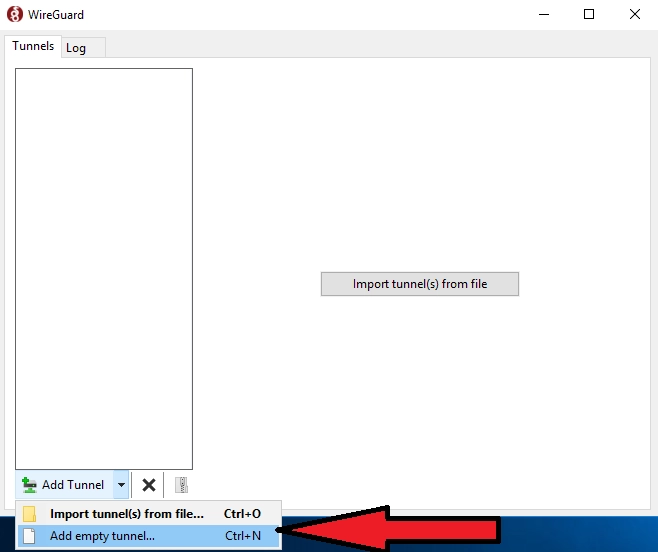

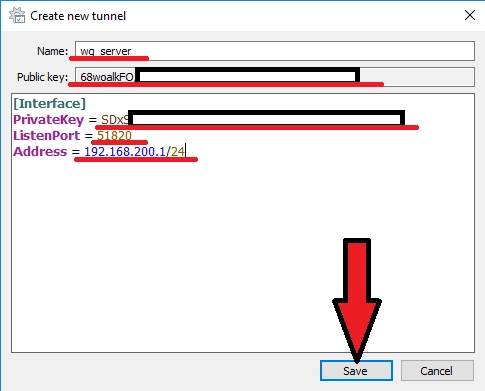

Запуск и добавление пустого туннеля. Источник: Introserv

Шаг 3: Сгенерируйте ключи или сертификаты

VPN используют криптографические ключи для аутентификации устройств. На этом шаге создаются серверные и клиентские ключи или сертификаты, которые гарантируют доступ только авторизованным устройствам.

[Interface]

PrivateKey = # приватный ключ сервера WireGuard

ListenPort = # порт прослушивания WireGuard

Address = # IP-адрес сервера WireGuard

Также здесь указывается имя сетевого подключения и публичный ключ сервера WireGuard для настройки клиента.

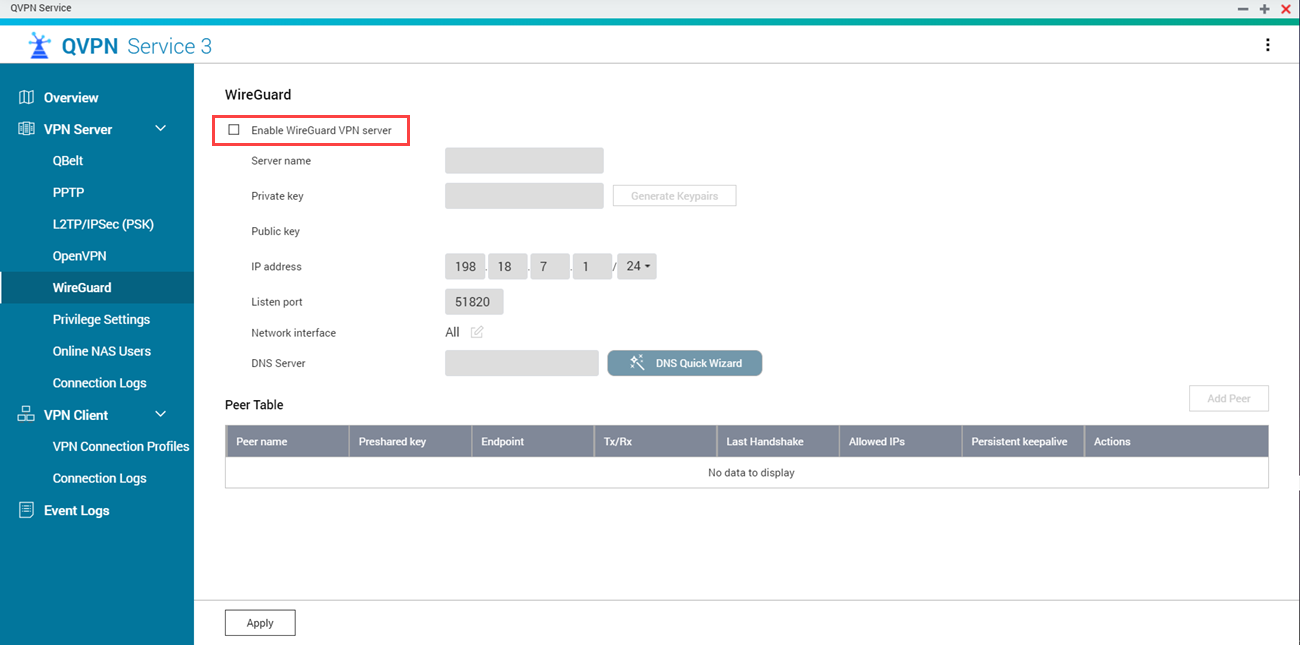

Шаг 4: Настройте VPN-сервер (пример)

Этот шаг определяет, как трафик проходит через VPN и какие ресурсы доступны подключённым устройствам.

Разрешенные IP-диапазоны

AllowedIPs = 10.0.0.2/32

- Клиент получает один внутренний IP

- Трафик вне диапазона отклоняется

Для полного туннелирования интернета:

AllowedIPs = 0.0.0.0/0, ::/0

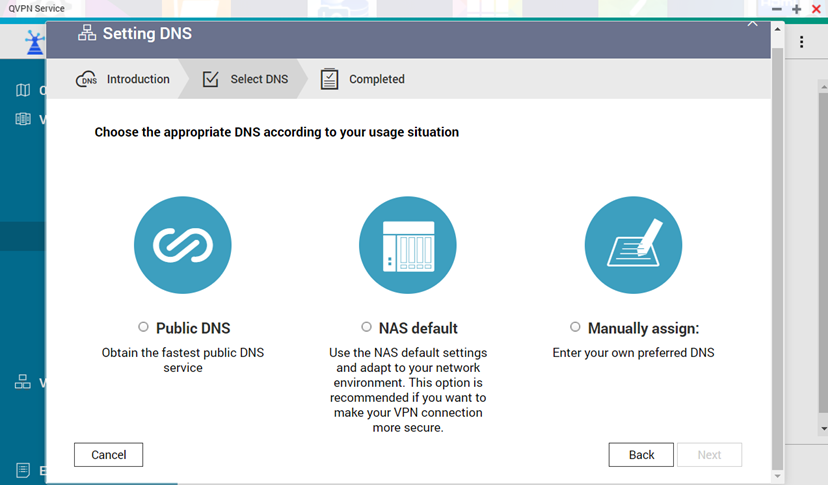

Настройка DNS

DNS = 10.0.0.1

Это предотвращает DNS-утечки, заставляя клиента использовать DNS VPN-сервера.

Правила маршрутизации

Трафик VPN перенаправляется, NAT включён, обратный трафик корректно возвращается клиенту.

Порт прослушивания

ListenPort = 51820

Порт должен быть открыт в firewall и совпадать с настройками клиента.

Чем проще конфигурация, тем меньше рисков ошибок и утечек.

Шаг 5: Подключите первое устройство

Установите VPN-клиент, импортируйте конфигурацию и подключитесь.

Шаг 6: Проверьте соединение

Убедитесь, что IP изменился, трафик зашифрован и интернет работает.

Продвинутая настройка: кастомизация и усиление безопасности VPN

Когда VPN уже работает, начинается настоящая работа. Дефолтной конфигурации может хватить для базовых задач, но оптимальную безопасность и приватность она дает редко. Именно здесь нужны продвинутые настройки и hardening.

Ниже - типичные области, которые чаще всего дорабатывают в DIY VPN, с примерами, чтобы было понятно, что именно придётся делать.

Настройка firewall (контроль трафика)

Firewall определяет, какой трафик разрешен до VPN-сервера, а какой блокируется. Без корректных правил сервер может случайно “светить” лишние сервисы.

Типичные цели:

- Разрешить только VPN-трафик

- Закрыть неиспользуемые порты

- Запретить прямой доступ к внутренним сервисам

Обычно делают так:

- SSH разрешают только с доверенных IP

- Открывают порты VPN-протокола (например, UDP 51820 для WireGuard)

- Весь остальной входящий трафик - блокируют

Только этот шаг заметно снижает “поверхность атаки” VPN-сервера.

DNS-настройка и предотвращение утечек

По умолчанию DIY VPN может продолжать использовать DNS вашего провайдера (ISP) - и тогда данные о посещаемых доменах могут утекать даже при шифрованном трафике.

Частые варианты настройки:

- Использовать приватный DNS-резолвер на VPN-сервере

- Принудительно заставить клиентов использовать DNS, который выдаёт VPN

- Блокировать DNS-запросы вне туннеля

Что может пойти не так:

- DNS-запросы обходят VPN-туннель

- Сайты видят вашу реальную сеть, даже если вы “в VPN”

Предотвращение DNS-утечек требует явной настройки - само по себе это не включается.

Kill Switch (реализация вручную)

Коммерческие VPN обычно имеют встроенный kill switch. В DIY-настройках это приходится реализовывать вручную.

Идея:

- Если VPN-туннель падает, блокировать весь исходящий трафик

- Не допускать “отката” на обычный интернет

Как это делают:

- Firewall-правила, которые разрешают трафик только через VPN-интерфейс

- Автоблокировка, когда интерфейс падает

Это критично, если вы используете VPN как защиту в публичных сетях.

Логи и приватность

Многие DIY VPN непреднамеренно логируют больше данных, чем ожидается.

Типичные источники логов:

- Логи VPN-софта

- Системные логи аутентификации

- Логи соединений firewall

Даже базовые логи могут раскрывать:

- Время подключений

- IP клиентов

- Длительность сессий

Отключение или минимизация логов требует аккуратной настройки и постоянного контроля - и ошибки здесь встречаются часто.

Пример: WireGuard-конфигурация (упрощенно)

Ниже - упрощенная конфигурация WireGuard-сервера, чтобы показать, как выглядят продвинутые сетапы:

[Interface]

PrivateKey = <server_private_key>

Address = 10.0.0.1/24

ListenPort = 51820

SaveConfig = false

[Peer]

PublicKey = <client_public_key>

AllowedIPs = 10.0.0.2/32

Даже этот минимальный пример предполагает:

- Безопасное хранение ключей

- Корректные правила firewall

- Правильную маршрутизацию и DNS-настройку

А по мере роста (несколько клиентов, несколько устройств) сложность очень быстро увеличивается.

Скрытая цена «продвинутого» контроля

Каждая кастомизация добавляет:

- Больше конфигурационных файлов для поддержки

- Больше потенциальных точек отказа

- Больше ответственности за обновления и security patches

На этом этапе многие DIY VPN становятся хрупкими: все работает идеально - пока что-то не изменится.

Поддержка собственного VPN: безопасность и стабильность в долгосрочной перспективе

Чтобы VPN оставалась безопасной и надежной, ей нужна постоянная поддержка. В отличие от коммерческих VPN-сервисов, у self-hosted VPN нет “автоматической команды безопасности” за спиной - все зависит от того, насколько качественно и регулярно вы её обслуживаете.

Регулярные обновления и управление патчами

VPN-софт, операционные системы и библиотеки шифрования постоянно обновляются, чтобы закрывать уязвимости.

Если сервер работает на устаревших компонентах:

- Известные уязвимости остаются эксплуатируемыми

- Слабые места в шифровании могут не быть исправлены

- Злоумышленники могут целиться в не обслуживаемые сервисы

Безопасная VPN требует частых обновлений - не только один раз при настройке, а постоянно.

Управление ключами и учетными данными

Ключи аутентификации и сертификаты - фундамент VPN-безопасности. Со временем ключи могут:

- Быть скомпрометированы

- Переиспользоваться на разных устройствах

- Оставаться активными после потери/списания устройств

Хорошая практика - периодически ротировать ключи, отзывать доступ для неиспользуемых устройств, хранить ключи безопасно и никогда не в открытом виде. Эти шаги легко пропустить - и часто их действительно пропускают.

Мониторинг и доступность

DIY VPN обычно имеет одну точку отказа. Если сервер падает - VPN перестаёт работать. На вас ложится:

- Мониторинг аптайма

- Выявление подозрительного трафика или попыток входа

- Перезапуск сервисов после падений или обновлений

Без активного мониторинга сбои могут оставаться незаметными до момента, когда VPN реально понадобится.

Усиление защиты за пределами VPN-туннеля

VPN защищает трафик, но не сам сервер. Дополнительные задачи по безопасности включают ограничение SSH-доступа, сильную аутентификацию и минимизацию открытых портов, а также:

- Защиту от brute-force атак

Если сервер скомпрометирован, VPN-туннель уже не спасает - злоумышленник получает прямой доступ.

Логи, приватность и утечки данных

DIY VPN часто по умолчанию ведут логи. В них может оказаться:

- Временные метки подключений

- Внутренние IP-адреса

- Идентификаторы клиентов

Даже минимальные логи могут создавать риски приватности, если они хранятся небезопасно или становятся доступными третьим лицам. Отключение или минимизация логов требует аккуратной настройки и регулярной проверки.

Реальная стоимость обслуживания

То, что сначала выглядит как “разовая настройка”, быстро превращается в:

- Регулярные ревизии безопасности

- Ручные обновления

- Разбор неожиданных проблем

Для технически опытных пользователей это может быть нормально. Для большинства - превращается в долгосрочную нагрузку.

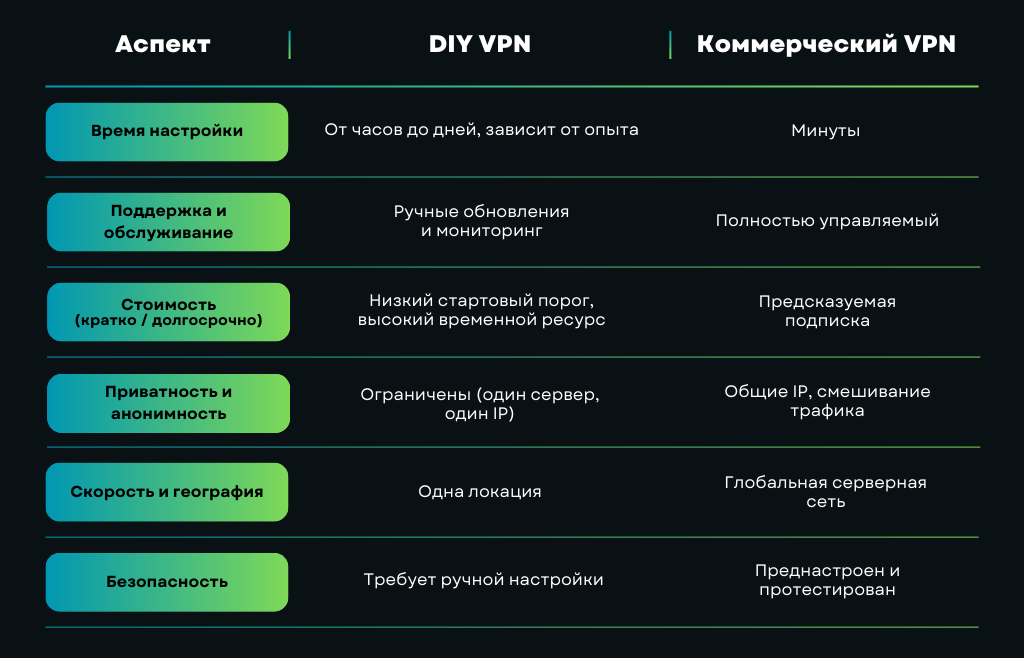

DIY VPN vs коммерческий VPN: что на самом деле проще?

К этому моменту разница между созданием собственной VPN и использованием коммерческого сервиса становится очевидной. Хотя оба подхода опираются на одни и те же базовые технологии, опыт (и результат) сильно отличаются.

DIY VPN vs Commercial VPN: ключевые отличия

Кому подходит DIY VPN

Self-hosted VPN может быть разумным вариантом, если вы:

- Хотите защитить конкретную сеть или соединение

- Нуждаетесь в приватном удалённом доступе к домашним/офисным системам

- Получаете удовольствие от “ручного” управления сервером

- Готовы поддерживать безопасность на дистанции

DIY VPN лучше работает как инструмент под конкретную задачу, а не как полноценное решение для приватности.

Кому подходит коммерческий VPN

Коммерческий VPN чаще будет лучшим выбором, если вы:

- Хотите мгновенную защиту без технической сложности

- Заботитесь об анонимности и инфраструктуре shared IP

- Нуждаетесь в серверах в разных странах

- Предпочитаете автоматическую безопасность и регулярные обновления

Для большинства пользователей простота и надёжность важнее, чем низкоуровневый контроль.

Почему многие выбирают коммерческий VPN?

Коммерческие VPN-сервисы решают те же задачи, что и DIY VPN, но без “скрытых расходов”.

Они дают:

- Преднастроенную безопасность на современных, проверенных протоколах

- Глобальную сеть серверов, оптимизированную под скорость и стабильность

- Политику no-logs, подкреплённую аудитами и прозрачными практиками

- Мгновенную защиту на устройствах без ручной настройки

Вместо поддержки одного сервера пользователь получает доступ к профессиональной инфраструктуре, рассчитанной на масштабирование, отказоустойчивость и приватность.

Это не делает DIY VPN бесполезными - но объясняет, почему многие начинают с личной VPN, а позже переходят на коммерческое решение.

В финальном разделе мы подведем итог: когда имеет смысл собирать VPN самому - и когда выбор правильного провайдера будет более разумным шагом.

Собрать самому или выбрать правильный инструмент?

Собрать VPN своими руками - это отличный опыт, но приватность измеряется не сложностью сетапа. Она измеряется тем, защищены ли ваши данные, безопасно ли соединение и остаётся ли ваша онлайн-активность приватной - стабильно и без усилий.

Если ваша цель - учиться, экспериментировать или защитить одну сеть, DIY VPN действительно может быть полезным.

Если ваша цель - сильная приватность, глобальный доступ и надёжная безопасность без головной боли с настройкой, Guru VPN обеспечивает экспертный уровень защиты с первого дня.

Guru VPN создан, чтобы давать пользователям преимущества VPN без необходимости становиться системными администраторами.

- Высокоскоростные серверы в 49+ странах обеспечивают глобальный доступ и стабильную производительность

- Современные протоколы, включая WireGuard и GuruShadow, автоматически балансируют скорость и безопасность

- Встроенные функции защиты, такие как Kill Switch и защита от утечек, работают “из коробки”

- Удобные приложения позволяют подключаться безопасно на всех основных устройствах за секунды

- Инфраструктура постоянно обслуживается, обновляется и мониторится — поэтому пользователи получают надёжную защиту без технических затрат

Оставайтесь конфиденциальными и защищенными в Интернете

СКАЧАТЬ GURU VPN30-дневная гарантия возврата денег