VPN-Server Einrichten: Leitfaden von Einsteiger- bis Expertenniveau

Online-Datenschutz ist zu einem alltäglichen Thema geworden. Öffentliche WLAN-Netzwerke, Remote-Arbeit, Geo-Beschränkungen, Datentracking und zunehmende Überwachung veranlassen viele Nutzer dazu, nach besseren Möglichkeiten zu suchen, ihre Internetverbindung zu schützen. Genau hier kommen VPNs ins Spiel.

Warum Erwägen Menschen, Eine Eigene VPN Zu Erstellen?

Eine VPN zu erstellen ist etwas völlig anderes, als sie einfach zu nutzen. Hinter jeder sicheren VPN-Verbindung stehen Verschlüsselungsprotokolle, Schlüsselverwaltung, Serverwartung und regelmäßige Updates. Was theoretisch einfach klingt, kann in der Praxis schnell komplex werden — insbesondere dann, wenn Datenschutz und Sicherheit im Fokus stehen.

Während die meisten Menschen mit kommerziellen VPN-Diensten vertraut sind, stellen sich immer mehr Nutzer eine andere Frage: Kann ich meine eigene VPN betreiben? Die Idee einer persönlichen VPN wirkt attraktiv: volle Kontrolle, keine Drittanbieter und das Erfolgserlebnis, etwas selbst aufzubauen. Für technisch interessierte Nutzer kann dies zudem eine wertvolle Lernerfahrung sein.

Dieser Leitfaden begleitet Sie durch den gesamten Prozess. Wir beginnen mit den Grundlagen der Funktionsweise von VPNs und zeigen anschließend Schritt für Schritt, wie Sie eine eigene VPN einrichten. Dabei beleuchten wir auch die Einschränkungen und Risiken selbst gehosteter VPNs und erklären, wann eine kommerzielle VPN die praktischere Wahl ist. So erhalten Sie eine klare Antwort auf eine entscheidende Frage: Ist es besser, eine eigene VPN zu bauen — oder eine professionelle Lösung zu nutzen, die von Anfang an auf Schutz ausgelegt ist?

Was Eine VPN Wirklich Ist (Bevor Sie Eine Erstellen)

Wir haben bereits in einem früheren Artikel erklärt, wie VPNs funktionieren. Bevor wir jedoch zu Konfigurationsdateien und Server-Setups übergehen, lohnt es sich, die Grundlagen kurz zu wiederholen.

Bevor Sie eine VPN erstellen, sollten Sie verstehen, was sie tatsächlich leistet. Viele Menschen verbinden VPNs mit „vollständiger Anonymität“ oder „totaler Online-Sicherheit“, doch die Realität ist differenzierter.

Im Kern erstellt eine VPN (Virtual Private Network) einen verschlüsselten Tunnel zwischen Ihrem Gerät und einem VPN-Server. Der gesamte Internetverkehr, der durch diesen Tunnel läuft, ist vor externen Beobachtern geschützt — etwa vor Betreibern öffentlicher WLANs, Netzwerkadministratoren oder Ihrem Internetanbieter (ISP). Websites sehen nicht Ihre echte IP-Adresse, sondern nur die IP des VPN-Servers.

Hinter diesem einfachen Prinzip stehen drei zentrale Komponenten:

Sicheres Tunneling

Eine VPN kapselt den Internetverkehr in einem sicheren Tunnel. Dadurch wird verhindert, dass Dritte die Daten während der Übertragung lesen oder verändern können. Selbst in unsicheren öffentlichen WLANs bleibt verschlüsselter VPN-Datenverkehr für Angreifer unlesbar.

Verschlüsselung

VPNs verschlüsseln Ihre Daten, bevor sie Ihr Gerät verlassen. Moderne VPNs nutzen starke Verschlüsselungsstandards, die abgefangenen Datenverkehr ohne die richtigen Schlüssel praktisch unentschlüsselbar machen. Die Sicherheit hängt stark davon ab, wie Verschlüsselungsschlüssel erzeugt, gespeichert und regelmäßig erneuert werden — ein besonders wichtiger Punkt bei selbst gehosteten VPNs.

Authentifizierung

Die Authentifizierung stellt sicher, dass sich nur autorisierte Nutzer und Geräte mit dem VPN-Server verbinden können. Üblicherweise kommen dabei Zertifikate, Schlüssel oder Zugangsdaten zum Einsatz, die die Identität prüfen, bevor verschlüsselter Verkehr übertragen wird.

Was Eine VPN Nicht Leistet

Das Verständnis der Grenzen ist entscheidend, bevor Sie eine eigene VPN aufsetzen:

- Eine VPN macht Sie nicht anonym — der VPN-Server kann den Datenverkehr weiterhin sehen.

- Eine VPN schützt nicht vor Malware, Phishing oder unsicheren Downloads.

- Eine VPN verhindert nicht, dass Websites Sie über Cookies, Logins oder Browser-Fingerprinting verfolgen.

- Eine selbst gehostete VPN bietet keine geteilte Anonymität — der gesamte Datenverkehr ist an einen einzelnen Server und eine IP-Adresse gebunden.

Diese Unterscheidung ist wichtig, da viele DIY-VPNs mit unrealistischen Erwartungen erstellt werden. Eine persönliche VPN kann zwar den Datenverkehr verschlüsseln und Verbindungen absichern, bietet jedoch nicht automatisch das gleiche Maß an Privatsphäre, Redundanz oder globaler Reichweite wie eine kommerzielle VPN-Infrastruktur.

Mit diesen Grundlagen im Hinterkopf können wir nun betrachten, wann es sinnvoll ist, eine eigene VPN zu erstellen — und wann nicht.

Wann Ergibt Es Sinn, Eine Eigene VPN Zu Erstellen?

Eine eigene VPN zu betreiben kann sinnvoll sein — jedoch nur in bestimmten Situationen. Trotz des Reizes von voller Kontrolle und Unabhängigkeit ist eine selbst gehostete VPN keine universelle Lösung für Online-Datenschutz.

In der Praxis lohnt sich der Aufbau einer eigenen VPN vor allem für klar abgegrenzte Anwendungsfälle.

Erstens ist eine DIY-VPN eine gute Wahl, wenn es darum geht, Verbindungen in öffentlichen oder unsicheren Netzwerken abzusichern. Die Verschlüsselung des Datenverkehrs in Hotel-, Flughafen- oder Café-WLANs ist einer der praktischsten Vorteile einer persönlichen VPN.

Zweitens eignet sich eine eigene VPN für den sicheren Fernzugriff auf ein privates Netzwerk. Viele Nutzer setzen VPNs ein, um unterwegs sicher auf Heimserver, Firmensysteme oder interne Tools zuzugreifen.

Drittens kann das Erstellen einer VPN als Lernprojekt wertvoll sein. Für Interessierte an Netzwerktechnik, Systemadministration oder IT-Sicherheit bietet die VPN-Einrichtung praktische Erfahrung mit Verschlüsselung, Authentifizierung und Serverbetrieb.

Allerdings gibt es auch deutliche Einschränkungen.

Eine selbst gehostete VPN ist in der Regel nicht geeignet für Anonymität, umfassenden Datenschutz oder das Umgehen von Geo-Sperren. Da der gesamte Datenverkehr über einen einzelnen Server mit einer einzigen IP-Adresse läuft, bleibt das Nutzerverhalten verknüpfbar. Es gibt keinen geteilten Traffic-Pool, keine globale Infrastruktur und keine eingebaute Redundanz.

Kurz gesagt: Eine eigene VPN lohnt sich, wenn Sie Kontrolle, gezielte Sicherheit oder technisches Know-how suchen — nicht jedoch für sofortige Privatsphäre, weltweiten Zugriff oder eine vollständig wartungsfreie Lösung.

Was Sie Brauchen, Um Eine VPN Zu Erstellen

Sobald klar ist, wann sich eine eigene VPN lohnt, ist der nächste Schritt zu verstehen, was dafür tatsächlich nötig ist. Auch wenn die Idee einfach klingt, basiert eine funktionierende VPN auf mehreren Kernkomponenten.

- Sie brauchen einen Server. Das kann ein cloudbasierter Virtual Private Server (VPS) eines Hosting-Anbieters sein oder eine physische Maschine zu Hause bzw. im Büro. Für die meisten Einsteiger ist ein VPS die zuverlässigere Option, da er stabile Verfügbarkeit und eine öffentliche IP-Adresse bietet.

- Sie brauchen ein Betriebssystem. Die meisten DIY-VPN-Setups laufen unter Linux, weil es schlank, sicher und gut dokumentiert ist. Windows-Server sind ebenfalls möglich, bringen aber meist mehr Overhead mit sich und es gibt weniger Tools mit starker Community-Unterstützung.

- Sie brauchen ein VPN-Protokoll und passende Software. Diese Software-Schicht erstellt verschlüsselte Tunnel, verwaltet die Authentifizierung und routet den Datenverkehr. Welches Protokoll Sie wählen, beeinflusst Geschwindigkeit, Sicherheit und Komplexität — darauf gehen wir im nächsten Abschnitt ein.

- Zeit- und Skill-Investment. Selbst eine grundlegende VPN-Einrichtung erfordert den sicheren Umgang mit Kommandozeile, Konfigurationsdateien und laufender Wartung. Eine VPN aufzusetzen ist keine einmalige Aufgabe — es ist eine dauerhafte Verantwortung.

Kurz gesagt: Eine eigene VPN erfordert keine Enterprise-Hardware, aber technisches Verständnis, Zeit und die Bereitschaft, den eigenen Sicherheits-Stack selbst zu betreuen.

Das Richtige VPN-Protokoll Wählen

Ein VPN-Protokoll bestimmt, wie sich Ihr Gerät mit dem VPN-Server verbindet, wie Daten verschlüsselt werden und wie stabil und schnell diese Verbindung ist. Beim Aufbau einer eigenen VPN beeinflusst die Wahl des Protokolls direkt Usability und Sicherheit.

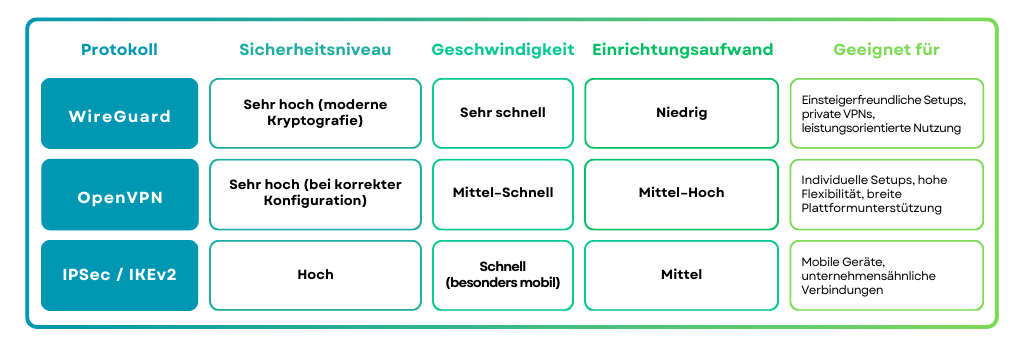

Vergleich Häufiger VPN-Protokolle

Welches Protokoll Sollten Sie Wählen?

Für die meisten, die zum ersten Mal eine VPN einrichten, ist WireGuard der einfachste und praktischste Einstieg. OpenVPN bleibt eine starke Option für fortgeschrittene Anpassungen, während IPSec eher für bestimmte enterprise-nahe Szenarien geeignet ist.

Außerdem unterstützen kommerzielle VPN-Dienste in der Regel mehrere Protokolle und wählen automatisch die beste Option — etwas, das Sie bei einer DIY-VPN manuell verwalten müssen.

Damit ist die Protokollentscheidung getroffen — als Nächstes geht es an den praktischen Teil: die Schritt-für-Schritt-Einrichtung Ihrer VPN.

Schritt für Schritt: Eine VPN Erstellen (Einsteigerpfad)

Nachdem Sie sich für ein VPN-Protokoll entschieden haben, geht es nun an die eigentliche Einrichtung. Auch wenn sich konkrete Befehle und Konfigurationen je nach Protokoll und Serveranbieter unterscheiden, ist der grundlegende Ablauf erstaunlich ähnlich.

Schritt 1: Einen Server Einrichten

Wählen Sie zunächst einen Cloud-VPS-Anbieter und erstellen Sie einen virtuellen Server. Die meisten Einsteiger entscheiden sich für einen Linux-basierten Server (oder einen Raspberry Pi), da dieser leichtgewichtig, weit verbreitet und gut dokumentiert ist. Achten Sie darauf, dass der Server über Folgendes verfügt:

- Eine öffentliche IP-Adresse

- Stabile Verfügbarkeit (Uptime)

- Ausreichende Bandbreite

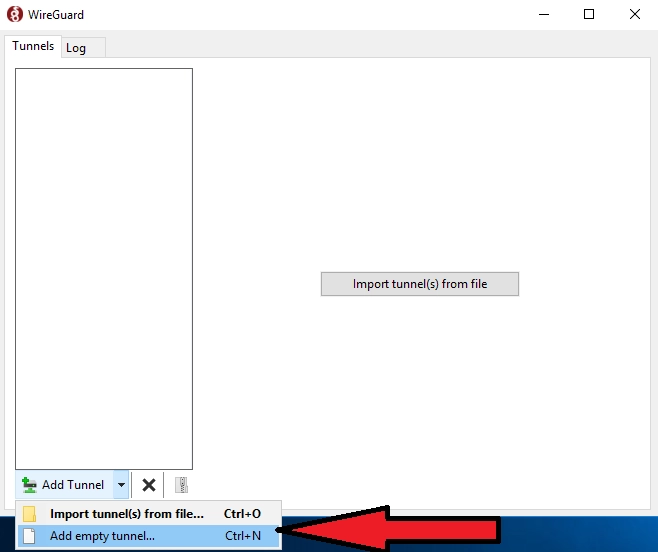

Schritt 2: VPN-Software Installieren

Installieren Sie anschließend die gewählte VPN-Software auf dem Server. Diese übernimmt Verschlüsselung, Authentifizierung und Traffic-Routing. Viele Anbieter stellen Installationsskripte bereit, die diesen Schritt vereinfachen – besonders bei WireGuard und OpenVPN.

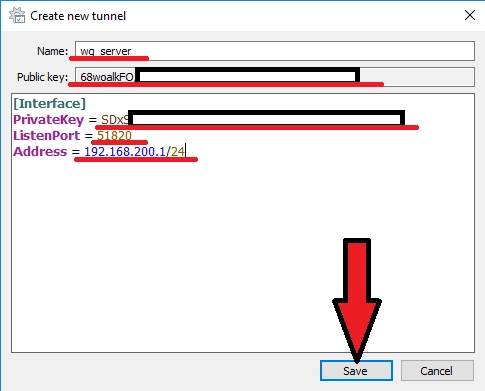

Ausführen und Hinzufügen eines leeren Tunnels. Quelle: Introserv

Schritt 3: Schlüssel oder Zertifikate Erstellen

VPNs nutzen kryptografische Schlüssel zur Authentifizierung von Geräten. In diesem Schritt erzeugen Sie Server- und Client-Schlüssel oder Zertifikate. Diese Zugangsdaten stellen sicher, dass nur autorisierte Geräte eine Verbindung herstellen können.

[Interface]

PrivateKey = # privater Schlüssel des WireGuard-Servers

ListenPort = # Port, auf dem WireGuard lauscht

Address = # gewünschte IP-Adresse des WireGuard-Servers

Hier geben Sie den Namen der Netzwerkverbindung und den öffentlichen Schlüssel des WireGuard-Servers ein (wird für die Client-Konfiguration benötigt).

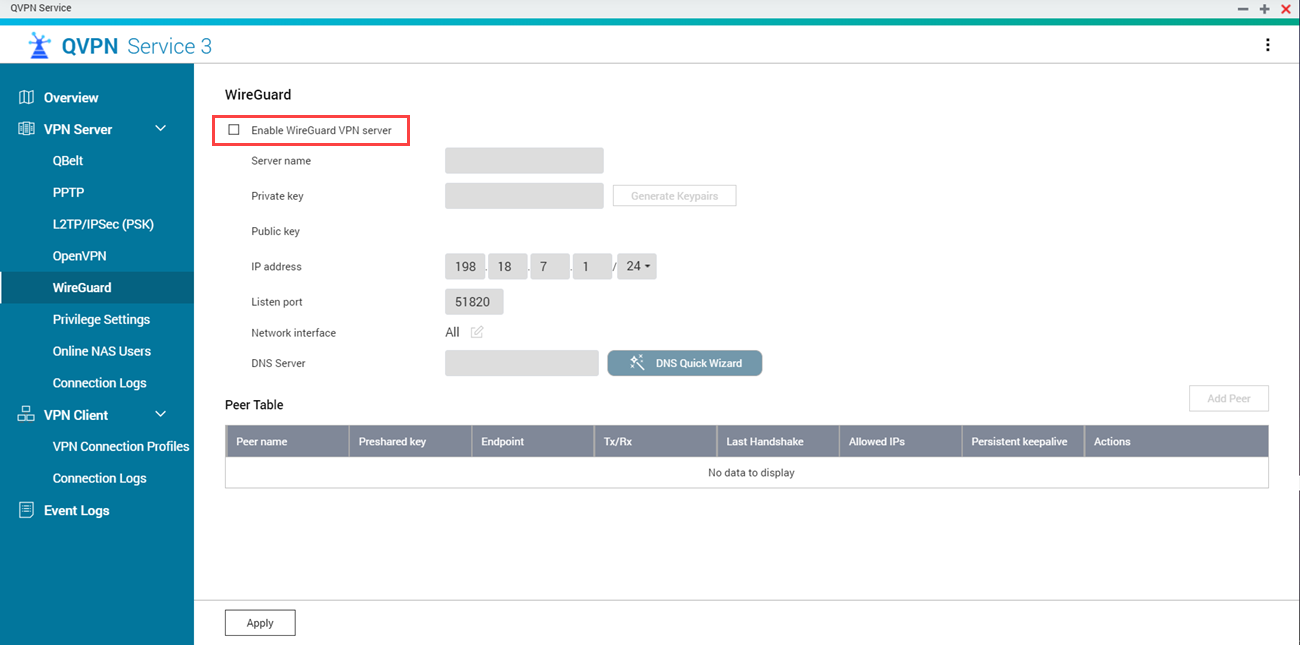

Schritt 4: VPN-Server Konfigurieren (Beispiel)

In diesem Schritt wird festgelegt, wie der Datenverkehr durch die VPN geleitet wird und worauf verbundene Geräte zugreifen dürfen. Selbst bei einer einfachen Einrichtung müssen einige Kernparameter definiert werden.

Das folgende Beispiel nutzt WireGuard als Referenz. Die gleichen Prinzipien gelten auch für andere Protokolle, selbst wenn sich die Syntax unterscheidet.

Erlaubte IP-Bereiche

Diese Einstellung legt fest, welche IP-Adressen ein Client über die VPN verwenden darf.

AllowedIPs = 10.0.0.2/32

In diesem Beispiel:

- Der Client erhält eine einzelne interne VPN-IP

- Verkehr außerhalb dieses Bereichs wird nicht akzeptiert

Für vollständiges Internet-Tunneling wird der Wert häufig erweitert:

AllowedIPs = 0.0.0.0/0, ::/0

Dadurch wird sämtlicher Datenverkehr durch den VPN-Tunnel geleitet.

DNS-Konfiguration

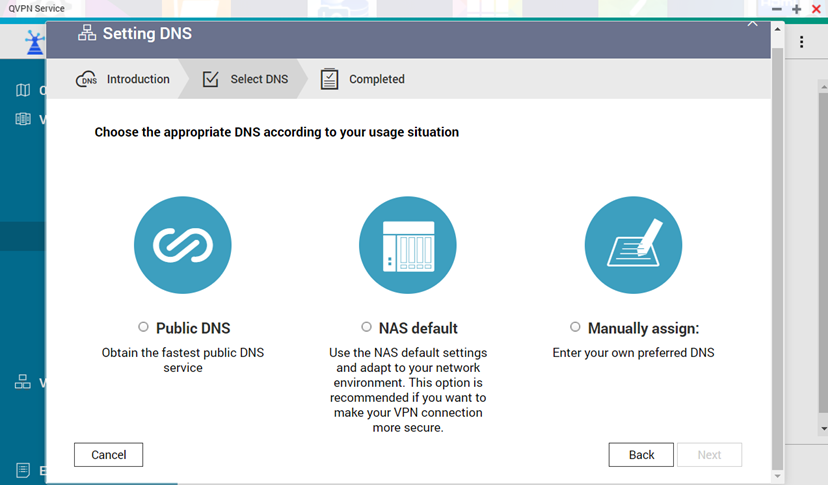

DNS Quick Wizard Oberfläche. Quelle: QNAP

DNS-Einstellungen bestimmen, welche Server Domainnamen auflösen, während die VPN aktiv ist.

DNS = 10.0.0.1

Damit wird der Client gezwungen, den DNS-Resolver des VPN-Servers zu verwenden und DNS-Leaks zu vermeiden. Ohne diese Einstellung könnten DNS-Anfragen weiterhin über den Internetanbieter laufen.

Routing-Regeln

Routing-Regeln legen fest, wohin der Datenverkehr weitergeleitet wird, sobald er die VPN erreicht.

In einer Basiskonfiguration bedeutet das:

- VPN-Traffic wird weitergeleitet

- NAT (Network Address Translation) ist aktiviert

- Rückverkehr wird korrekt an den Client zurückgeführt

Diese Schritte werden meist über systemweite Netzwerkeinstellungen umgesetzt, nicht allein über die VPN-Konfiguration.

Lauschende Ports

Der Listening Port definiert, wo der VPN-Server eingehende Verbindungen akzeptiert.

ListenPort = 51820

Dieser Port muss:

- In der Firewall freigegeben sein

- Mit der Client-Konfiguration übereinstimmen

- Keine Konflikte mit anderen Diensten verursachen

Eine Portänderung ist optional, die Firewall muss jedoch immer entsprechend angepasst werden.

Warum Einsteiger Einfach Starten Sollten

Standardkonfigurationen sind so ausgelegt, dass sie in den meisten Szenarien sicher funktionieren. Zu frühe Überanpassung erhöht das Risiko von:

- Falsch geroutetem Traffic

- DNS-Leaks

- Unbeabsichtigter Freigabe von Diensten

Eine einfache, funktionierende Konfiguration ist immer besser als eine komplexe, die man nicht vollständig versteht.

Sobald die Basis stabil läuft, können Sicherheits- und Performance-Optimierungen schrittweise ergänzt werden.

Schritt 5: Erstes Gerät Verbinden

Installieren Sie nach der Server-Konfiguration den VPN-Client auf Ihrem Gerät und importieren Sie die Konfigurationsdatei oder die Schlüssel. Nach der Verbindung wird Ihr Traffic verschlüsselt und über den VPN-Server geleitet.

Schritt 6: Verbindung Testen

Überprüfen Sie abschließend:

- Ob sich Ihre IP-Adresse geändert hat

- Ob der Traffic verschlüsselt ist

- Ob der Internetzugang korrekt funktioniert

An diesem Punkt haben Sie eine funktionierende VPN.

Diese Einsteigerkonfiguration reicht für grundlegende Absicherung und Remote-Zugriff aus. Eine funktionierende VPN ist jedoch nicht automatisch eine gehärtete oder datenschutzoptimierte Lösung — und genau hier wird es komplexer.

Erweiterte Einrichtung: Ihre VPN Anpassen und Härten

Sobald Ihre VPN läuft, beginnt die eigentliche Arbeit. Eine Standardkonfiguration reicht für grundlegende Nutzung, bietet aber selten optimale Sicherheit oder Privatsphäre. Genau hier kommen erweiterte Einstellungen und Hardening ins Spiel.

Im Folgenden finden Sie typische Bereiche, in denen DIY-VPN-Setups angepasst werden, inklusive praktischer Beispiele.

Firewall-Konfiguration (Traffic Control)

Eine Firewall legt fest, welcher Datenverkehr Ihren VPN-Server erreichen darf und was blockiert wird. Ohne passende Regeln kann der Server unnötige Dienste nach außen offenlegen.

Typische Ziele:

- Nur VPN-Traffic erlauben

- Unbenutzte Ports blockieren

- Direkten Zugriff auf interne Dienste verhindern

Üblicher Ansatz:

- SSH nur von vertrauenswürdigen IPs erlauben

- VPN-Protokoll-Ports erlauben (z. B. UDP 51820 für WireGuard)

- Allen anderen eingehenden Traffic verwerfen

Allein dieser Schritt reduziert die Angriffsfläche Ihres VPN-Servers deutlich.

DNS-Konfiguration & Leak Prevention

Standardmäßig kann eine DIY-VPN weiterhin die DNS-Server Ihres ISPs verwenden — dadurch können Browsing-Daten trotz Verschlüsselung leaken.

Häufige Optionen:

- Privaten DNS-Resolver auf dem VPN-Server nutzen

- Alle Clients zur Nutzung des VPN-DNS zwingen

- DNS-Anfragen außerhalb des Tunnels blockieren

Was schiefgehen kann:

- DNS-Anfragen umgehen den VPN-Tunnel

- Websites erkennen Ihr echtes Netzwerk trotz VPN

DNS-Leaks zu verhindern erfordert explizite Konfiguration — es passiert nicht automatisch.

Kill-Switch-Logik (Manuelle Umsetzung)

Kommerzielle VPNs haben meist einen integrierten Kill Switch. Bei DIY muss das manuell umgesetzt werden.

Konzept:

- Wenn der VPN-Tunnel abbricht, gesamten ausgehenden Traffic blockieren

- Fallback auf die normale Internetverbindung verhindern

Umsetzung:

- Firewall-Regeln, die Traffic nur über das VPN-Interface zulassen

- Automatische Sperre, wenn das Interface ausfällt

Das ist entscheidend, wenn Sie auf öffentlichen Netzwerken auf die VPN als Sicherheitsmaßnahme angewiesen sind.

Logging & Datenschutz

Viele DIY-VPNs loggen unbeabsichtigt mehr Daten als erwartet.

Typische Log-Quellen:

- VPN-Software-Logs

- System-Authentifizierungslogs

- Firewall-Connection-Logs

Schon einfache Logs können offenlegen:

- Verbindungszeiten

- Client-IPs

- Sitzungsdauer

Logs zu deaktivieren oder zu minimieren erfordert sorgfältige Konfiguration und laufende Kontrolle — Fehler passieren hier häufig.

Beispiel: WireGuard-Konfiguration (Vereinfacht)

Eine vereinfachte WireGuard-Server-Konfiguration, um zu zeigen, wie “advanced” Setups aussehen können:

[Interface]

PrivateKey = <server_private_key>

Address = 10.0.0.1/24

ListenPort = 51820

SaveConfig = false

[Peer]

PublicKey = <client_public_key>

AllowedIPs = 10.0.0.2/32

Selbst dieses Minimalbeispiel setzt voraus:

- Sichere Schlüsselspeicherung

- Korrekte Firewall-Regeln

- Richtiges Routing und DNS-Setup

Mit wachsender Komplexität (mehr Clients, mehr Geräte) steigt der Aufwand schnell.

Die Versteckten Kosten “Erweiterter” Kontrolle

Jede Anpassung bedeutet:

- Mehr Konfigurationsdateien, die gepflegt werden müssen

- Mehr potenzielle Fehlerquellen

- Mehr Verantwortung für Updates und Security Patches

Hier werden viele DIY-VPNs fragil: Sie laufen gut — bis sich etwas ändert.

Eine Eigene VPN Betreiben: Laufende Sicherheit & Stabilität

Damit Ihre VPN sicher und zuverlässig bleibt, ist kontinuierliche Wartung nötig. Im Gegensatz zu kommerziellen VPN-Diensten steht hinter einer selbst gehosteten VPN kein automatisiertes Security-Team — alles hängt davon ab, wie konsequent und wie gut Sie sie verwalten.

Regelmäßige Updates und Patch-Management

VPN-Software, Betriebssysteme und Kryptografie-Bibliotheken werden ständig aktualisiert, um Schwachstellen zu schließen.

Wenn Ihr Server veraltete Komponenten nutzt:

- Bekannte Sicherheitslücken bleiben ausnutzbar

- Kryptografische Schwächen werden nicht gepatcht

- Angreifer können gezielt ungepflegte Services attackieren

Eine sichere VPN erfordert häufige Updates — nicht nur einmal bei der Einrichtung, sondern dauerhaft.

Schlüssel- und Credential-Management

Authentifizierungsschlüssel und Zertifikate sind das Rückgrat der VPN-Sicherheit. Mit der Zeit können Schlüssel:

- Offen gelegt werden

- Auf mehreren Geräten wiederverwendet werden

- Aktiv bleiben, obwohl Geräte verloren gingen oder außer Betrieb sind

Best Practice bedeutet: Schlüssel regelmäßig rotieren, Zugriffe für ungenutzte Geräte entziehen, Schlüssel sicher speichern — niemals im Klartext. Diese Schritte werden leicht übersehen und oft vernachlässigt.

Monitoring und Verfügbarkeit

Eine DIY-VPN hat oft einen Single Point of Failure. Fällt der Server aus, funktioniert die VPN nicht mehr. Sie sind verantwortlich für:

- Uptime-Monitoring

- Erkennung ungewöhnlichen Traffics oder Login-Versuchen

- Neustart von Diensten nach Crashes oder Updates

Ohne aktives Monitoring bleiben Ausfälle oft unbemerkt — bis Sie die VPN wirklich brauchen.

Hardening Über Den VPN-Tunnel Hinaus

Eine VPN schützt den Datenverkehr, nicht den Server selbst. Zusätzliche Aufgaben umfassen: SSH-Zugriff einschränken, starke Authentifizierung nutzen und offene Ports minimieren, sowie:

- Schutz vor Brute-Force-Angriffen

Wird der Server kompromittiert, ist der VPN-Tunnel irrelevant — Angreifer erhalten direkten Zugriff.

Logging, Privatsphäre und Datenexposition

DIY-VPNs erzeugen häufig standardmäßig Logs. Diese können enthalten:

- Verbindungszeitpunkte

- Interne IP-Adressen

- Client-Identifikatoren

Schon minimale Logs können Datenschutzrisiken darstellen, wenn sie unsicher gespeichert oder von Dritten eingesehen werden. Logs zu deaktivieren oder zu minimieren erfordert sorgfältige Konfiguration und laufende Kontrolle.

Die Tatsächlichen Wartungskosten

Was zunächst wie ein „einmaliges Setup“ wirkt, wird schnell zu:

- Regelmäßigen Sicherheits-Checks

- Manuellem Update-Aufwand

- Fehlersuche bei unerwarteten Problemen

Für technisch erfahrene Nutzer kann das akzeptabel sein. Für die meisten wird es zur langfristigen Belastung.

DIY-VPN vs Kommerzielle VPN: Was Ist Tatsächlich Einfacher?

An diesem Punkt wird der Unterschied zwischen einer selbst aufgebauten VPN und einem kommerziellen Dienst deutlich. Beide Ansätze nutzen dieselben Grundtechnologien, doch die Erfahrung (und das Ergebnis) sind sehr unterschiedlich.

DIY-VPN vs Kommerzielle VPN: Die Wichtigsten Unterschiede

Für Wen DIY-VPNs Am Besten Sind

Eine selbst gehostete VPN kann sinnvoll sein, wenn Sie:

- Eine bestimmte Verbindung oder ein bestimmtes Netzwerk absichern möchten

- Privaten Remote-Zugriff auf Heim- oder Bürosysteme benötigen

- Spaß an praktischer Serververwaltung haben

- Sich zutrauen, Sicherheit langfristig zu pflegen

DIY-VPNs sind am besten als Tools geeignet — nicht als vollständige Privacy-Lösung.

Für Wen Kommerzielle VPNs Am Besten Sind

Eine kommerzielle VPN ist meist die bessere Wahl, wenn Sie:

- Sofortigen Schutz ohne technische Komplexität wollen

- Wert auf Anonymität und geteilte IP-Infrastruktur legen

- Serverzugriff in mehreren Ländern benötigen

- Automatisierte Sicherheit und regelmäßige Updates bevorzugen

Für die meisten Nutzer sind Einfachheit und Zuverlässigkeit wichtiger als Low-Level-Kontrolle.

Warum Viele Nutzer Eine Kommerzielle VPN Wählen

Kommerzielle VPN-Dienste lösen dieselben Probleme wie DIY-VPNs — aber ohne die versteckten Kosten.

Sie bieten:

- Vorkonfigurierte Sicherheit mit modernen, bewährten Protokollen

- Globale Servernetzwerke, optimiert für Speed und Stabilität

- No-Logs-Richtlinien, gestützt durch Audits und transparente Praktiken

- Sofortigen Schutz auf mehreren Geräten ohne manuelles Setup

Statt einen einzelnen Server zu warten, erhalten Nutzer Zugang zu einer professionell betriebenen Infrastruktur, die auf Skalierung, Redundanz und Privatsphäre ausgelegt ist.

Das macht DIY-VPNs nicht überflüssig — erklärt aber, warum viele mit einer persönlichen VPN starten und später zu einer kommerziellen Lösung wechseln.

Im letzten Abschnitt fassen wir zusammen, wann eine eigene VPN sinnvoll ist — und wann die Wahl des richtigen Anbieters die smartere Entscheidung ist.

Selbst Bauen — oder Das Richtige Tool Nutzen

Eine VPN selbst zu bauen kann viel lehren, aber Privatsphäre wird nicht an der Komplexität des Setups gemessen. Entscheidend ist, ob Ihre Daten geschützt sind, die Verbindung sicher ist und Ihre Online-Aktivität privat bleibt — zuverlässig und ohne Aufwand.

Wenn Sie lernen, experimentieren oder ein einzelnes Netzwerk schützen möchten, kann eine DIY-VPN sinnvoll sein.

Wenn Sie starke Privatsphäre, globalen Zugriff und verlässliche Sicherheit ohne Setup-Stress wollen, liefert Guru VPN Expertenschutz ab Tag eins.

Guru VPN ist darauf ausgelegt, die Vorteile von VPNs bereitzustellen, ohne dass Nutzer zu Systemadministratoren werden müssen.

- High-Speed-Server in 49+ Ländern bieten globalen Zugriff und konstante Performance

- Moderne Protokolle, darunter WireGuard und GuruShadow, balancieren Geschwindigkeit und Sicherheit automatisch

- Integrierte Schutzfunktionen wie Kill Switch und Leak-Schutz funktionieren sofort

- Benutzerfreundliche Apps ermöglichen sichere Verbindungen auf allen gängigen Geräten in Sekunden

- Die Infrastruktur wird kontinuierlich gewartet, aktualisiert und überwacht — für zuverlässigen Schutz ohne technischen Overhead