Cómo Configurar un Servidor VPN: Guía de Principiante a Avanzado

La privacidad en línea se ha convertido en una preocupación cotidiana. Las redes Wi-Fi públicas, el trabajo remoto, las restricciones geográficas, el seguimiento de datos y el aumento de la vigilancia han llevado a muchos usuarios a buscar mejores formas de proteger su conexión a internet. Ahí es donde entran las VPN.

¿Por Qué las Personas Consideran Crear su Propia VPN?

Crear una VPN no es lo mismo que simplemente utilizarla. Detrás de cada conexión VPN segura hay protocolos de cifrado, gestión de claves, mantenimiento de servidores y actualizaciones constantes. Lo que parece sencillo en teoría puede volverse rápidamente complejo en la práctica, especialmente cuando la privacidad y la seguridad son los objetivos principales.

Aunque la mayoría de las personas conocen los servicios de VPN comerciales, cada vez más usuarios se hacen una pregunta diferente: ¿puedo crear mi propia VPN? La idea de gestionar una VPN personal resulta atractiva: control total, sin proveedores externos y la satisfacción de construir algo por uno mismo. Para usuarios con curiosidad técnica, también puede ser una experiencia de aprendizaje muy valiosa.

Esta guía te acompaña a lo largo de todo el proceso. Comenzaremos explicando cómo funcionan realmente las VPN y luego mostraremos paso a paso cómo crear tu propia VPN. A lo largo del camino, destacaremos las limitaciones y los riesgos de las VPN autoalojadas y explicaremos cuándo una VPN comercial puede ser la opción más práctica. Así podrás responder con claridad a una pregunta clave: ¿es mejor crear tu propia VPN o utilizar una solución profesional diseñada para protegerte desde el primer día?

Qué Es Realmente una VPN (Antes de Crear una)

Ya hemos explicado cómo funcionan las VPN en uno de nuestros artículos anteriores, pero antes de entrar en archivos de configuración y ajustes de servidor, conviene repasar brevemente los conceptos básicos.

Antes de crear una VPN, es importante entender qué hace realmente. Muchas personas asocian las VPN con “anonimato total” o “seguridad completa en línea”, pero la realidad es más matizada.

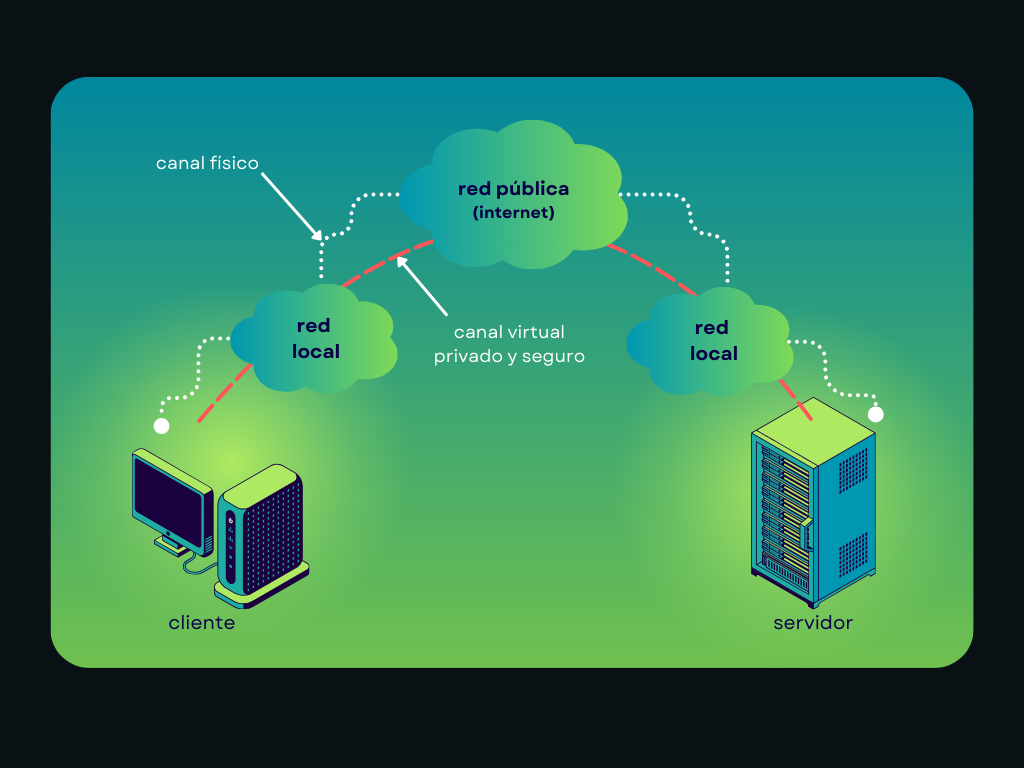

En esencia, una VPN (Virtual Private Network) crea un túnel cifrado entre tu dispositivo y un servidor VPN. Todo el tráfico de internet que pasa por este túnel queda protegido frente a observadores externos, como operadores de Wi-Fi público, administradores de red o tu proveedor de internet (ISP). En lugar de tu IP real, los sitios web solo ven la IP del servidor VPN.

Detrás de esta idea simple existen tres componentes clave:

Túnel Seguro

Una VPN encapsula el tráfico de internet dentro de un túnel seguro. Esto impide que terceros lean o modifiquen los datos durante su transmisión. Incluso en redes Wi-Fi públicas no seguras, el tráfico VPN cifrado sigue siendo ilegible para los atacantes.

Cifrado

Las VPN cifran los datos antes de que salgan de tu dispositivo. Las VPN modernas utilizan estándares de cifrado robustos que hacen prácticamente imposible descifrar el tráfico interceptado sin las claves correctas. La seguridad depende en gran medida de cómo se generan, almacenan y rotan las claves, algo especialmente importante en configuraciones autoalojadas.

Autenticación

La autenticación garantiza que solo usuarios y dispositivos autorizados puedan conectarse al servidor VPN. Normalmente se utilizan certificados, claves o credenciales para verificar la identidad antes de intercambiar tráfico cifrado.

Lo Que una VPN No Hace

Comprender las limitaciones es fundamental antes de crear tu propia VPN:

- Una VPN no te hace anónimo: el servidor VPN aún puede ver el tráfico.

- Una VPN no te protege contra malware, phishing o descargas inseguras.

- Una VPN no evita que los sitios web te rastreen mediante cookies, inicios de sesión o fingerprinting del navegador.

- Una VPN autoalojada no ofrece anonimato compartido: todo el tráfico está vinculado a un solo servidor y una sola IP.

Esta diferencia es clave porque muchas VPN DIY se crean con expectativas poco realistas. Aunque una VPN personal puede cifrar el tráfico y proteger las conexiones, no ofrece automáticamente el mismo nivel de privacidad, redundancia o alcance global que una infraestructura VPN comercial.

Con estos fundamentos claros, ahora podemos analizar cuándo realmente tiene sentido crear tu propia VPN y cuándo no.

¿Cuándo Tiene Sentido Crear tu Propia VPN?

Crear tu propia VPN puede ser útil, pero solo en situaciones concretas. A pesar del atractivo del control total y la independencia, una VPN autoalojada no es una solución universal para la privacidad en línea.

En la práctica, montar tu propia VPN tiene sentido principalmente para casos de uso limitados y bien definidos.

En primer lugar, una VPN DIY es una buena opción si tu objetivo es proteger tu conexión en redes públicas o no confiables. Cifrar el tráfico en Wi-Fi de hoteles, aeropuertos o cafeterías es uno de los beneficios más prácticos y fiables de una VPN personal.

En segundo lugar, puede ser útil para el acceso remoto a una red privada. Muchas personas configuran VPNs para conectarse de forma segura a servidores domésticos, sistemas de oficina o herramientas internas mientras viajan.

En tercer lugar, crear una VPN puede ser valioso como experiencia de aprendizaje. Para quienes están interesados en redes, administración de sistemas o ciberseguridad, configurar una VPN ofrece experiencia práctica con cifrado, autenticación y gestión de servidores.

Sin embargo, también existen limitaciones claras.

Una VPN autoalojada normalmente no es adecuada para el anonimato, la privacidad a gran escala o eludir restricciones geográficas. Como todo el tráfico pasa por un único servidor con una sola dirección IP, la actividad sigue siendo rastreable. No hay tráfico compartido, infraestructura global ni redundancia integrada.

En resumen, crear tu propia VPN tiene sentido cuando buscas control, seguridad para un caso específico o experiencia técnica, pero no cuando necesitas privacidad inmediata, acceso global o una solución sin mantenimiento.

Qué Necesitas para Crear una VPN

Una vez que entiendes cuándo tiene sentido crear tu propia VPN, el siguiente paso es saber qué se requiere realmente. Aunque la idea suene sencilla, una VPN funcional depende de varios componentes básicos.

- Necesitas un servidor. Puede ser un servidor virtual (VPS) en la nube de un proveedor de hosting o una máquina física en casa o en la oficina. Para la mayoría de los principiantes, un VPS suele ser la opción más fiable por su uptime estable y por contar con una IP pública.

- Necesitas un sistema operativo. La mayoría de configuraciones DIY se ejecutan en Linux porque es ligero, seguro y está bien documentado. También es posible usar servidores Windows, pero suelen implicar más carga y hay menos herramientas respaldadas por la comunidad.

- Necesitas un protocolo y software de VPN. Es la capa de software que crea túneles cifrados, gestiona la autenticación y enruta el tráfico. El protocolo que elijas afectará la velocidad, la seguridad y la complejidad, un tema que veremos en la próxima sección.

- Inversión de tiempo y habilidades. Incluso una configuración básica requiere soltura con la línea de comandos, archivos de configuración y mantenimiento continuo. Crear una VPN no es algo de “una vez y ya” — es una responsabilidad constante.

En resumen: crear tu propia VPN no requiere hardware de nivel empresarial, pero sí requiere conocimientos técnicos, tiempo y la disposición de gestionar tu propia pila de seguridad.

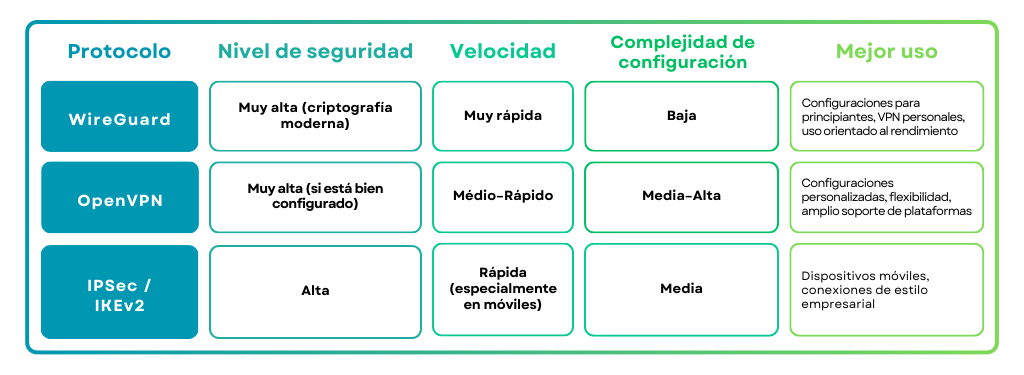

Elegir el Protocolo VPN Adecuado

Un protocolo VPN determina cómo tu dispositivo se conecta al servidor VPN, cómo se cifra la información y qué tan estable y rápida será la conexión. Al montar tu propia VPN, el protocolo que elijas afecta directamente tanto la usabilidad como la seguridad.

Comparación de Protocolos VPN Comunes

¿Qué Protocolo Deberías Elegir?

Para la mayoría de personas que crean una VPN por primera vez, WireGuard es el punto de partida más sencillo y práctico. OpenVPN sigue siendo una opción sólida para personalización avanzada, mientras que IPSec suele encajar mejor en casos de uso específicos de estilo empresarial.

También conviene tener en cuenta que los servicios de VPN comerciales suelen admitir varios protocolos y elegir automáticamente la mejor opción — algo que en una VPN DIY tendrás que gestionar manualmente.

Con el protocolo decidido, podemos pasar a la parte práctica: configurar tu VPN paso a paso.

Paso a Paso: Cómo Crear una VPN (Ruta para Principiantes)

Ahora que ya has elegido un protocolo VPN, es momento de ver el proceso real de configuración. Aunque los comandos y ajustes exactos dependen del protocolo y del proveedor del servidor, el flujo general es sorprendentemente similar.

Paso 1: Consigue un Servidor

Empieza eligiendo un proveedor de VPS en la nube y creando un servidor virtual. La mayoría de los principiantes opta por servidores basados en Linux (o incluso un Raspberry Pi), ya que son ligeros, ampliamente compatibles y bien documentados. Asegúrate de que el servidor tenga:

- Una dirección IP pública

- Uptime estable

- Ancho de banda suficiente

Paso 2: Instala el Software VPN

A continuación, instala el software VPN elegido en el servidor. Este software se encarga del cifrado, la autenticación y el enrutamiento del tráfico. Muchos proveedores ofrecen scripts de instalación que simplifican este paso, especialmente para WireGuard y OpenVPN.

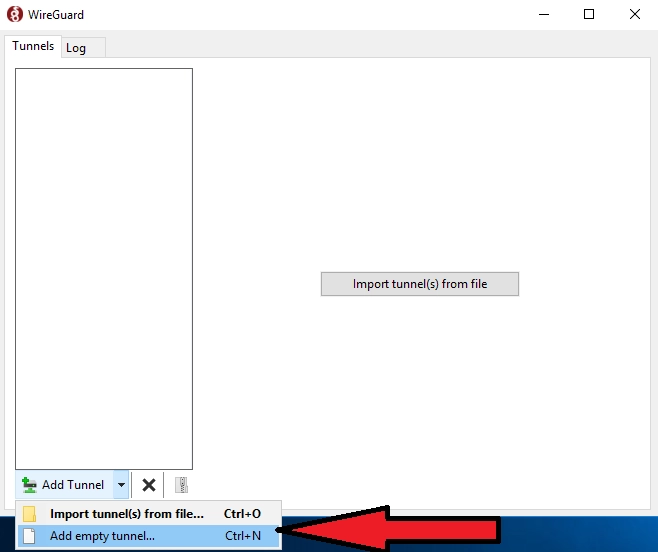

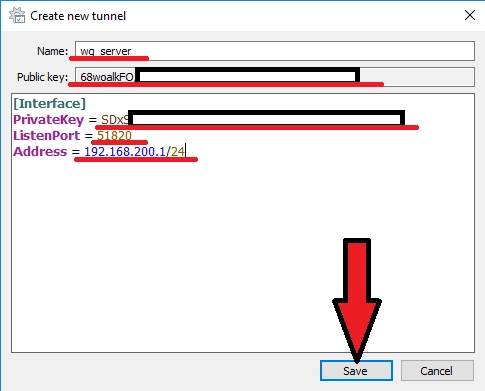

Ejecución y creación de un túnel vacío. Fuente: Introserv

Paso 3: Genera Claves o Certificados

Las VPN utilizan claves criptográficas para autenticar dispositivos. En este paso generarás las claves o certificados del servidor y del cliente. Estas credenciales garantizan que solo los dispositivos autorizados puedan conectarse a la VPN.

[Interface]

PrivateKey = # clave privada del servidor WireGuard

ListenPort = # puerto en el que WireGuard escucha

Address = # dirección IP deseada del servidor WireGuard

Aquí debes introducir el nombre de la conexión de red y la clave pública del servidor WireGuard (necesaria para la configuración del cliente).

Paso 4: Configura el Servidor VPN (Ejemplo)

Este paso define cómo fluye el tráfico a través de la VPN y a qué pueden acceder los dispositivos conectados. Incluso en una configuración básica, hay varios parámetros clave que deben definirse.

El siguiente ejemplo utiliza WireGuard como referencia. Los mismos conceptos se aplican a otros protocolos, aunque la sintaxis sea distinta.

Rangos de IP Permitidos

Define qué direcciones IP puede usar un cliente a través de la VPN.

AllowedIPs = 10.0.0.2/32

En este ejemplo:

- El cliente recibe una sola IP interna

- El tráfico fuera de ese rango no es aceptado

Para tunelizar todo el tráfico de internet:

AllowedIPs = 0.0.0.0/0, ::/0

Esto envía todo el tráfico a través del túnel VPN.

Configuración DNS

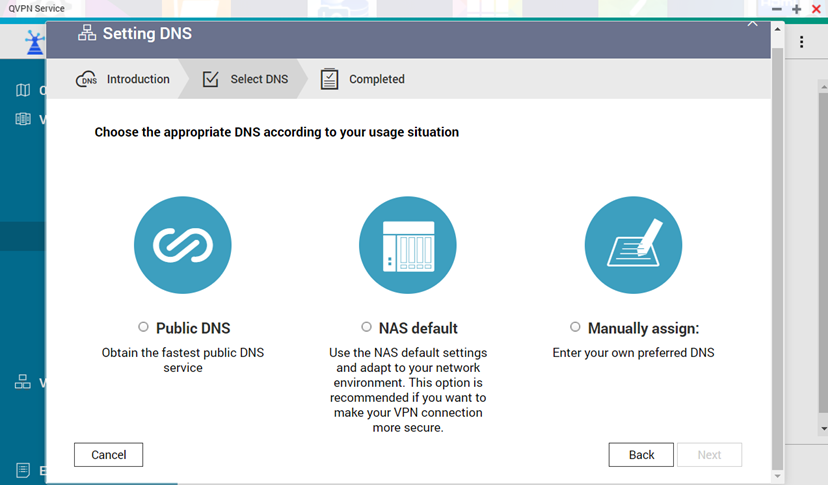

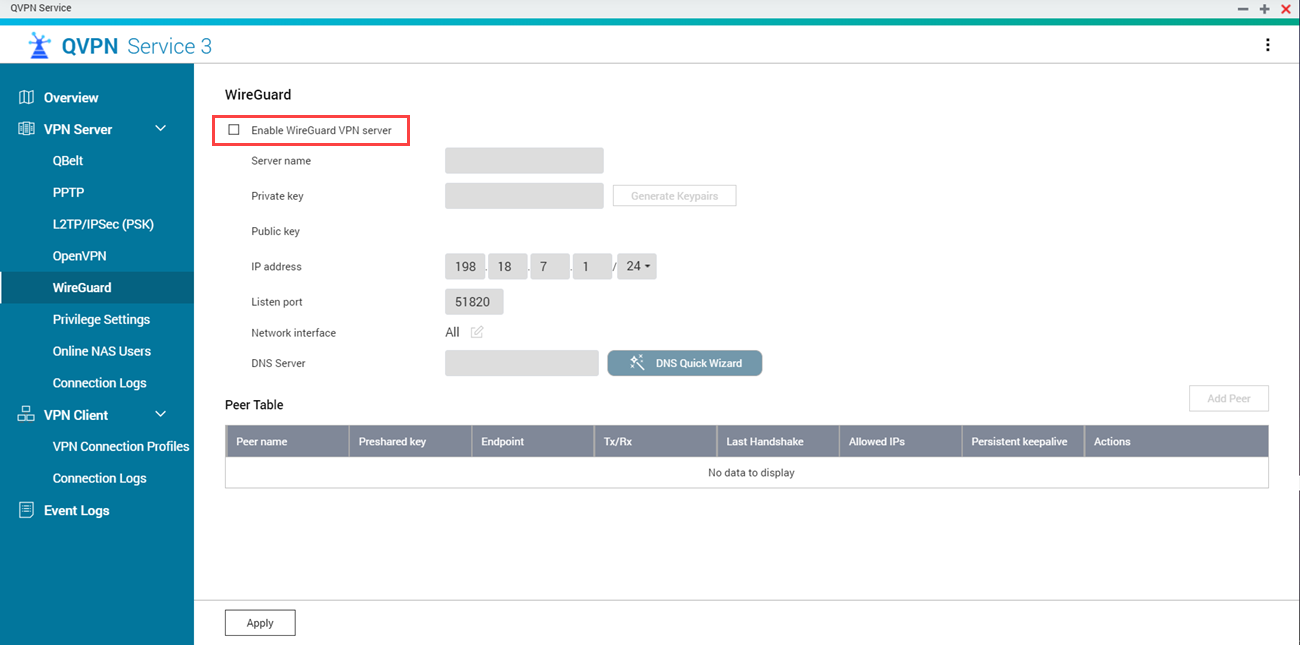

Interfaz DNS Quick Wizard. Fuente: QNAP

La configuración DNS determina qué servidores resuelven los nombres de dominio cuando la VPN está activa.

DNS = 10.0.0.1

Esto obliga al cliente a usar el DNS del servidor VPN y ayuda a evitar fugas de DNS.

Reglas de Enrutamiento

Las reglas de enrutamiento indican a dónde debe dirigirse el tráfico una vez que entra en la VPN.

En una configuración básica:

- El tráfico VPN se reenvía

- NAT está habilitado

- El tráfico de retorno se envía correctamente al cliente

Estas reglas suelen configurarse a nivel del sistema, no solo en el archivo de la VPN.

Puertos de Escucha

El puerto de escucha define dónde el servidor VPN acepta conexiones entrantes.

ListenPort = 51820

Este puerto debe:

- Estar abierto en el firewall

- Coincidir con la configuración del cliente

- No entrar en conflicto con otros servicios

¿Por Qué los Principiantes Deben Empezar de Forma Simple?

Las configuraciones por defecto están pensadas para funcionar de forma segura en la mayoría de los casos. Personalizar en exceso desde el inicio aumenta el riesgo de:

- Tráfico mal enrutado

- Fugas de DNS

- Exposición accidental de servicios

Una configuración mínima y funcional siempre es mejor que una compleja que no se entiende del todo.

Paso 5: Conecta tu Primer Dispositivo

Una vez configurado el servidor, instala el cliente VPN en tu dispositivo e importa el archivo de configuración o las claves. Al conectarte, tu tráfico se cifrará y se enrutarán a través del servidor VPN.

Paso 6: Prueba la Conexión

Por último, comprueba que:

- Tu dirección IP ha cambiado

- El tráfico está cifrado

- El acceso a internet funciona correctamente

En este punto ya tendrás una VPN operativa.

Esta configuración básica es suficiente para proteger conexiones simples y el acceso remoto. Sin embargo, una VPN funcional no es lo mismo que una VPN reforzada u optimizada para privacidad — y ahí es donde las cosas se vuelven más complejas.

Configuración Avanzada: Personalizar y Endurecer tu VPN

Una vez que tu VPN está en funcionamiento, empieza el trabajo real. Una configuración por defecto puede servir para lo básico, pero rara vez ofrece seguridad o privacidad óptimas. Aquí es donde entran la configuración avanzada y el hardening.

A continuación, se muestran áreas comunes donde se personalizan las VPN DIY, con ejemplos prácticos para ilustrar lo que implica.

Configuración del Firewall (Control de Tráfico)

Un firewall define qué tráfico puede llegar a tu servidor VPN y qué se bloquea. Sin reglas adecuadas, tu servidor puede exponer servicios innecesarios.

Objetivos habituales:

- Permitir solo tráfico VPN

- Bloquear puertos no usados

- Evitar acceso directo a servicios internos

Enfoque típico:

- Permitir SSH solo desde IPs de confianza

- Permitir los puertos del protocolo VPN (por ejemplo, UDP 51820 para WireGuard)

- Bloquear todo el resto del tráfico entrante

Solo este paso reduce de forma notable la superficie de ataque del servidor VPN.

Configuración DNS y Prevención de Fugas

Por defecto, una VPN DIY может seguir usando los DNS del ISP, lo que puede filtrar datos de navegación aunque el tráfico esté cifrado.

Opciones comunes:

- Usar un resolvedor DNS privado en el servidor VPN

- Obligar a todos los clientes a usar el DNS de la VPN

- Bloquear solicitudes DNS fuera del túnel

Qué puede salir mal:

- Las consultas DNS se salen del túnel VPN

- Los sitios detectan tu red real pese a usar VPN

Evitar fugas DNS requiere configuración explícita; no ocurre automáticamente.

Lógica de Kill Switch (Implementación Manual)

Las VPN comerciales suelen incluir un kill switch integrado. En una VPN DIY debes implementarlo manualmente.

Concepto:

- Si el túnel cae, bloquear todo el tráfico saliente

- Evitar el “fallback” a la conexión normal

Cómo se hace:

- Reglas de firewall que solo permitan tráfico a través de la interfaz VPN

- Bloqueo automático cuando la interfaz se cae

Esto es crítico si dependes de la VPN para seguridad en redes públicas.

Logs y Consideraciones de Privacidad

Muchas VPN DIY registran más datos de lo que se espera sin darse cuenta.

Fuentes comunes de logs:

- Logs del software VPN

- Logs de autenticación del sistema

- Logs de conexiones del firewall

Incluso logs básicos pueden revelar:

- Horas de conexión

- IPs de clientes

- Duración de sesiones

Desactivar o minimizar logs requiere configuración cuidadosa y monitoreo constante, y los errores aquí son frecuentes.

Ejemplo: Configuración WireGuard (Simplificada)

A continuación se muestra una configuración simplificada de WireGuard para ilustrar cómo se ven los setups avanzados:

[Interface]

PrivateKey = <server_private_key>

Address = 10.0.0.1/24 ListenPort = 51820

SaveConfig = false

[Peer]

PublicKey = <client_public_key>

AllowedIPs = 10.0.0.2/32

Incluso este ejemplo mínimo asume:

- Almacenamiento seguro de claves

- Reglas correctas de firewall

- Ruteo y DNS bien configurados

A medida que el setup crece (más clientes, más dispositivos), la complejidad aumenta rápidamente.

El Costo Oculto del Control “Avanzado”

Cada personalización añade:

- Más archivos de configuración que mantener

- Más puntos potenciales de fallo

- Más responsabilidad por actualizaciones y parches de seguridad

Aquí es donde muchas VPN DIY se vuelven frágiles: funcionan bien hasta que algo cambia.

Mantener tu Propia VPN: Seguridad y Estabilidad Continuas

Para que tu VPN sea segura y fiable, necesita mantenimiento constante. A diferencia de los servicios VPN comerciales, una VPN autoalojada no tiene un equipo de seguridad automatizado detrás: todo depende de lo bien y de lo consistentemente que la gestiones.

Actualizaciones Regulares y Gestión de Parches

El software VPN, los sistemas operativos y las bibliotecas de cifrado se actualizan continuamente para corregir vulnerabilidades.

Si tu servidor usa componentes desactualizados:

- Las fallas conocidas siguen siendo explotables

- Las debilidades de cifrado pueden quedar sin parche

- Los atacantes pueden apuntar a servicios sin mantenimiento

Una VPN segura requiere actualizaciones frecuentes: no solo durante la instalación, sino de forma continua.

Gestión de Claves y Credenciales

Las claves de autenticación y los certificados son la base de la seguridad de una VPN. Con el tiempo, las claves pueden:

- Quedar expuestas

- Reutilizarse en varios dispositivos

- Seguir activas después de que los dispositivos se pierdan o se retiren

La buena práctica incluye rotar claves periódicamente, revocar accesos de dispositivos no usados y almacenar las claves de forma segura (nunca en texto plano). Son pasos fáciles de pasar por alto, y a menudo ocurre.

Monitorización y Disponibilidad

Una VPN DIY tiene un único punto de fallo. Si el servidor cae, la VPN deja de funcionar. Tú eres responsable de:

- Monitorizar el uptime

- Detectar tráfico inusual o intentos de inicio de sesión sospechosos

- Reiniciar servicios tras fallos o actualizaciones

Sin monitorización activa, los fallos pueden pasar desapercibidos hasta que realmente necesites la VPN.

Hardening Más Allá del Túnel VPN

Una VPN protege el tráfico, no el servidor en sí. Otras responsabilidades incluyen restringir el acceso SSH, usar autenticación fuerte y limitar puertos abiertos, además de:

- Prevenir ataques de fuerza bruta

Si el servidor se ve comprometido, el túnel VPN deja de importar y los atacantes obtienen acceso directo.

Logs, Privacidad y Exposición de Datos

Las VPN DIY suelen generar logs por defecto. Estos logs pueden incluir:

- Tiempos de conexión

- Direcciones IP internas

- Identificadores de cliente

Incluso logs mínimos pueden crear riesgos de privacidad si se almacenan mal o si terceros acceden a ellos. Desactivar o minimizar logs requiere configuración cuidadosa y verificación continua.

El Coste Real del Mantenimiento

Lo que al principio parece una “configuración de una sola vez” se convierte rápidamente en:

- Revisiones regulares de seguridad

- Actualizaciones manuales

- Resolución de problemas inesperados

Para usuarios con experiencia técnica, puede ser aceptable. Para la mayoría, se convierte en una carga a largo plazo.

VPN DIY vs VPN Comercial: ¿Qué es Realmente Más Fácil?

En este punto, la diferencia entre crear tu propia VPN y usar un servicio comercial se vuelve evidente. Aunque ambos enfoques se basan en las mismas tecnologías, la experiencia (y el resultado) es muy distinta.

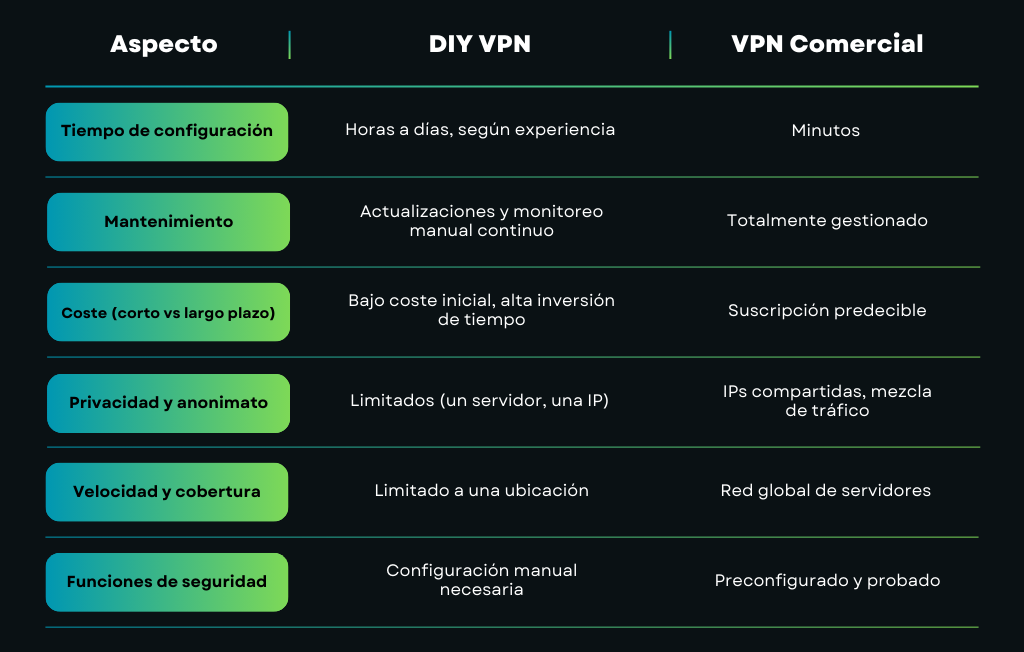

VPN DIY vs VPN Comercial: Diferencias Clave

Para Quién es Mejor una VPN DIY

Una VPN autoalojada puede ser una buena opción si:

- Quieres asegurar una red o conexión específica

- Necesitas acceso remoto privado a sistemas de casa u oficina

- Disfrutas la administración práctica de servidores

- Te sientes cómodo manteniendo la seguridad con el tiempo

Las VPN DIY funcionan mejor como herramientas, no como soluciones completas de privacidad.

Para Quién es Mejor una VPN Comercial

Una VPN comercial suele ser mejor si:

- Quieres protección inmediata sin complejidad técnica

- Te importa el anonimato y la infraestructura de IPs compartidas

- Necesitas acceso a servidores en varios países

- Prefieres seguridad automatizada y actualizaciones regulares

Para la mayoría, la simplicidad y la fiabilidad pesan más que el control de bajo nivel.

Por Qué Muchos Usuarios Eligen una VPN Comercial

Los servicios comerciales resuelven los mismos problemas que una VPN DIY, pero sin los costes ocultos.

Ofrecen:

- Seguridad preconfigurada con protocolos modernos y probados

- Redes globales optimizadas para velocidad y estabilidad

- Políticas no-logs respaldadas por auditorías y prácticas transparentes

- Protección instantánea en varios dispositivos sin configuración manual

En lugar de mantener un único servidor, el usuario obtiene acceso a una infraestructura profesional pensada para escala, redundancia y privacidad.

Esto no hace obsoletas las VPN DIY, pero explica por qué muchos empiezan con una VPN personal y luego cambian a una solución comercial.

En la sección final, resumiremos cuándo tiene sentido crear tu propia VPN y cuándo elegir el proveedor adecuado es la opción más inteligente.

Hazlo Tú Mismo, o Usa la Herramienta Correcta

Montar tu propia VPN puede enseñarte mucho, pero la privacidad no se mide por lo complejo que sea el setup. Se mide por si tus datos están protegidos, tu conexión es segura y tu actividad online se mantiene privada — de forma constante y sin esfuerzo.

Si tu objetivo es aprender, experimentar o proteger una sola red, una VPN DIY puede valer la pena.

Si tu objetivo es privacidad fuerte, acceso global y seguridad fiable sin dolores de cabeza, Guru VPN ofrece protección experta desde el primer día.

Guru VPN está diseñado para ofrecer los beneficios que la gente busca en una VPN sin obligarlos a convertirse en administradores de sistemas.

- Servidores de alta velocidad en 49+ países brindan acceso global y rendimiento constante

- Protocolos modernos, incluidos WireGuard y GuruShadow, equilibran velocidad y seguridad automáticamente

- Funciones de protección integradas, como Kill Switch y protección contra fugas, funcionan desde el primer momento

- Apps fáciles de usar permiten conexiones seguras en los principales dispositivos en segundos

- La infraestructura se mantiene, actualiza y monitoriza de forma continua, para ofrecer protección fiable sin sobrecarga técnica