Como Configurar um Servidor VPN: Guia do Básico ao Avançado

A privacidade online tornou-se uma preocupação diária. Redes Wi-Fi públicas, trabalho remoto, restrições geográficas, rastreamento de dados e o aumento da vigilância levaram muitos usuários a buscar formas mais eficazes de proteger sua conexão com a internet. É aí que entram as VPNs.

Por Que as Pessoas Pensam em Criar Sua Própria VPN?

Criar uma VPN não é o mesmo que simplesmente usá-la. Por trás de cada conexão VPN segura existem protocolos de criptografia, gerenciamento de chaves, manutenção de servidores e atualizações constantes. O que parece simples na teoria pode se tornar rapidamente complexo na prática — especialmente quando privacidade e segurança são os principais objetivos.

Embora a maioria das pessoas já esteja familiarizada com serviços de VPN comerciais, um número crescente de usuários faz uma pergunta diferente: é possível criar minha própria VPN? A ideia de operar uma VPN pessoal soa atraente: controle total, ausência de provedores terceirizados e a satisfação de construir algo por conta própria. Para usuários tecnicamente curiosos, isso também pode ser uma experiência de aprendizado valiosa.

Este guia acompanha você por toda essa jornada. Começaremos explicando como as VPNs realmente funcionam e, em seguida, mostraremos passo a passo como criar a sua própria VPN. Ao longo do caminho, destacaremos as limitações e os riscos das VPNs auto-hospedadas e explicaremos quando uma VPN comercial pode ser a opção mais prática. Assim, você terá uma resposta clara para uma pergunta importante: é melhor criar sua própria VPN ou usar uma solução profissional pensada para proteger você desde o primeiro dia?

O Que uma VPN Realmente É (Antes de Criar a Sua)

Já mencionamos como as VPNs funcionam em um artigo anterior, mas antes de mergulhar em arquivos de configuração e na настройке de servidores, vale a pena relembrar rapidamente os fundamentos.

Antes de criar uma VPN, é importante entender o que ela realmente faz. Muitas pessoas associam VPNs à “anonimidade completa” ou à “segurança total online”, mas a realidade é mais complexa.

Em sua essência, uma VPN (Virtual Private Network) cria um túnel criptografado entre seu dispositivo e um servidor VPN. Todo o tráfego de internet que passa por esse túnel fica protegido contra observadores externos, como operadores de Wi-Fi público, administradores de rede ou seu provedor de internet (ISP). Em vez do seu IP real, os sites veem apenas o endereço IP do servidor VPN.

Por trás dessa ideia simples existem três componentes fundamentais:

Túnel Seguro

Uma VPN encapsula o tráfego de internet dentro de um túnel seguro. Isso impede que terceiros leiam ou modifiquem os dados enquanto eles trafegam pela rede. Mesmo em redes Wi-Fi públicas e inseguras, o tráfego VPN criptografado permanece ilegível para atacantes.

Criptografia

As VPNs criptografam os dados antes que eles saiam do seu dispositivo. VPNs modernas utilizam padrões de criptografia fortes, tornando praticamente impossível decodificar o tráfego interceptado sem as chaves corretas. A segurança de uma VPN depende fortemente de como as chaves são geradas, armazenadas e rotacionadas — algo especialmente crítico em configurações auto-hospedadas.

Autenticação

A autenticação garante que apenas usuários e dispositivos autorizados possam se conectar ao servidor VPN. Normalmente, isso envolve certificados, chaves ou credenciais que validam a identidade antes de qualquer troca de tráfego criptografado.

O Que uma VPN Não Faz

Compreender as limitações é essencial antes de criar sua própria VPN:

- Uma VPN não torna você anônimo — o servidor VPN ainda pode ver o tráfego.

- Uma VPN não protege contra malware, phishing ou downloads inseguros.

- Uma VPN não impede que sites rastreiem você por meio de cookies, logins ou fingerprinting do navegador.

- Uma VPN auto-hospedada não oferece anonimato compartilhado — todo o tráfego está vinculado a um único servidor e IP.

Essa distinção é importante porque muitas VPNs DIY são criadas com expectativas irreais. Embora uma VPN pessoal possa criptografar o tráfego e proteger conexões, ela não oferece automaticamente o mesmo nível de privacidade, redundância ou alcance global de uma infraestrutura comercial de VPN.

Com esses conceitos básicos revisados, podemos agora analisar quando criar sua própria VPN realmente faz sentido — e quando não faz.

Quando Faz Sentido Criar Sua Própria VPN?

Criar sua própria VPN pode ser útil, mas apenas em situações específicas. Apesar do apelo do controle total e da independência, uma VPN auto-hospedada não é uma solução universal para privacidade online.

Na prática, montar sua própria VPN faz sentido principalmente para casos de uso limitados e bem definidos.

Primeiro, uma VPN DIY é uma boa opção se o objetivo for proteger sua conexão em redes públicas ou não confiáveis. Criptografar o tráfego em Wi-Fi de hotéis, aeroportos ou cafés é um dos benefícios mais práticos e confiáveis de uma VPN pessoal.

Segundo, ela pode ser útil para acesso remoto a uma rede privada. Muitas pessoas configuram VPNs para se conectar com segurança a servidores domésticos, sistemas corporativos ou ferramentas internas enquanto estão viajando.

Terceiro, criar uma VPN pode ser valioso como exercício de aprendizado. Para usuários interessados em redes, administração de sistemas ou cibersegurança, configurar uma VPN ajuda a ganhar experiência prática com criptografia, autenticação e gerenciamento de servidores.

No entanto, também existem limitações claras.

Uma VPN auto-hospedada geralmente não é ideal para anonimato, privacidade em larga escala ou bypass de restrições geográficas. Como todo o tráfego passa por um único servidor com um único endereço IP, a atividade permanece vinculável. Não há pool de tráfego compartilhado, infraestrutura global nem redundância integrada.

Em resumo, criar sua própria VPN faz sentido quando você busca controle, segurança para um cenário específico ou experiência técnica — e não quando precisa de privacidade imediata, acesso global ou uma solução totalmente automática.

O Que Você Precisa Para Criar uma VPN

Depois de entender quando faz sentido criar sua própria VPN, o próximo passo é saber o que realmente é necessário. Embora a ideia pareça simples, uma VPN funcional ainda depende de alguns componentes essenciais.

- Você vai precisar de um servidor. Pode ser um servidor virtual (VPS) em nuvem, fornecido por uma empresa de hospedagem, ou uma máquina física em casa ou no escritório. Para a maioria dos iniciantes, um VPS costuma ser a opção mais confiável, graças ao uptime estável e a um IP público.

- Você vai precisar de um sistema operacional. A maioria das VPNs DIY roda em Linux, porque é leve, seguro e bem documentado. Servidores Windows também são possíveis, mas geralmente exigem mais recursos e contam com menos ferramentas mantidas pela comunidade.

- Você vai precisar de um protocolo e um software de VPN. É a camada de software que cria túneis criptografados, gerencia autenticação e roteia o tráfego. O protocolo escolhido afeta velocidade, segurança e complexidade — um tema que veremos na próxima seção.

- Investimento de tempo e habilidade. Mesmo uma configuração básica exige familiaridade com linha de comando, arquivos de configuração e manutenção contínua. Criar uma VPN não é uma tarefa “uma vez e pronto” — é uma responsabilidade constante.

Em resumo: montar sua própria VPN não exige hardware de nível corporativo, mas exige conhecimento técnico, tempo e disposição para gerenciar sua própria camada de segurança.

Escolhendo o Protocolo VPN Ideal

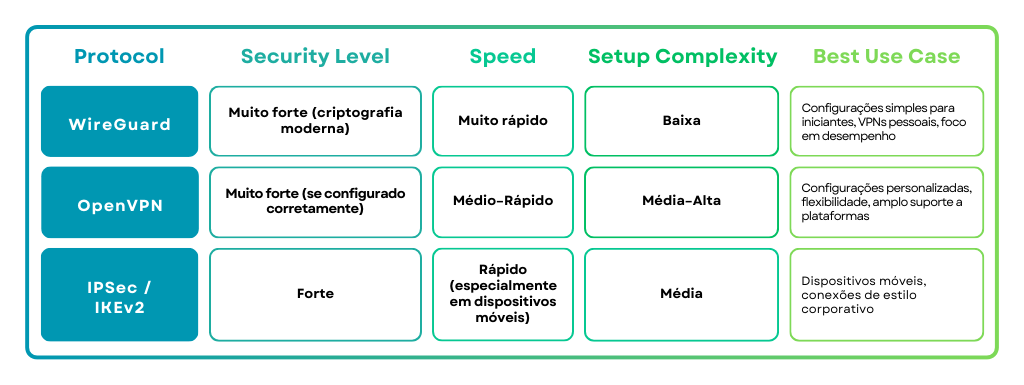

Um protocolo VPN define como seu dispositivo se conecta ao servidor VPN, como os dados são criptografados e quão estável e rápida será essa conexão. Ao criar sua própria VPN, o protocolo escolhido impacta diretamente a usabilidade e a segurança.

Qual Protocolo Você Deve Escolher?

Para a maioria das pessoas que vão criar uma VPN pela primeira vez, WireGuard é o ponto de partida mais fácil e prático. OpenVPN continua sendo uma escolha sólida para customizações avançadas, enquanto IPSec costuma ser mais adequado a casos específicos de uso em ambientes corporativos.

Também vale lembrar que serviços de VPN comerciais normalmente suportam vários protocolos e selecionam automaticamente a melhor opção — algo que você precisará gerenciar manualmente em uma VPN DIY.

Com o protocolo escolhido, podemos seguir para a parte prática: configurar sua VPN passo a passo.

Passo a Passo: Como Criar uma VPN (Caminho para Iniciantes)

Agora que você já escolheu um protocolo VPN, é hora de passar para o processo real de configuração. Embora os comandos e arquivos variem dependendo do protocolo e do provedor de servidor, o fluxo geral é surpreendentemente parecido.

Passo 1: Obtenha um Servidor

Comece escolhendo um provedor de VPS em nuvem e criando um servidor virtual. A maioria dos iniciantes opta por um servidor baseado em Linux (ou até um Raspberry Pi), pois é leve, amplamente suportado e bem documentado. Certifique-se de que o servidor tenha:

- Um endereço IP público

- Uptime estável

- Largura de banda suficiente para suas necessidades

Passo 2: Instale o Software de VPN

Em seguida, instale o software de VPN escolhido no servidor. Esse software é responsável por criptografia, autenticação e roteamento de tráfego. Muitos provedores oferecem scripts de instalação que simplificam bastante essa etapa, especialmente para WireGuard e OpenVPN.

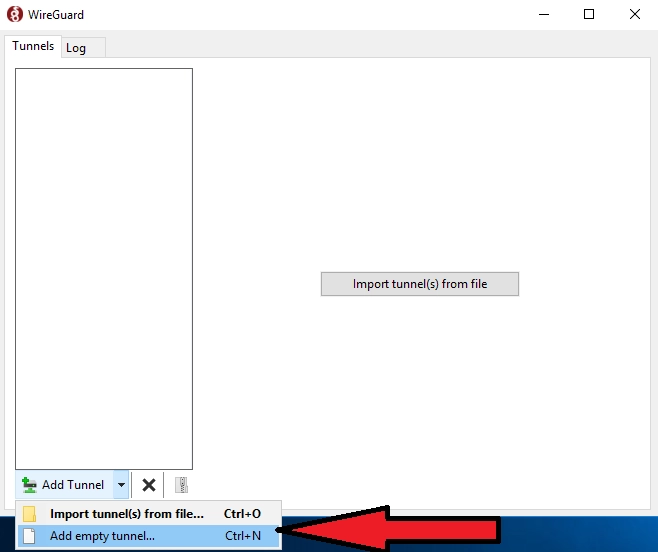

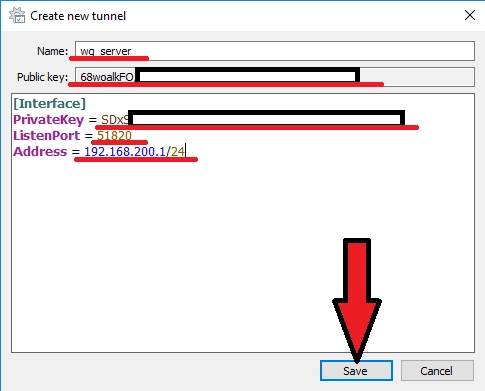

Execução e adição de um túnel vazio. Fonte: Introserv

Passo 3: Gere Chaves ou Certificados

As VPNs utilizam chaves criptográficas para autenticar dispositivos. Nesta etapa, você irá gerar chaves ou certificados para o servidor e para os clientes. Essas credenciais garantem que apenas dispositivos autorizados possam se conectar à VPN.

[Interface]

PrivateKey = # chave privada do servidor

WireGuard ListenPort = # porta na qual o WireGuard irá escutar

Address = # endereço IP desejado do servidor WireGuard

Aqui você deve inserir o nome da conexão de rede e a chave pública do servidor WireGuard (necessária para configurar o lado do cliente).

Passo 4: Configure o Servidor VPN (Exemplo)

Esta etapa define como o tráfego flui pela VPN e a quais recursos os dispositivos conectados terão acesso. Mesmo em uma configuração básica, alguns parâmetros essenciais precisam ser definidos.

Abaixo está um exemplo usando o WireGuard como referência. Os mesmos conceitos se aplicam a outros protocolos, mesmo que a sintaxe seja diferente.

Faixas de IP Permitidas

Define quais endereços IP o cliente pode usar através da VPN.

AllowedIPs = 10.0.0.2/32

Neste exemplo:

- O cliente recebe um único IP interno da VPN

- Tráfego fora desse intervalo não é aceito

Para tunelamento completo da internet, o valor costuma ser ampliado:

AllowedIPs = 0.0.0.0/0, ::/0

Isso direciona todo o tráfego através do túnel VPN.

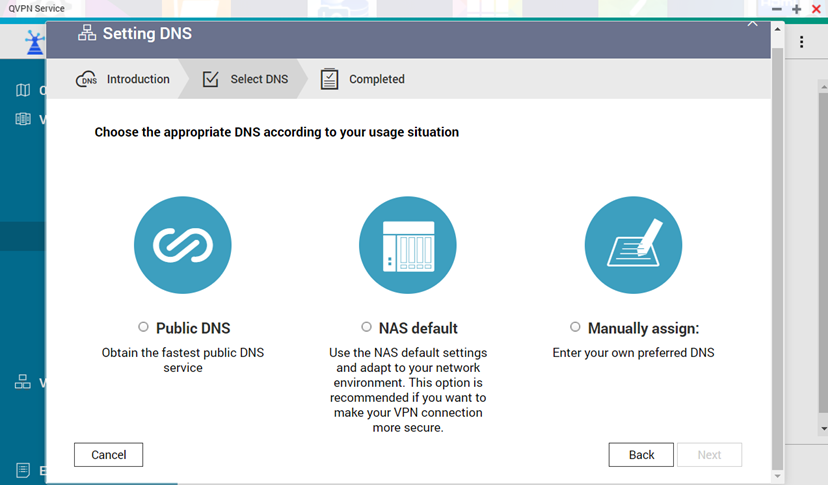

Configuração de DNS

Interface DNS Quick Wizard. Fonte: QNAP

Você pode usar ferramentas como o DNS Quick Wizard para escolher o serviço DNS mais adequado. As configurações de DNS determinam quais servidores resolvem nomes de domínio enquanto a VPN está ativa.

DNS = 10.0.0.1

Isso força o cliente a usar o DNS do servidor VPN, ajudando a evitar vazamentos de DNS. Sem isso, as consultas podem continuar passando pelo ISP do usuário.

Regras de Roteamento

As regras de roteamento determinam para onde o tráfego deve ir depois de entrar na VPN.

Em uma configuração básica:

- O tráfego da VPN é encaminhado

- O NAT (Network Address Translation) é ativado

- O tráfego de retorno é corretamente enviado de volta ao cliente

Essas etapas geralmente são configuradas em nível de sistema, e não apenas no arquivo da VPN.

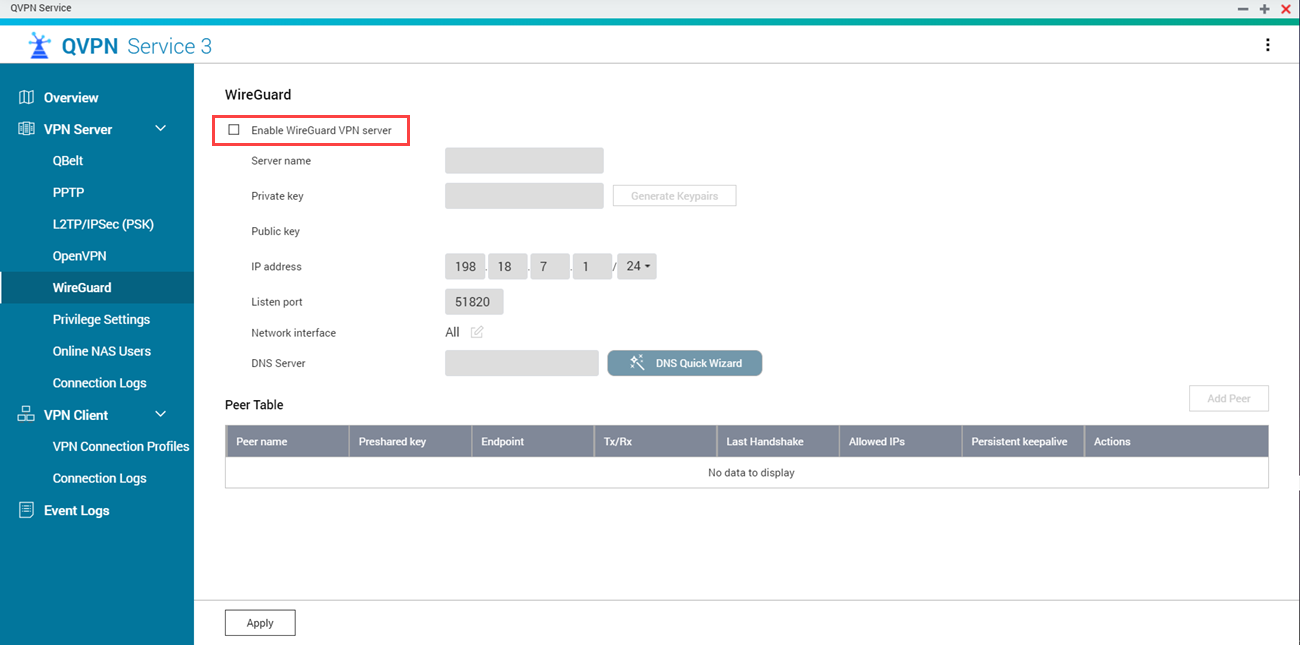

Portas de Escuta

A porta de escuta define onde o servidor VPN aceita conexões de entrada.

Fonte: QNAP

Exemplo de porta UDP:

ListenPort = 51820

Essa porta deve:

- Estar liberada no firewall

- Coincidir com a configuração do cliente

- Não entrar em conflito com outros serviços

Alterar a porta é opcional, mas o firewall deve sempre refletir o valor escolhido.

Por Que Iniciantes Devem Começar Simples?

As configurações padrão são projetadas para funcionar com segurança na maioria dos casos. Personalizar demais logo no início aumenta o risco de:

- Tráfego mal roteado

- Vazamentos de DNS

- Exposição acidental de serviços

Uma configuração simples e funcional é sempre melhor do que uma configuração complexa que você não entende completamente.

Depois que o básico estiver estável, ajustes adicionais de segurança e desempenho podem ser adicionados gradualmente.

Passo 5: Conecte Seu Primeiro Dispositivo

Após configurar o servidor, instale o cliente VPN no seu dispositivo e importe o arquivo de configuração ou as chaves. Uma vez conectado, seu tráfego será criptografado e roteado pelo servidor VPN.

Passo 6: Teste a Conexão

Por fim, verifique se:

- Seu endereço IP mudou

- O tráfego está criptografado

- O acesso à internet funciona corretamente

Neste ponto, você já terá uma VPN funcional.

Essa configuração básica é suficiente para proteger conexões simples e acesso remoto. No entanto, uma VPN funcional não é o mesmo que uma VPN reforçada ou otimizada para privacidade — e é aí que as coisas começam a ficar mais complexas.

Configuração Avançada: Personalizando e Endurecendo Sua VPN

Depois que sua VPN está funcionando, o trabalho de verdade começa. Uma configuração padrão pode ser suficiente para o básico, mas raramente oferece o melhor nível de segurança ou privacidade. É aqui que entram as configurações avançadas e o hardening.

A seguir estão áreas comuns em que VPNs DIY são personalizadas, com exemplos práticos para ilustrar o que isso envolve.

Configuração de Firewall (Controle de Tráfego)

Um firewall define qual tráfego pode chegar ao seu servidor VPN e o que será bloqueado. Sem regras adequadas, seu servidor pode expor serviços desnecessários.

Objetivos comuns:

- Permitir apenas tráfego de VPN

- Bloquear portas não utilizadas

- Impedir acesso direto a serviços internos

Abordagem típica:

- Permitir SSH apenas a partir de IPs confiáveis

- Permitir as portas do protocolo VPN (ex.: UDP 51820 para WireGuard)

- Bloquear todo o restante do tráfego de entrada

Só esse passo já reduz significativamente a superfície de ataque do servidor VPN.

Configuração de DNS e Prevenção de Vazamentos

Por padrão, uma VPN DIY pode continuar usando os servidores DNS do seu provedor (ISP), o que pode vazar dados de navegação mesmo que o tráfego esteja criptografado.

Configurações comuns:

- Usar um resolvedor DNS privado no servidor VPN

- Forçar todos os clientes a usar o DNS fornecido pela VPN

- Bloquear requisições DNS fora do túnel

O que pode dar errado:

- Consultas DNS passam fora do túnel VPN

- Sites detectam sua rede real apesar do uso de VPN

Evitar vazamentos de DNS exige configuração explícita — não é automático.

Lógica de Kill Switch (Implementação Manual)

VPNs comerciais geralmente incluem um kill switch embutido. Em setups DIY, isso precisa ser implementado manualmente.

Conceito:

- Se o túnel VPN cair, bloquear todo o tráfego de saída

- Impedir fallback para a conexão normal

Como fazer:

- Regras de firewall que permitam tráfego apenas pela interface VPN

- Bloqueio automático quando a interface cai

Isso é crucial se você depende da VPN para segurança em redes públicas.

Logs e Considerações de Privacidade

Muitas VPNs DIY registram mais dados do que o esperado sem perceber.

Fontes comuns de logs:

- Logs do software VPN

- Logs de autenticação do sistema

- Logs de conexões do firewall

Até logs básicos podem revelar:

- Horários de conexão

- IPs dos clientes

- Duração das sessões

Desativar ou minimizar logs exige configuração cuidadosa e monitoramento contínuo — e erros aqui são comuns.

Exemplo: Configuração WireGuard (Simplificada)

Abaixo está uma configuração simplificada do servidor WireGuard para mostrar como setups avançados começam a se parecer:

[Interface]

PrivateKey = <server_private_key>

Address = 10.0.0.1/24

ListenPort = 51820

SaveConfig = false

[Peer]

PublicKey = <client_public_key>

AllowedIPs = 10.0.0.2/32

Mesmo este exemplo mínimo pressupõe:

- Armazenamento seguro de chaves

- Regras corretas de firewall

- Roteamento adequado e configuração de DNS

Conforme o setup cresce (vários clientes, vários dispositivos), a complexidade aumenta rapidamente.

O Custo Oculto do Controle “Avançado”

Cada personalização adiciona:

- Mais arquivos de configuração para manter

- Mais pontos potenciais de falha

- Mais responsabilidade por atualizações e patches de segurança

É aqui que muitas VPNs DIY se tornam frágeis: funcionam bem até que algo mude.

VPN DIY vs VPN Comercial: O Que é Realmente Mais Fácil?

Neste ponto, a diferença entre criar sua própria VPN e usar um serviço comercial fica clara. Embora ambas as abordagens usem as mesmas tecnologias de base, a experiência (e o resultado) é bem diferente.

VPN DIY vs VPN Comercial: Principais Diferenças

Para Quem uma VPN DIY é Melhor

Uma VPN auto-hospedada pode ser uma boa escolha se você:

- Quer proteger uma rede ou conexão específica

- Precisa de acesso remoto privado a sistemas de casa ou do trabalho

- Gosta de administrar servidores na prática

- Se sente confortável em manter a segurança ao longo do tempo

VPNs DIY funcionam melhor como ferramentas — não como soluções completas de privacidade.

Para Quem uma VPN Comercial é Melhor

Uma VPN comercial costuma ser a melhor opção se você:

- Quer proteção imediata sem complexidade técnica

- Se importa com anonimato e infraestrutura de IPs compartilhados

- Precisa acessar servidores em vários países

- Prefere segurança automatizada e atualizações regulares

Para a maioria dos usuários, simplicidade e confiabilidade importam mais do que controle de baixo nível.

Por Que Muitos Usuários Preferem uma VPN Comercial

Serviços comerciais de VPN são projetados para resolver os mesmos problemas das VPNs DIY — mas sem os custos ocultos.

Eles oferecem:

- Segurança pré-configurada com protocolos modernos e testados

- Redes globais de servidores otimizadas para velocidade e estabilidade

- Políticas de no-logs com auditorias e práticas transparentes

- Proteção instantânea em vários dispositivos sem configuração manual

Em vez de manter um único servidor, o usuário passa a ter acesso a uma infraestrutura profissional, pensada para escala, redundância e privacidade.

Isso não torna VPNs DIY irrelevantes — mas explica por que muitos usuários começam com uma VPN pessoal e depois migram para uma solução comercial.

Na seção final, vamos resumir quando criar sua própria VPN faz sentido — e quando escolher o provedor certo é a decisão mais inteligente.

Fazer Você Mesmo, ou Usar a Ferramenta Certa

Construir uma VPN por conta própria pode ensinar muito, mas privacidade não é medida pela complexidade do seu setup. Ela é medida por saber se seus dados estão protegidos, se sua conexão é segura e se sua atividade online permanece privada — de forma consistente e sem esforço.

Se seu objetivo é aprender, experimentar ou proteger uma única rede, uma VPN DIY pode valer a pena.

Se seu objetivo é privacidade forte, acesso global e segurança confiável sem dor de cabeça, Guru VPN oferece proteção de nível especialista desde o primeiro dia.

O Guru VPN foi criado para entregar os benefícios que as pessoas buscam em uma VPN sem exigir que elas virem administradoras de sistemas.

- Servidores de alta velocidade em 49+ países oferecem acesso global e desempenho consistente

- Protocolos modernos, incluindo WireGuard e GuruShadow, equilibram velocidade e segurança automaticamente

- Recursos de proteção integrados, como Kill Switch e proteção contra vazamentos, funcionam “out of the box”

- Apps fáceis de usar disponibilizam conexões seguras nos principais dispositivos em segundos

- A infraestrutura é mantida, atualizada e monitorada continuamente — garantindo proteção confiável sem sobrecarga técnica