Comment Configurer un Serveur VPN : Guide du Débutant à l’Avancé

La confidentialité en ligne est devenue une préoccupation quotidienne. Les réseaux Wi-Fi publics, le télétravail, les restrictions géographiques, le suivi des données et la surveillance croissante poussent de nombreux utilisateurs à chercher de meilleures façons de protéger leur connexion internet. C’est là que les VPN entrent en jeu.

Pourquoi Certaines Personnes Envisagent-elles de Créer Leur Propre VPN ?

Créer une VPN n’est pas la même chose que simplement l’utiliser. Derrière chaque connexion VPN sécurisée se trouvent des protocoles de chiffrement, la gestion des clés, la maintenance des serveurs et des mises à jour constantes. Ce qui paraît simple en théorie peut rapidement devenir complexe en pratique — surtout lorsque la confidentialité et la sécurité sont des priorités.

Alors que la plupart des utilisateurs connaissent les services VPN commerciaux, un nombre croissant se pose une autre question : puis-je créer ma propre VPN ? L’idée de gérer une VPN personnelle est séduisante : contrôle total, absence de prestataires tiers et satisfaction de construire soi-même la solution. Pour les utilisateurs techniquement curieux, cela peut aussi représenter une excellente opportunité d’apprentissage.

Ce guide vous accompagne tout au long du parcours. Nous commencerons par expliquer le fonctionnement réel des VPN, puis nous verrons étape par étape comment créer votre propre VPN. En chemin, nous mettrons en lumière les limites et les risques des VPN auto-hébergées et expliquerons quand une VPN commerciale constitue un choix plus pragmatique. Vous pourrez ainsi répondre clairement à une question essentielle : vaut-il mieux construire sa propre VPN ou utiliser une solution professionnelle conçue pour vous protéger dès le premier jour ?

Ce Qu’est Réellement un VPN (Avant d’en Créer un)

Nous avons déjà abordé le fonctionnement des VPN dans un article précédent, mais avant de passer aux fichiers de configuration et à la mise en place de serveurs, il est utile de revenir brièvement aux bases.

Avant de créer un VPN, il est important de comprendre ce qu’il fait réellement. Beaucoup associent les VPN à une « anonymat total » ou à une « sécurité en ligne absolue », mais la réalité est plus nuancée.

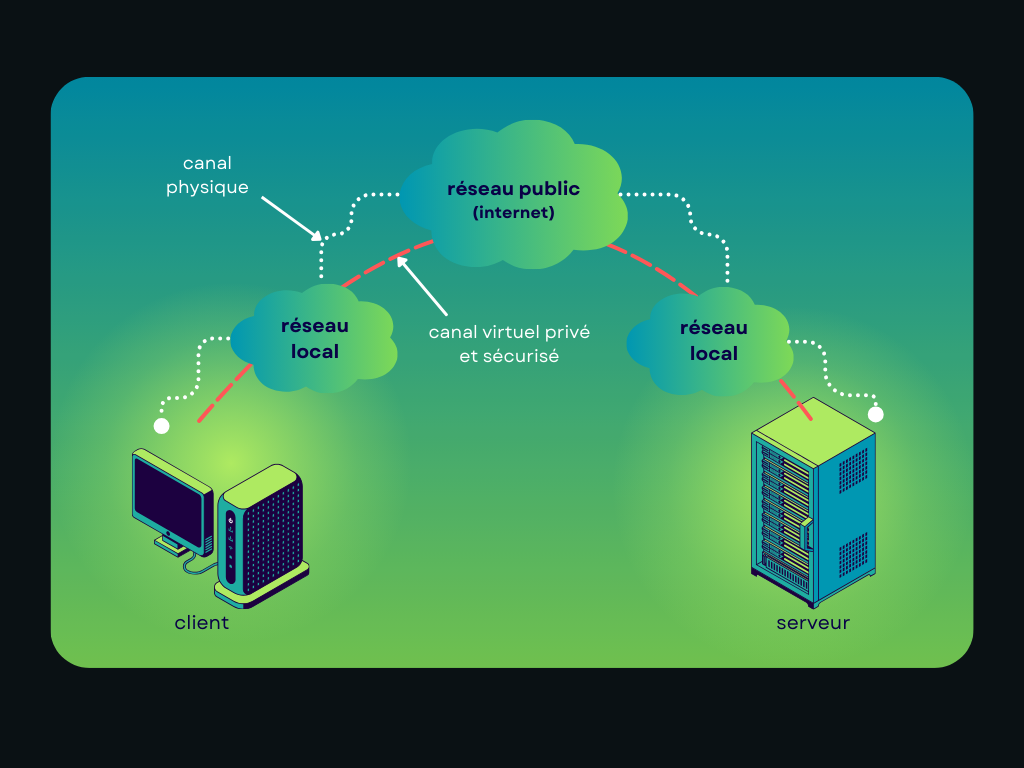

Au cœur de son fonctionnement, un VPN (Virtual Private Network) crée un tunnel chiffré entre votre appareil et un serveur VPN. Tout le trafic internet qui transite par ce tunnel est protégé contre les observateurs externes, tels que les opérateurs de Wi-Fi public, les administrateurs réseau ou votre fournisseur d’accès à Internet (FAI). Les sites web ne voient pas votre véritable adresse IP, mais uniquement celle du serveur VPN.

Derrière ce principe simple se trouvent trois composants essentiels :

Tunnel Sécurisé

Un VPN encapsule le trafic internet dans un tunnel sécurisé. Cela empêche les tiers de lire ou de modifier les données pendant leur transmission. Même sur des réseaux Wi-Fi publics non sécurisés, le trafic VPN chiffré reste illisible pour les attaquants.

Chiffrement

Les VPN chiffrent les données avant qu’elles ne quittent votre appareil. Les VPN modernes utilisent des standards de chiffrement puissants qui rendent le trafic intercepté pratiquement impossible à déchiffrer sans les bonnes clés. La sécurité dépend fortement de la manière dont les clés sont générées, stockées et renouvelées — un point crucial pour les VPN auto-hébergés.

Authentification

L’authentification garantit que seuls les utilisateurs et appareils autorisés peuvent se connecter au serveur VPN. Cela implique généralement des certificats, des clés ou des identifiants qui vérifient l’identité avant tout échange de trafic chiffré.

Ce Qu’un VPN Ne Fait Pas

Comprendre les limites est essentiel avant de créer votre propre VPN :

- Un VPN ne rend pas anonyme — le serveur VPN peut toujours voir le trafic.

- Un VPN ne protège pas contre les logiciels malveillants, le phishing ou les téléchargements dangereux.

- Un VPN n’empêche pas le suivi via les cookies, les connexions ou le fingerprinting du navigateur.

- Un VPN auto-hébergé n’offre pas d’anonymat partagé — tout le trafic est associé à un seul serveur et une seule IP.

Cette distinction est importante, car de nombreux VPN DIY sont créés avec des attentes irréalistes. Un VPN personnel peut chiffrer le trafic et sécuriser les connexions, mais il n’offre pas automatiquement le même niveau de confidentialité, de redondance ou de portée mondiale qu’une infrastructure VPN commerciale.

Avec ces bases clarifiées, nous pouvons maintenant examiner quand créer son propre VPN a réellement du sens — et quand ce n’est pas le cas.

Quand Est-il Pertinent de Créer Son Propre VPN ?

Créer son propre VPN peut être utile, mais uniquement dans des situations bien précises. Malgré l’attrait du contrôle total et de l’indépendance, un VPN auto-hébergé n’est pas une solution universelle pour la confidentialité en ligne.

En pratique, mettre en place son propre VPN est pertinent surtout pour des cas d’usage limités et clairement définis.

Premièrement, un VPN DIY est un bon choix si l’objectif est de sécuriser sa connexion sur des réseaux publics ou non fiables. Le chiffrement du trafic sur les Wi-Fi d’hôtels, d’aéroports ou de cafés est l’un des avantages les plus concrets d’un VPN personnel.

Deuxièmement, il peut être utile pour l’accès à distance à un réseau privé. Beaucoup de personnes configurent des VPN afin de se connecter en toute sécurité à des serveurs domestiques, des systèmes professionnels ou des outils internes lorsqu’elles sont en déplacement.

Troisièmement, créer un VPN peut être intéressant comme exercice pédagogique. Pour les utilisateurs curieux de réseaux, d’administration système ou de cybersécurité, la mise en place d’un VPN permet d’acquérir une expérience pratique du chiffrement, de l’authentification et de la gestion de serveurs.

Cependant, des limites importantes existent.

Un VPN auto-hébergé n’est généralement pas adapté à l’anonymat, à une protection de la vie privée à grande échelle ou au contournement des restrictions géographiques. Tout le trafic passant par un seul serveur avec une seule adresse IP, les activités restent corrélables. Il n’y a ni mutualisation du trafic, ni infrastructure mondiale, ni redondance intégrée.

En résumé, créer son propre VPN est pertinent lorsque l’on recherche le contrôle, une sécurité ciblée ou une montée en compétences techniques — mais pas lorsqu’on souhaite une confidentialité immédiate, un accès mondial ou une solution clé en main.

Ce Dont Vous Avez Besoin pour Créer un VPN

Une fois que vous savez quand il est pertinent de créer votre propre VPN, l’étape suivante consiste à comprendre ce qu’il faut réellement. Même si l’idée paraît simple, un VPN fonctionnel repose sur plusieurs éléments essentiels.

- Vous aurez besoin d’un serveur. Cela peut être un serveur privé virtuel (VPS) dans le cloud chez un hébergeur, ou une machine physique à la maison ou au bureau. Pour la plupart des débutants, un VPS est l’option la plus fiable grâce à une disponibilité stable et une adresse IP publique.

- Vous aurez besoin d’un système d’exploitation. La majorité des VPN DIY tournent sous Linux, car c’est léger, sécurisé et très bien documenté. Des serveurs Windows sont possibles, mais ils impliquent généralement plus de contraintes et moins d’outils soutenus par la communauté.

- Vous aurez besoin d’un protocole et d’un logiciel VPN. C’est la couche logicielle qui crée des tunnels chiffrés, gère l’authentification et route le trafic. Le protocole choisi influence la vitesse, la sécurité et la complexité — un sujet que nous aborderons dans la section suivante.

- Investissement en temps et en compétences. Même une configuration de base exige d’être à l’aise avec la ligne de commande, les fichiers de configuration et la maintenance continue. Créer un VPN n’est pas une tâche ponctuelle — c’est une responsabilité durable.

En bref, créer son propre VPN ne demande pas du matériel “enterprise”, mais nécessite des connaissances techniques, du temps et la volonté de gérer soi-même sa sécurité.

Choisir le Bon Protocole VPN

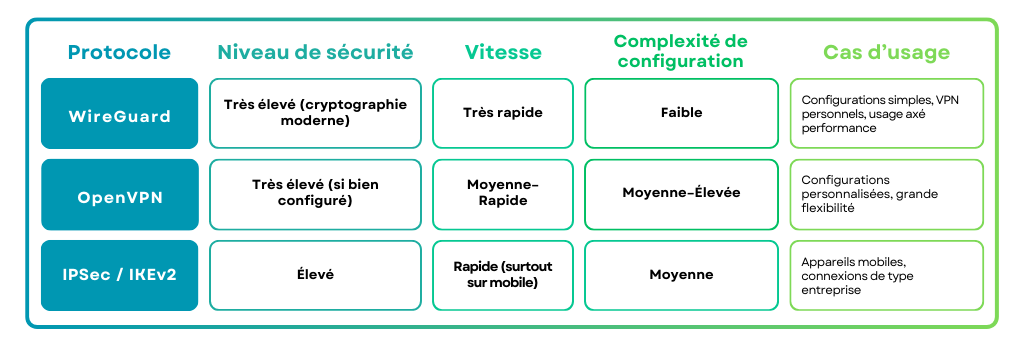

Un protocole VPN détermine comment votre appareil se connecte au serveur VPN, comment les données sont chiffrées, et à quel point la connexion sera stable et rapide. En DIY, le protocole choisi impacte directement l’ergonomie et la sécurité.

Comparaison des Protocoles VPN les Plus Courants

Quel Protocole Choisir ?

Pour la plupart des personnes qui créent un VPN pour la première fois, WireGuard est le point de départ le plus simple et le plus pratique. OpenVPN reste un excellent choix pour des personnalisations avancées, tandis que IPSec est plutôt adapté à certains usages spécifiques de type entreprise.

À noter aussi : les VPN commerciaux prennent généralement en charge plusieurs protocoles et sélectionnent automatiquement la meilleure option — ce que vous devrez gérer manuellement dans une configuration DIY.

Une fois le protocole choisi, passons à la partie pratique : la configuration de votre VPN étape par étape.

Étape par Étape : Créer un VPN (Parcours Débutant)

Maintenant que vous avez choisi un protocole VPN, il est temps de passer à la configuration concrète. Même si les commandes et réglages précis varient selon le protocole et le fournisseur de serveur, le processus global reste très similaire.

Étape 1 : Obtenir un Serveur

Commencez par choisir un fournisseur de VPS cloud et créez un serveur virtuel. La plupart des débutants choisissent un serveur Linux (ou un Raspberry Pi), car il est léger, largement pris en charge et bien documenté. Assurez-vous que le serveur dispose de :

- Une adresse IP publique

- Une disponibilité stable

- Une bande passante suffisante

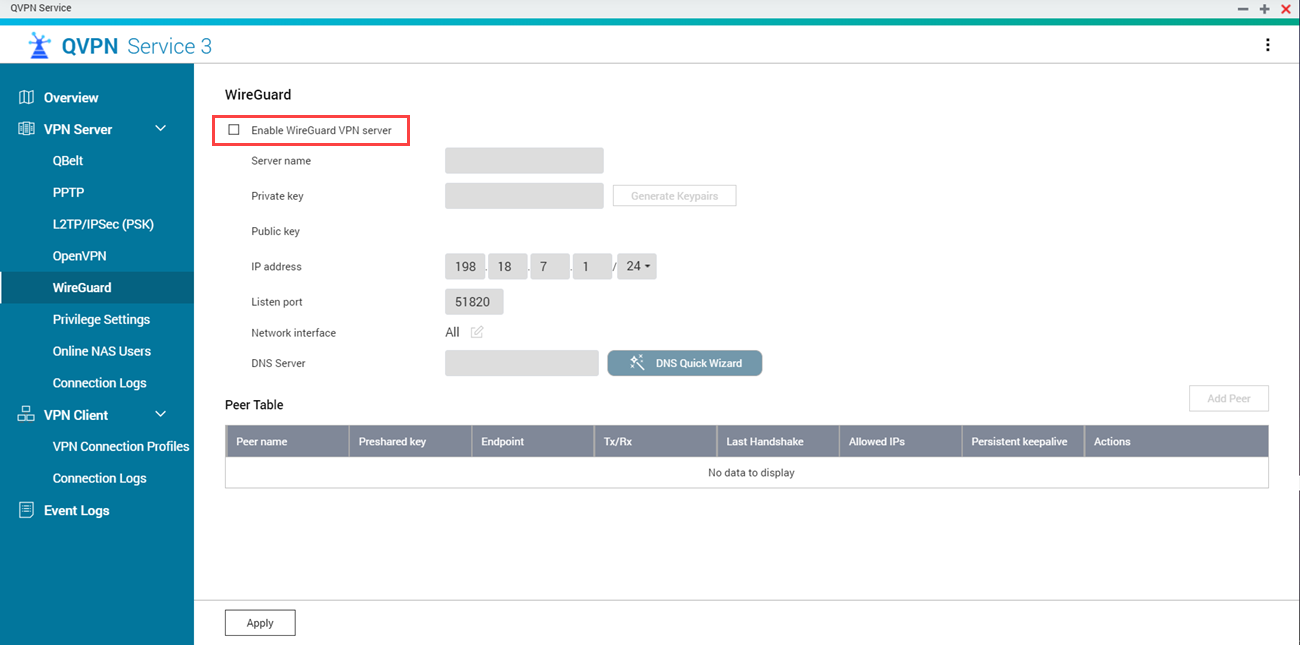

Étape 2 : Installer le Logiciel VPN

Installez ensuite le logiciel VPN choisi sur le serveur. Il gère le chiffrement, l’authentification et le routage du trafic. De nombreux fournisseurs proposent des scripts d’installation qui simplifient cette étape, notamment pour WireGuard et OpenVPN.

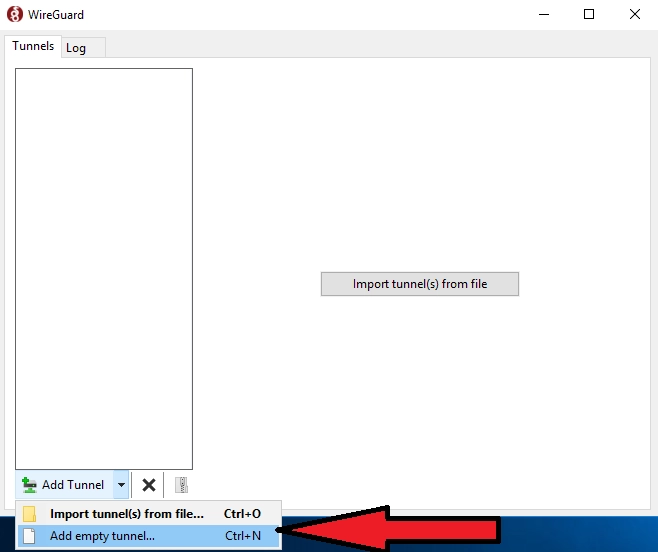

Exécution et ajout d’un tunnel vide. Source : Introserv

Étape 3 : Générer des Clés ou Certificats

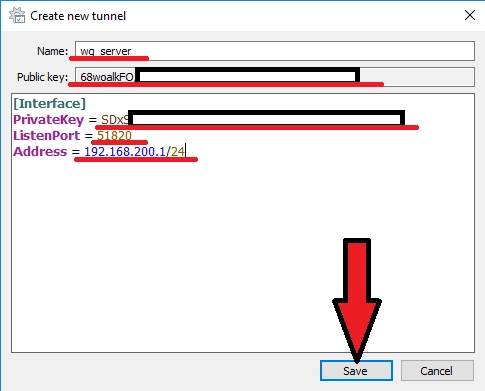

Les VPN reposent sur des clés cryptographiques pour authentifier les appareils. À cette étape, vous générez les clés ou certificats du serveur et des clients, garantissant que seuls les appareils autorisés puissent se connecter.

[Interface]

PrivateKey = # clé privée du serveur WireGuard

ListenPort = # port d’écoute de WireGuard

Address = # adresse IP souhaitée du serveur WireGuard

Vous devez également renseigner le nom de la connexion réseau et la clé publique du serveur WireGuard pour configurer le client.

Étape 4 : Configurer le Serveur VPN (Exemple)

Cette étape définit la manière dont le trafic circule via le VPN et les autorisations accordées aux appareils connectés. Même dans une configuration simple, certains paramètres essentiels doivent être définis.

L’exemple ci-dessous utilise WireGuard comme référence, mais les mêmes principes s’appliquent aux autres protocoles.

Plages d’IP Autorisées

AllowedIPs = 10.0.0.2/32

- Le client reçoit une IP VPN interne unique

- Le trafic hors de cette plage est rejeté

Pour tout faire passer par le VPN :

AllowedIPs = 0.0.0.0/0, ::/0

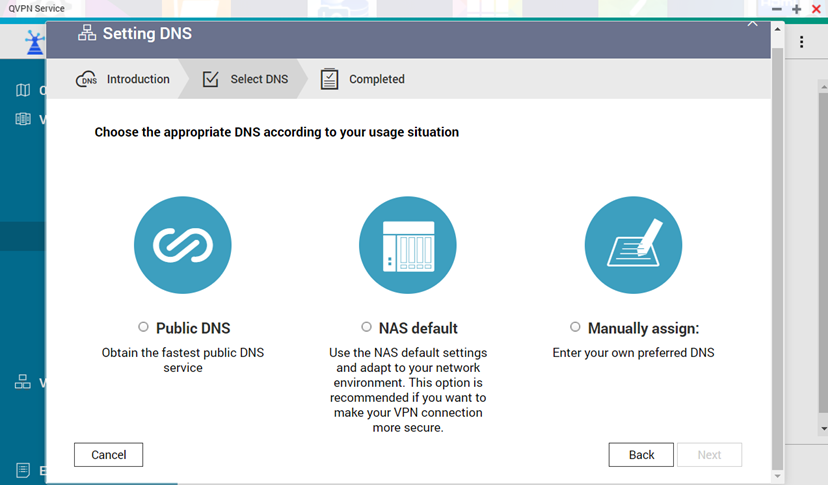

Configuration DNS

DNS = 10.0.0.1

Cela force l’utilisation du DNS du serveur VPN et évite les fuites DNS.

Règles de Routage

Le trafic VPN est transféré, le NAT est activé et le trafic retour est correctement routé vers le client — généralement via des réglages système.

Ports d’Écoute

ListenPort = 51820

Ce port doit être ouvert dans le pare-feu et correspondre à la configuration client.

Pourquoi les Débutants Doivent Commencer Simplement

Les paramètres par défaut sont conçus pour fonctionner de manière sûre. Une personnalisation excessive dès le départ peut entraîner des erreurs critiques.

Étape 5 : Connecter le Premier Appareil

Installez le client VPN, importez la configuration et connectez-vous.

Étape 6 : Tester la Connexion

Vérifiez que l’IP change, que le trafic est chiffré et que l’accès internet fonctionne.

Configuration Avancée : Personnaliser et Renforcer Votre VPN

Une fois votre VPN opérationnel, le vrai travail commence. Une configuration par défaut peut suffire pour un usage basique, mais elle offre rarement une sécurité et une confidentialité optimales. C’est là que la configuration avancée et le hardening entrent en jeu.

Voici les domaines les plus courants où les VPN DIY sont personnalisés, avec des exemples pratiques pour illustrer ce que cela implique.

Configuration du Pare-feu (Contrôle du Trafic)

Un pare-feu définit quel trafic est autorisé à atteindre votre serveur VPN et ce qui doit être bloqué. Sans règles adaptées, votre serveur peut exposer des services inutiles.

Objectifs typiques :

- Autoriser uniquement le trafic VPN

- Bloquer les ports inutilisés

- Empêcher l’accès direct aux services internes

Approche courante :

- Autoriser SSH uniquement depuis des IP de confiance

- Autoriser les ports du protocole VPN (ex. UDP 51820 pour WireGuard)

- Bloquer tout autre trafic entrant

À lui seul, ce point réduit fortement la surface d’attaque de votre serveur VPN.

Configuration DNS et Prévention des Fuites

Par défaut, un VPN DIY peut encore utiliser les DNS de votre FAI, ce qui peut révéler des données de navigation même si le trafic est chiffré.

Choix fréquents :

- Utiliser un résolveur DNS privé sur le serveur VPN

- Forcer tous les clients à utiliser le DNS fourni par le VPN

- Bloquer les requêtes DNS en dehors du tunnel

Ce qui peut mal se passer :

- Les requêtes DNS contournent le tunnel VPN

- Les sites détectent votre réseau réel malgré l’utilisation du VPN

Éviter les fuites DNS nécessite une configuration explicite ; ce n’est pas automatique.

Logique de Kill Switch (Mise en Place Manuelle)

Les VPN commerciaux intègrent souvent un kill switch. En DIY, il faut le mettre en place manuellement.

Principe :

- Si le tunnel VPN tombe, bloquer tout le trafic sortant

- Empêcher le retour automatique à la connexion normale

Mise en œuvre :

- Règles pare-feu qui n’autorisent le trafic que via l’interface VPN

- Blocage automatique lorsque l’interface est inactive

C’est essentiel si vous comptez sur le VPN pour sécuriser vos connexions sur des réseaux publics.

Logs et Confidentialité

Beaucoup de VPN DIY enregistrent involontairement plus de données que prévu.

Sources courantes :

- Logs du logiciel VPN

- Logs d’authentification système

- Logs de connexions du pare-feu

Même des logs basiques peuvent révéler :

- Horodatage des connexions

- IP des clients

- Durées de session

Désactiver ou minimiser les logs demande une configuration soigneuse et une surveillance continue — et les erreurs sont fréquentes.

Exemple : Configuration WireGuard (Simplifiée)

Configuration serveur WireGuard simplifiée :

[Interface]

PrivateKey = <server_private_key>

Address = 10.0.0.1/24

ListenPort = 51820

SaveConfig = false

[Peer]

PublicKey = <client_public_key>

AllowedIPs = 10.0.0.2/32

Même cet exemple minimal suppose :

- Un stockage sécurisé des clés

- Des règles pare-feu correctes

- Un routage et un DNS bien configurés

Quand le setup grandit (plusieurs clients, plusieurs appareils), la complexité augmente vite.

Le Coût Caché du Contrôle « Avancé »

Chaque personnalisation ajoute :

- Davantage de fichiers à maintenir

- Davantage de points de défaillance potentiels

- Davantage de responsabilité pour les mises à jour et correctifs

C’est souvent à ce stade que les VPN DIY deviennent fragiles : tout fonctionne… jusqu’à ce qu’un élément change.

Maintenir Son Propre VPN : Sécurité et Stabilité au Long Cours

Pour rester sécurisé et fiable, votre VPN nécessite une maintenance continue. Contrairement aux services VPN commerciaux, un VPN auto-hébergé n’a pas d’équipe de sécurité automatisée derrière lui — tout dépend de la qualité et de la régularité de votre gestion.

Mises à Jour Régulières et Gestion des Correctifs

Les logiciels VPN, les systèmes d’exploitation et les bibliothèques de chiffrement sont constamment mis à jour pour corriger des vulnérabilités.

Si votre serveur utilise des composants obsolètes :

- Des failles connues restent exploitables

- Des faiblesses de chiffrement ne sont pas corrigées

- Les attaquants peuvent cibler des services non maintenus

Un VPN sécurisé nécessite des mises à jour fréquentes — pas seulement lors de l’installation, mais en continu.

Gestion des Clés et Identifiants

Les clés d’authentification et les certificats constituent le socle de la sécurité VPN. Avec le temps, ces clés peuvent :

- Être exposées

- Être réutilisées sur plusieurs appareils

- Rester actives après la perte ou la mise hors service d’appareils

Les bonnes pratiques consistent à faire tourner les clés régulièrement, révoquer l’accès des appareils inutilisés et stocker les clés de manière sécurisée (jamais en clair). Ces étapes sont faciles à négliger — et le sont souvent.

Surveillance et Disponibilité

Un VPN DIY a généralement un point de défaillance unique. Si le serveur tombe, le VPN cesse de fonctionner. Vous êtes responsable de :

- Surveiller la disponibilité (uptime)

- Détecter du trafic inhabituel ou des tentatives de connexion suspectes

- Redémarrer les services après des crashs ou des mises à jour

Sans surveillance active, les pannes peuvent passer inaperçues jusqu’au moment où vous avez réellement besoin du VPN.

Hardening au-delà du Tunnel VPN

Un VPN protège le trafic, pas le serveur lui-même. Les responsabilités supplémentaires incluent : restreindre l’accès SSH, utiliser une authentification forte et limiter les ports ouverts, ainsi que :

- Prévenir les attaques par force brute

Si le serveur est compromis, le tunnel VPN devient inutile et les attaquants obtiennent un accès direct.

Logs, Confidentialité et Exposition des Données

Les VPN DIY génèrent souvent des logs par défaut. Ces logs peuvent contenir :

- Horodatages de connexion

- Adresses IP internes

- Identifiants client

Même des logs минимaux peuvent créer des risques de confidentialité s’ils sont mal stockés ou accessibles à des tiers. Désactiver ou limiter les logs demande une configuration précise et des vérifications régulières.

Le Coût Réel de la Maintenance

Ce qui ressemble au départ à une “configuration ponctuelle” devient vite :

- Des audits de sécurité réguliers

- Des mises à jour manuelles

- Du dépannage en cas de problèmes inattendus

Pour les utilisateurs expérimentés, cela peut être acceptable. Pour la plupart, cela devient une charge à long terme.

VPN DIY vs VPN Commercial : Qu’est-ce Qui Est Vraiment le Plus Simple ?

À ce stade, la différence entre créer son propre VPN et utiliser un service commercial devient évidente. Même si les deux approches reposent sur les mêmes technologies, l’expérience (et le résultat) est très différente.

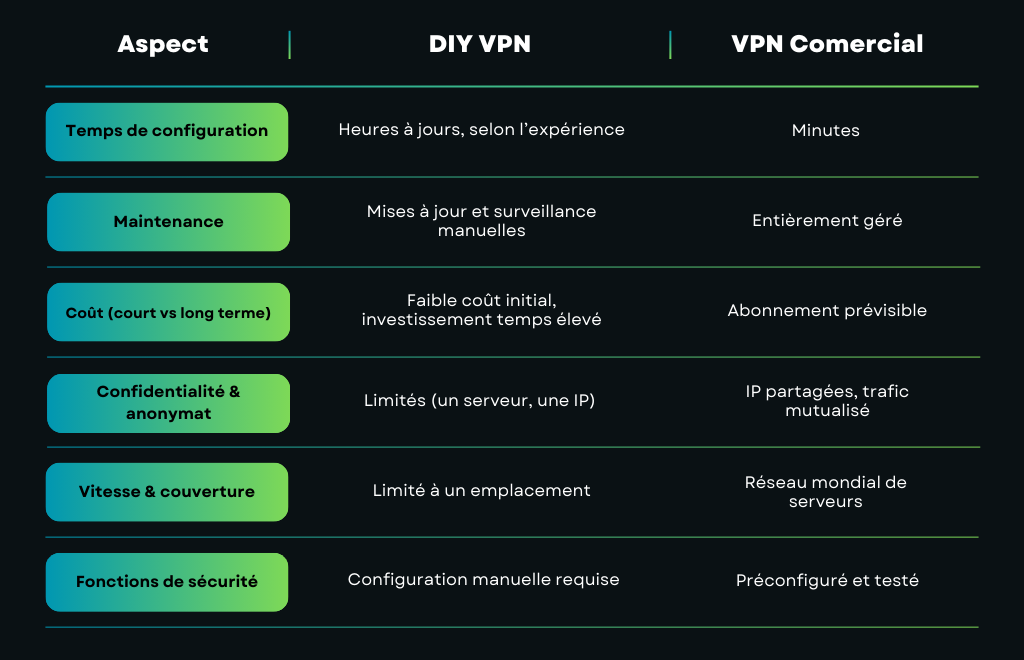

VPN DIY vs VPN Commercial : Principales Différences

Pour Qui un VPN DIY Est le Plus Adapté

Un VPN auto-hébergé peut être un bon choix si vous :

- Voulez sécuriser une connexion ou un réseau spécifique

- Avez besoin d’un accès distant privé à des systèmes domestiques ou professionnels

- Aimez gérer un serveur “hands-on”

- Êtes à l’aise avec la maintenance de la sécurité dans le temps

Les VPN DIY sont surtout des outils — pas des solutions complètes de confidentialité.

Pour Qui un VPN Commercial Est le Plus Adapté

Un VPN commercial est généralement préférable si vous :

- Voulez une protection immédiate sans complexité technique

- Accordez de l’importance à l’anonymat et à une infrastructure d’IP partagées

- Avez besoin de serveurs dans plusieurs pays

- Préférez une sécurité automatisée et des mises à jour régulières

Pour la majorité des utilisateurs, simplicité et fiabilité comptent plus que le contrôle “bas niveau”.

Pourquoi Beaucoup d’Utilisateurs Choisissent un VPN Commercial

Les services VPN commerciaux sont conçus pour résoudre les mêmes problèmes que les VPN DIY — sans les coûts cachés.

Ils offrent :

- Une sécurité préconfigurée avec des protocoles modernes et éprouvés

- Des réseaux de serveurs mondiaux optimisés pour la vitesse et la stabilité

- Des politiques no-logs appuyées par des audits et des pratiques transparentes

- Une protection immédiate sur tous les appareils sans configuration manuelle

Au lieu de maintenir un serveur unique, les utilisateurs accèdent à une infrastructure professionnelle, conçue pour l’échelle, la redondance et la confidentialité.

Cela ne rend pas les VPN DIY obsolètes — mais explique pourquoi beaucoup commencent par un VPN personnel puis passent à une solution commerciale.

Dans la dernière section, nous résumerons quand il est pertinent de créer son propre VPN et quand choisir le bon fournisseur est la décision la plus intelligente.

Le Faire Soi-même — ou Utiliser le Bon Outil

Construire son VPN soi-même peut être très formateur, mais la confidentialité ne se mesure pas à la complexité du setup. Elle se mesure à la protection des données, à la sécurité de la connexion et au maintien de votre activité en ligne privée — de manière fiable et sans effort.

Si votre objectif est d’apprendre, d’expérimenter ou de protéger un seul réseau, un VPN DIY peut valoir le coup.

Si votre objectif est une confidentialité forte, un accès mondial et une sécurité fiable sans prise de tête, Guru VPN fournit une protection experte dès le premier jour.

Guru VPN est conçu pour offrir les bénéfices d’un VPN sans exiger que les utilisateurs deviennent administrateurs systèmes.

- Des serveurs haut débit dans 49+ pays assurent un accès mondial et des performances constantes

- Des protocoles modernes, dont WireGuard® et GuruShadow™, équilibrent automatiquement vitesse et sécurité

- Des protections intégrées, comme un Kill Switch et la protection contre les fuites, fonctionnent immédiatement

- Des applications simples permettent des connexions sécurisées sur tous les appareils majeurs en quelques secondes

- L’infrastructure est maintenue, mise à jour et surveillée en continu — pour une protection fiable sans charge technique