Можно ли определить зашифрованный VPN-трафик?

Многие считают, что VPN делает их полностью невидимыми в интернете благодаря шифрованию. Они думают, что как только он включен, их действия становятся скрытыми. На самом деле все немного сложнее.

Шифрование VPN полезно для защиты вашей онлайн-активности, поскольку оно скрывает такие вещи, как посещаемые сайты и передаваемые данные. Однако шифрование не скрывает сам факт использования интернета. Соединения по-прежнему устанавливаются, данные продолжают передаваться, и часть этой информации может быть наблюдаема.

Именно так можно понять, что вы используете VPN. Сетям не нужно читать ваши данные, чтобы видеть шаблоны трафика; часто им достаточно наблюдать за тем, как ведет себя ваш интернет-трафик. Эта информация помогает лучше понять, как работает VPN.

Что на самом деле защищает шифрование VPN

Чтобы понять идентификацию трафика, важно четко разделять содержимое и метаданные.

VPN шифрует ваш интернет-трафик, защищая:

- Ваши данные

- Сайты, которые вы посещаете

- DNS-запросы

- Данные для входа, сообщения и файлы

Это шифрование сохраняет вашу информацию приватной для всех, кто может отслеживать ваше соединение, например интернет-провайдеров или операторов публичных Wi-Fi сетей.

Тем не менее некоторые данные все равно остаются видимыми:

- Сам факт использования соединения

- IP-адрес, к которому вы подключаетесь

- Размеры пакетов и скорость передачи данных

- Общий объем переданных данных

Даже если ваши данные зашифрованы, наблюдатели сети все равно могут сделать определённые выводы о вашей онлайн-активности, анализируя эти видимые параметры. Это ключевая идея для понимания анализа зашифрованного трафика.

Что такое идентификация VPN-трафика?

Идентификация VPN-трафика заключается в том, чтобы определить, использует ли соединение VPN, не просматривая при этом передаваемое содержимое.

Вместо проверки данных сети анализируют такие факторы, как направление трафика, структура пакетов и стабильность потока данных со временем. Цель - распознать сам VPN-туннель, а не то, что находится внутри него.

Обычно такой тип идентификации используется:

- Интернет-провайдерами

- Корпоративными и школьными сетями

- Контент-платформами с региональными или политическими ограничениями

- Сетями, которым необходимо фильтровать трафик в соответствии с правилами

Однако сам факт идентификации VPN-трафика не означает, что его блокируют или отслеживают. Часто его просто относят к другой категории по сравнению с обычным веб-трафиком.

VPN и идентификация VPN-трафика: в чем разница?

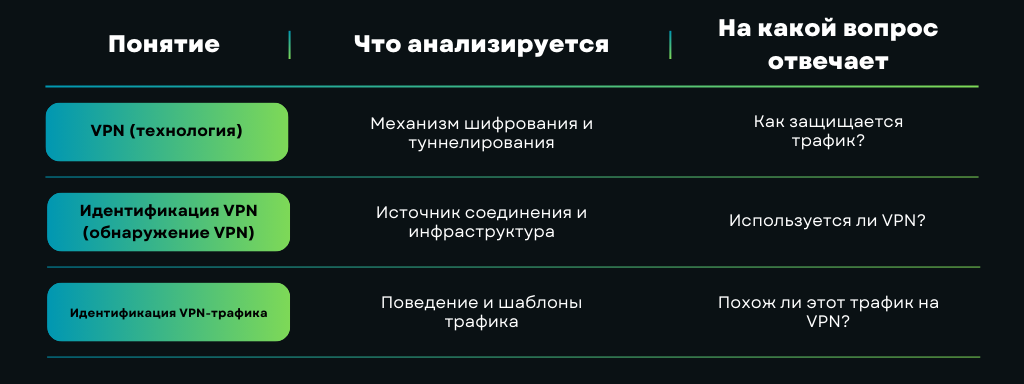

Люди часто путают идентификацию VPN и идентификацию VPN-трафика, хотя это разные вещи. Понимание различий помогает увидеть, как зашифрованные соединения всё равно могут быть обнаружены, даже если их невозможно расшифровать.

Проще говоря, VPN защищает содержимое, а методы идентификации фокусируются на контексте и поведении.

Анализ зашифрованного трафика может звучать пугающе, но он не так навязчив, как кажется. Это не означает, что кто-то просматривает ваши VPN-данные. Речь идет скорее об изучении характеристик зашифрованных соединений.

Вместо чтения содержимого анализируются паттерны трафика. Сети могут проверять такие параметры, как тайминг пакетов, их размер, продолжительность соединения и характер потока данных. Это позволяет определить тип трафика, не заглядывая внутрь.

Такой тип анализа часто используется в корпоративных сетях или средах со строгими правилами контроля трафика. Он нужен для сортировки и управления трафиком, а не для слежки за пользователями.

Распространенные методы идентификации VPN-трафика

Обычное обнаружение VPN обычно ограничивается проверкой IP-адресов. Идентификация трафика же анализирует, как зашифрованные данные ведут себя со временем. Комбинация этих методов часто даёт более точные результаты.

Анализ потока трафика и поведения пакетов

Один из самых распространённых методов - анализ структуры и ритма зашифрованного трафика.

VPN-соединения часто создают:

- длительные, непрерывные зашифрованные сессии;

- относительно стабильные размеры пакетов;

- постоянные шаблоны входящего и исходящего потока.

Такое поведение отличается от обычного веб-серфинга, который обычно более прерывистый и нерегулярный.

Что это показывает?

Похож ли трафик на постоянный зашифрованный туннель, а не на стандартные HTTPS-сессии.

Анализ тайминга и интервалов между пакетами

Даже если содержимое пакетов зашифровано, временные интервалы между ними остаются наблюдаемыми.

Системы анализируют:

- частоту пакетов;

- интервалы всплесков;

- переходы от простоя к активности.

VPN-протоколы часто поддерживают регулярный служебный трафик или предсказуемое поведение по времени.

Что это показывает?

Статистические сигнатуры, характерные для VPN-протоколов, а не для обычного серфинга.

Отпечаток handshake протокола

Каждый VPN-протокол использует процесс handshake для установления ключей шифрования и параметров сессии.

Протокол handshake (рукопожатие) - это процесс согласования и установления безопасного соединения между двумя сторонами (клиентом и сервером) перед обменом данными, в ходе которого они подтверждают личности друг друга, договариваются об алгоритмах шифрования и обмениваются ключами.

Хотя handshake зашифрован, его последовательность и структура могут быть распознаны.

Продвинутые системы ищут:

- порядок согласования протокола;

- характерные размеры сообщений;

- поведение транспортного уровня при установке соединения.

Что это показывает?

Вероятное семейство протокола (например, современный VPN или обычный TLS-трафик).

Характеристики транспортного уровня

VPN работают поверх транспортных протоколов, таких как UDP или TCP, часто иначе, чем стандартный веб-трафик.

Системы идентификации могут анализировать:

- предпочтение UDP вместо TCP;

- поведение повторных попыток и ретрансляций;

- шаблоны управления перегрузкой.

Что это показывает?

Трафик, оптимизированный для туннелирования, а не для загрузки страниц.

Deep Packet Inspection (DPI) без расшифровки

Несмотря на название, DPI не расшифровывает VPN-трафик. Вместо этого он анализирует:

- заголовки пакетов;

- стабильность потока;

- особенности инкапсуляции.

DPI-системы сопоставляют эти характеристики с известными моделями зашифрованного трафика.

Что это показывает?

Соответствует ли трафик известным профилям VPN-инкапсуляции.

Корреляция между сессиями

Более продвинутые системы отслеживают поведение трафика в нескольких сессиях или соединениях.

Они ищут:

- повторяющееся поведение соединений;

- постоянные сигнатуры трафика при смене IP-адресов;

- похожие модели использования со временем.

Что это показывает?

Долгосрочные поведенческие признаки использования VPN, а не обнаружение одной сессии.

Почему идентификация трафика носит вероятностный характер

Важно понимать, что идентификация VPN-трафика редко бывает однозначной. Каждый метод даёт лишь частичную уверенность, а не абсолютное доказательство.

Современные системы обнаружения работают,:

- комбинируя несколько слабых сигналов;

- назначая вероятностные оценки;

- настраивая пороги в зависимости от политики или уровня риска.

Именно поэтому возникают ложные срабатывания - и поэтому обнаружение VPN правильнее рассматривать как классификацию, а не подтверждение.

Можно ли расшифровать зашифрованный VPN-трафик?

Обычно, если шифрование вашей VPN настроено правильно, люди, наблюдающие за вашей сетью, не могут его прочитать.

Современные VPN используют очень сильные методы для "перемешивания" данных и безопасного хранения ключей. Поэтому, если кто-то перехватит ваш интернет-трафик, без этих ключей он будет выглядеть как набор бессмысленных символов.

Как правило, прочитать ваши VPN-данные можно только в том случае, если что-то еще пошло не так. Например, если ваш телефон или компьютер заражен вирусом, или если вы используете очень старую или слабую конфигурацию VPN. Такие проблемы обычно затрагивают само устройство, а не VPN.

Важно понимать разницу. Идентификация трафика обходит шифрование, а не взламывает его.

Как современные VPN снижают вероятность идентификации трафика

Современные VPN рассматривают идентификацию трафика как техническую задачу, а не исключительно криптографическую. Поскольку одно лишь шифрование не скрывает паттерны трафика, меры защиты направлены на уменьшение распознаваемых характеристик на уровне протоколов и транспорта.

Одним из ключевых факторов является дизайн протокола. Современные VPN-протоколы избегают фиксированных структур пакетов и предсказуемых последовательностей handshake, которые легко распознать по "отпечатку". Вместо этого они используют минимальные и единообразные форматы сообщений, которые естественнее смешиваются с другим зашифрованным трафиком.

Другой важный аспект - гибкость портов и транспортных протоколов. Современные реализации VPN не привязаны к конкретным портам и могут работать поверх широко используемых транспортных протоколов. Это делает простую фильтрацию по портам гораздо менее эффективной и снижает заметность характерных признаков VPN.

Поведение трафика также играет роль. Хорошо спроектированные VPN стремятся поддерживать стабильные характеристики шифрования и потока между сессиями, избегая шаблонов, которые резко отличаются от обычного зашифрованного веб-трафика. Хотя тайминги и размеры пакетов невозможно полностью скрыть, уменьшение аномалий помогает снизить точность классификации.

Некоторые VPN-решения дополнительно применяют методы обфускации трафика, которые изменяют способ представления пакетов, не ослабляя шифрование. Эти методы не меняют защищённое содержимое, но делают VPN-трафик сложнее отличить от других зашифрованных соединений на поверхностном уровне.

Наконец, качество реализации не менее важно, чем теория. Даже сильные протоколы могут стать легко распознаваемыми, если используются со статическими конфигурациями, устаревшими механизмами совместимости или непоследовательными настройками шифрования. Современные VPN делают упор на единообразное поведение на всех устройствах и в разных сетях, чтобы минимизировать непреднамеренную "засветку".

В совокупности эти меры не обещают полной невидимости, но значительно повышают технический порог, необходимый для надёжной идентификации VPN-трафика - а это и является реалистичной целью в современных сетевых условиях.

Почему это важно для обычных пользователей VPN

Для большинства пользователей идентификация VPN-трафика больше связана с доступом и стабильностью соединения, чем с секретностью.

Если сеть обнаруживает VPN-трафик, она может замедлить его, заблокировать или обрабатывать особым образом. Это может ухудшить работу соединения в публичных Wi-Fi сетях. А в некоторых сетях это даже может определять, разрешено ли вам использовать VPN.

Понимание того, как сети обнаруживают VPN, помогает выбрать подходящий сервис, правильно настроить параметры и понимать, чего ожидать.

Распространенные мифы об идентификации VPN-трафика

Один из распространённых мифов - что VPN делает вас полностью невидимыми в интернете. На самом деле он делает вашу активность приватной, но не несуществующей.

Другое заблуждение - что зашифрованный трафик вообще нельзя анализировать. Хотя его содержимое защищено, его поведение полностью не скрыто.

Наконец, не все VPN одинаково устойчивы к идентификации. Выбор протокола, качество реализации и особенности сети влияют на то, насколько легко можно обнаружить VPN-соединение.

Конфиденциальность начинается с понимания границ

VPN - это мощные инструменты защиты приватности, но это не магические плащи-невидимки. Они защищают самое важное - ваши данные и онлайн-активность - работая при этом в рамках технических реалий современных сетей.

Понимание того, как работают идентификация VPN-трафика и анализ зашифрованного трафика, помогает формировать реалистичные ожидания и принимать более взвешенные решения о приватности. В Guru VPN мы сосредоточены на создании соединений, которые безопасны, устойчивы и спроектированы с учетом того, как интернет работает сегодня.

Оставайтесь конфиденциальными и защищенными в Интернете

СКАЧАТЬ GURU VPN30-дневная гарантия возврата денег