Kann verschlüsselter VPN-Traffic erkannt werden? Eine klare Erklärung

Viele glauben, dass eine VPN sie dank ihrer Verschlüsselung online vollständig unsichtbar macht. Sie gehen davon aus, dass ihre Aktivitäten verborgen sind, sobald sie eingeschaltet ist. Die Realität ist jedoch etwas komplexer.

Die VPN-Verschlüsselung ist nützlich, um Ihre Online-Aktivitäten zu schützen, indem sie Dinge wie besuchte Websites und gesendete Daten absichert. Allerdings verbirgt die Verschlüsselung nicht die Internetnutzung selbst. Es bestehen weiterhin Verbindungen, und Daten werden weiterhin übertragen, von denen ein Teil beobachtet werden kann.

So können andere erkennen, wann Sie eine VPN verwenden. Netzwerke müssen Ihre Daten nicht lesen, um Verkehrsmuster zu sehen; oft reicht es aus zu beobachten, wie sich Ihr Internetverkehr verhält. Diese Informationen helfen Ihnen, besser zu verstehen, wie eine VPN funktioniert.

Was die VPN-Verschlüsselung tatsächlich schützt

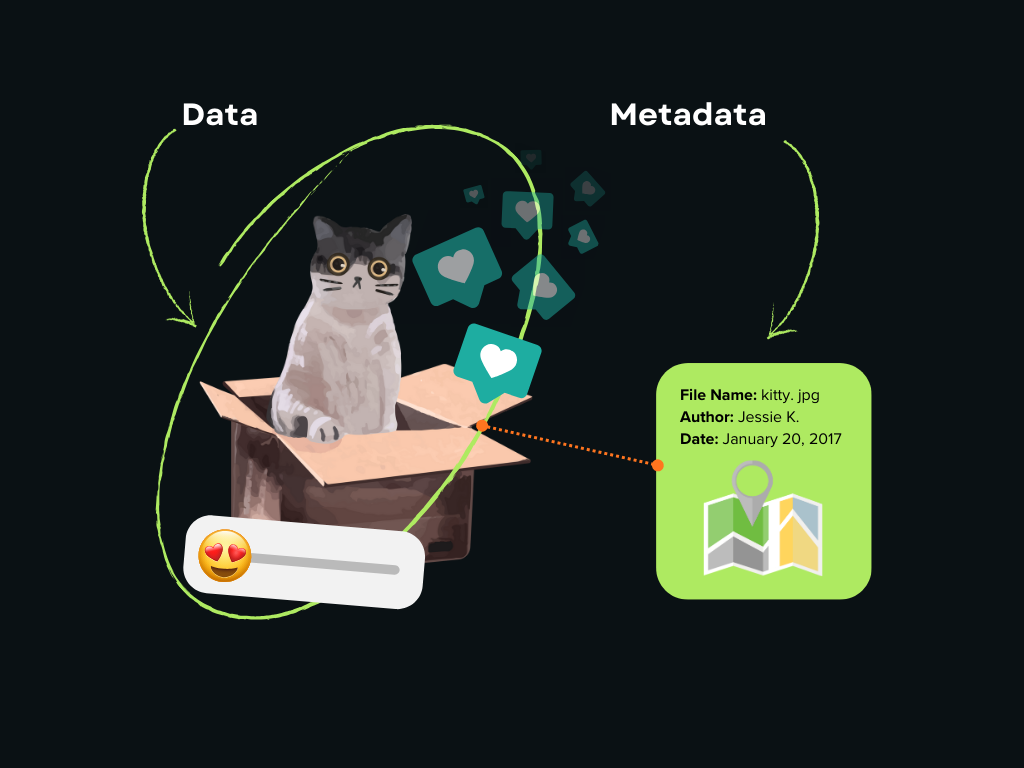

Um die Identifizierung von Datenverkehr zu verstehen, ist es hilfreich, Inhalte klar von Metadaten zu trennen.

Eine VPN verschlüsselt Ihren Internetverkehr und schützt:

- Ihre Daten

- Die von Ihnen besuchten Websites

- DNS-Anfragen

- Anmeldeinformationen, Nachrichten und Dateien

Diese Verschlüsselung hält Ihre Informationen vor allen verborgen, die Ihre Verbindung überwachen, wie Internetanbieter oder öffentliche WLAN-Betreiber.

Dennoch bleiben einige Daten weiterhin sichtbar:

- Die Tatsache, dass Sie eine Verbindung nutzen

- Die IP-Adresse, mit der Sie sich verbinden

- Paketgrößen und die Geschwindigkeit der Datenübertragung

- Der gesamte Datenverbrauch

Auch wenn Ihre Daten verschlüsselt sind, können Netzwerkbeobachter durch die Analyse dieser sichtbaren Datenpunkte weiterhin Rückschlüsse auf Ihre Online-Aktivität ziehen. Dies ist ein zentraler Aspekt beim Verständnis der Analyse verschlüsselten Datenverkehrs.

Was ist VPN-Datenverkehrsidentifizierung?

Bei der Identifizierung von VPN-Datenverkehr geht es darum zu erkennen, ob eine Verbindung eine VPN nutzt, ohne zu prüfen, was tatsächlich übertragen wird.

Anstatt den Inhalt zu untersuchen, analysieren Netzwerke beispielsweise, wohin der Datenverkehr geht, wie Datenpakete aufgebaut sind und wie konstant der Datenfluss im Laufe der Zeit ist. Ziel ist es, den VPN-Tunnel selbst zu kennzeichnen, nicht dessen Inhalt einzusehen.

Diese Art der Identifizierung wird häufig verwendet von:

- Internetunternehmen

- Unternehmens- und Schulnetzwerken

- Content-Plattformen mit regionalen oder politischen Einschränkungen

- Netzwerken, die aufgrund von Regeln Inhalte filtern müssen

Nur weil ein Netzwerk VPN-Datenverkehr identifiziert, bedeutet das nicht automatisch, dass er blockiert oder überwacht wird. Oft wird er lediglich anders klassifiziert als gewöhnlicher Webverkehr.

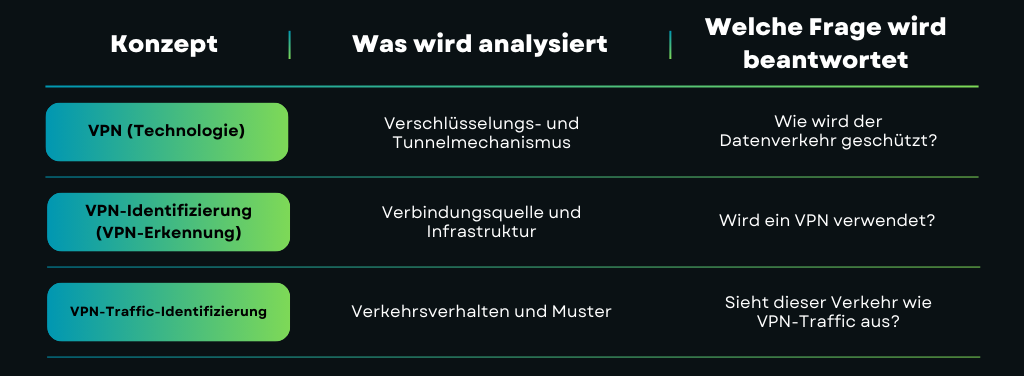

VPN vs. VPN-Datenverkehrsidentifizierung: Was ist der Unterschied?

Viele verwechseln die Identifizierung einer VPN mit der Identifizierung von VPN-Datenverkehr, obwohl es sich um unterschiedliche Dinge handelt. Das Verständnis dieses Unterschieds zeigt, wie verschlüsselte Verbindungen dennoch erkannt werden können, auch wenn sie nicht entschlüsselt werden können.

Vereinfacht gesagt schützt eine VPN den Inhalt, während Identifizierungstechniken sich auf Kontext und Verhalten konzentrieren.

Die Analyse verschlüsselten Datenverkehrs klingt möglicherweise beunruhigend, ist aber nicht so aufdringlich, wie man denkt. Sie bedeutet nicht, dass jemand Ihre VPN-Daten einsehen kann. Es geht vielmehr darum, die Merkmale verschlüsselter Verbindungen zu betrachten.

Anstatt den Inhalt zu lesen, untersucht die Analyse das Muster des Datenverkehrs. Netzwerke können Dinge wie Paketzeitpunkte, Paketgrößen, Verbindungsdauer und den Datenfluss überprüfen. So lässt sich feststellen, um welche Art von Verkehr es sich handelt, ohne den Inhalt zu sehen.

Diese Art der Analyse findet man häufig in Unternehmensnetzwerken oder in Umgebungen mit strengen Verkehrsrichtlinien. Sie dient der Sortierung und Steuerung des Verkehrs, nicht der Überwachung Ihrer Aktivitäten.

Häufige Techniken zur Identifizierung von VPN-Datenverkehr

Die normale VPN-Erkennung überprüft meist nur IP-Adressen. Die Identifizierung von Datenverkehr analysiert hingegen, wie sich verschlüsselte Daten im Laufe der Zeit verhalten. Die Kombination dieser Methoden erhöht häufig die Genauigkeit.

Analyse von Datenfluss und Paketverhalten

Eine der häufigsten Techniken besteht darin, die Struktur und den Rhythmus verschlüsselten Datenverkehrs zu analysieren.

VPN-Verbindungen erzeugen häufig:

- lang andauernde, kontinuierliche verschlüsselte Sitzungen;

- relativ stabile Paketgrößen;

- konsistente Up- und Downstream-Flussmuster.

Dieses Verhalten unterscheidet sich vom typischen Webbrowsing, das eher schubweise und unregelmäßig verläuft.

Was dies zeigt

Ob der Verkehr eher einem dauerhaften verschlüsselten Tunnel ähnelt als normalen HTTPS-Sitzungen.

Analyse von Timing und Paketintervallen

Auch wenn der Paketinhalt verschlüsselt ist, bleibt das zeitliche Verhalten zwischen den Paketen sichtbar.

Systeme analysieren:

- Paketfrequenz;

- Intervalle zwischen Übertragungen;

- Übergänge zwischen Leerlauf und Aktivität.

VPN-Protokolle erzeugen oft regelmäßigen Keep-Alive-Verkehr oder vorhersehbare Zeitmuster.

Was dies zeigt

Statistische Signaturen, die eher mit VPN-Protokollen als mit normalem Browsing verbunden sind.

Fingerprinting des Protokoll-Handshakes

Jedes VPN-Protokoll verwendet einen Handshake-Prozess, um Verschlüsselungsschlüssel und Sitzungsparameter festzulegen. Obwohl der Handshake verschlüsselt ist, können seine Abfolge und Struktur dennoch wiedererkannt werden.

Fortgeschrittene Systeme suchen nach:

- der Reihenfolge der Protokollverhandlung;

- charakteristischen Nachrichtenlängen;

- Transportverhalten beim Verbindungsaufbau.

Was dies zeigt

Die wahrscheinliche Protokollfamilie (zum Beispiel moderne VPN oder generischer TLS-Verkehr).

Eigenschaften der Transportschicht

VPNs arbeiten über Transportprotokolle wie UDP oder TCP, häufig auf eine Weise, die sich vom normalen Webverkehr unterscheidet.

Identifizierungssysteme analysieren möglicherweise:

- eine Bevorzugung von UDP gegenüber TCP;

- Wiederholungs- und Neuübertragungsverhalten;

- Muster der Staukontrolle.

Was dies zeigt

Für Tunneling optimierten Verkehr statt seitenbasierter Inhaltsübertragung.

Deep Packet Inspection (DPI) ohne Entschlüsselung

Trotz des Namens entschlüsselt DPI keinen VPN-Verkehr. Stattdessen werden untersucht:

- Paket-Header;

- Konsistenz des Datenflusses;

- Verkapselungsverhalten.

DPI-Systeme vergleichen diese Merkmale mit bekannten Modellen verschlüsselten Datenverkehrs.

Was dies zeigt

Ob der Verkehr bekannten VPN-Verkapselungsprofilen entspricht.

Korrelation über mehrere Sitzungen hinweg

Fortgeschrittenere Systeme verfolgen das Verkehrsverhalten über mehrere Sitzungen oder Verbindungen hinweg.

Sie suchen nach:

- wiederholtem Verbindungsverhalten;

- konsistenten Verkehrssignaturen trotz IP-Änderungen;

- ähnlichen Nutzungsmustern im Zeitverlauf.

Was dies zeigt

Langfristige Verhaltensindikatoren für VPN-Nutzung statt Erkennung einzelner Sitzungen.

Warum die Identifizierung probabilistisch ist

Es ist wichtig zu beachten, dass die Identifizierung von VPN-Datenverkehr selten eindeutig ist. Jede Technik liefert nur eine teilweise Wahrscheinlichkeit, keinen absoluten Beweis.

Moderne Erkennungssysteme arbeiten, indem sie:

- mehrere schwache Signale kombinieren;

- Wahrscheinlichkeitswerte vergeben;

- Schwellenwerte je nach Richtlinie oder Risikotoleranz anpassen.

Deshalb kommt es zu Fehlalarmen – und deshalb sollte VPN-Erkennung eher als Klassifizierung und nicht als Bestätigung verstanden werden.

Kann verschlüsselter VPN-Datenverkehr entschlüsselt werden?

Normalerweise können Personen, die Ihr Netzwerk überwachen, Ihre Daten nicht lesen, wenn die Verschlüsselung Ihrer VPN korrekt eingerichtet ist.

Moderne VPNs verwenden sehr starke Methoden, um Ihre Daten zu verschleiern und die Schlüssel sicher zu halten. Wenn also jemand Ihren Internetverkehr abfängt, sieht er ohne diese Schlüssel nur unverständliche Zeichenfolgen.

In der Regel kann jemand Ihre VPN-Daten nur dann lesen, wenn etwas anderes schiefgeht. Zum Beispiel, wenn Ihr Telefon oder Computer mit Malware infiziert ist oder wenn Sie eine sehr alte oder schwache VPN-Konfiguration verwenden. Diese Probleme betreffen normalerweise Ihr Gerät und nicht die VPN selbst.

Es ist wichtig, den Unterschied zu verstehen. Die Identifizierung von Datenverkehr umgeht die Verschlüsselung, anstatt sie zu brechen.

Wie moderne VPNs die Identifizierung von Datenverkehr reduzieren

Moderne VPNs betrachten die Identifizierung von Datenverkehr eher als technisches Problem und nicht ausschließlich als kryptografisches. Da Verschlüsselung allein Verkehrsmuster nicht verbirgt, konzentrieren sich Gegenmaßnahmen darauf, identifizierbare Merkmale auf Protokoll- und Transportebene zu reduzieren.

Ein entscheidender Faktor ist das Protokolldesign. Zeitgemäße VPN-Protokolle vermeiden feste Paketstrukturen und vorhersehbare Handshake-Sequenzen, die leicht wiedererkannt werden können. Stattdessen setzen sie auf minimale, konsistente Nachrichtenformate, die sich natürlicher in anderen verschlüsselten Datenverkehr einfügen.

Ein weiterer wichtiger Aspekt ist die Flexibilität bei Ports und Transportprotokollen. Moderne VPN-Implementierungen sind nicht an bestimmte Ports gebunden und können über weit verbreitete Transportprotokolle betrieben werden. Dadurch wird einfache portbasierte Filterung deutlich weniger effektiv und die Sichtbarkeit typischer VPN-Signaturen reduziert.

Auch das Verkehrsverhalten spielt eine Rolle. Gut konzipierte VPNs versuchen, stabile Verschlüsselungs- und Flusseigenschaften über mehrere Sitzungen hinweg beizubehalten und Muster zu vermeiden, die stark vom normalen verschlüsselten Webverkehr abweichen. Obwohl Timing und Paketgrößen nicht vollständig verborgen werden können, hilft das Reduzieren von Auffälligkeiten, die Genauigkeit der Klassifizierung zu verringern.

Einige VPN-Lösungen implementieren zusätzlich Techniken zur Verkehrsverschleierung, die die Darstellung von Paketen verändern, ohne die Verschlüsselung zu schwächen. Diese Techniken ändern den geschützten Inhalt nicht, machen VPN-Verkehr jedoch oberflächlich schwerer von anderen verschlüsselten Verbindungen zu unterscheiden.

Schließlich ist die Qualität der Implementierung ebenso wichtig wie die Theorie. Selbst starke Protokolle können leicht identifizierbar werden, wenn sie mit statischen Konfigurationen, veralteten Fallbacks oder uneinheitlichen Verschlüsselungseinstellungen eingesetzt werden. Moderne VPNs legen daher Wert auf ein einheitliches Verhalten über Geräte und Netzwerke hinweg, um unbeabsichtigte Sichtbarkeit zu minimieren.

Zusammen versprechen diese Maßnahmen keine Unsichtbarkeit, erhöhen jedoch deutlich die technische Hürde, um VPN-Datenverkehr zuverlässig zu identifizieren – was in modernen Netzwerkumgebungen ein realistisches Ziel ist.

Warum das für alltägliche VPN-Nutzer wichtig ist

Für die meisten Nutzer geht es bei der Identifizierung von VPN-Datenverkehr eher um Zugriff und Zuverlässigkeit als um Geheimhaltung.

Wenn ein Netzwerk VPN-Verkehr erkennt, kann es ihn verlangsamen, blockieren oder gesondert behandeln. Das kann Ihre Verbindung in öffentlichen WLANs beeinträchtigen. In manchen Netzwerken entscheidet dies sogar darüber, ob Sie eine VPN überhaupt nutzen dürfen.

Zu verstehen, wie Netzwerke VPNs erkennen, hilft Ihnen, die richtige VPN auszuwählen, passende Einstellungen zu wählen und zu wissen, was Sie erwarten können.

Häufige Mythen über die Identifizierung von VPN-Datenverkehr

Ein weit verbreiteter Mythos ist, dass eine VPN Sie online vollständig unsichtbar macht. In Wirklichkeit macht sie Ihre Aktivitäten privat, aber nicht unsichtbar.

Ein weiteres Missverständnis ist, dass verschlüsselter Datenverkehr überhaupt nicht analysiert werden kann. Obwohl der Inhalt geschützt ist, bleibt sein Verhalten weiterhin beobachtbar.

Schließlich gehen nicht alle VPNs gleich gut mit Identifizierung um. Die Wahl des Protokolls, die Qualität der Implementierung und das Verhalten im Netzwerk beeinflussen, wie leicht eine VPN-Verbindung erkannt werden kann.

Privatsphäre entsteht durch das Verständnis der Grenzen

VPNs sind leistungsstarke Werkzeuge zum Schutz der Privatsphäre, aber sie sind keine Tarnkappen. Sie schützen das, was am wichtigsten ist – Ihre Daten und Ihre Online-Aktivitäten – und arbeiten dabei innerhalb der technischen Realitäten moderner Netzwerke.

Zu verstehen, wie die Identifizierung von VPN-Datenverkehr und die Analyse verschlüsselten Datenverkehrs funktionieren, hilft dabei, realistische Erwartungen zu setzen und bessere Entscheidungen für die eigene Privatsphäre zu treffen. Bei Guru VPN liegt unser Fokus darauf, Verbindungen zu entwickeln, die sicher, robust und für die tatsächliche Funktionsweise des heutigen Internets ausgelegt sind.