Le trafic VPN chiffré peut-il être identifié ? Une explication claire

Beaucoup pensent qu’un VPN les rend complètement invisibles en ligne grâce à son chiffrement. Ils croient qu’une fois activé, leurs activités sont cachées. La réalité est un peu plus complexe.

Le chiffrement d’un VPN est utile pour protéger votre activité en ligne en sécurisant des éléments comme les sites web visités et les données envoyées. Cependant, le chiffrement ne masque pas l’utilisation d’Internet. Il existe toujours des connexions et des données en circulation, dont une partie peut être observée.

C’est ainsi que l’on peut savoir quand vous utilisez un VPN. Les réseaux n’ont pas besoin de lire vos données pour voir les modèles de trafic ; ils doivent souvent simplement observer le comportement de votre trafic Internet. Ces informations peuvent vous aider à mieux comprendre comment fonctionne un VPN.

Ce que le chiffrement VPN protège réellement

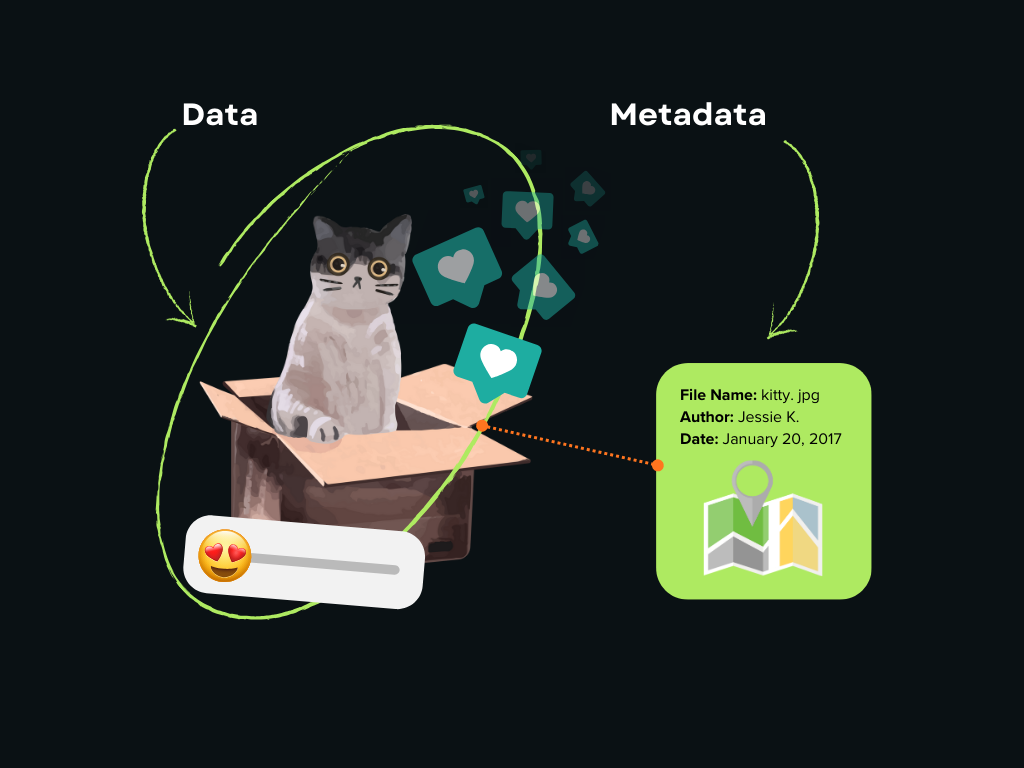

Pour comprendre l’identification du trafic, il est utile de distinguer clairement le contenu des métadonnées.

Un VPN chiffre votre trafic Internet, en protégeant :

- Vos données

- Les sites web que vous visitez

- Les requêtes DNS

- Les informations de connexion, les messages et les fichiers

Ce chiffrement garde vos informations privées face à toute personne surveillant votre connexion, comme les fournisseurs d’accès à Internet ou les réseaux Wi-Fi publics.

Cela dit, certaines données restent visibles :

- Le fait que vous utilisez une connexion

- L’adresse IP à laquelle vous vous connectez

- La taille des paquets et la vitesse de transfert des données

- Le volume total de données utilisées

Même si vos données sont chiffrées, les observateurs réseau peuvent toujours déduire certaines informations sur votre activité en ligne en analysant ces points de données visibles. Il s’agit d’un concept essentiel pour comprendre l’inspection du trafic chiffré.

Qu’est-ce que l’identification du trafic VPN ?

L’identification du trafic VPN consiste à détecter lorsqu’une connexion utilise un VPN, sans examiner le contenu transmis.

Au lieu de vérifier le contenu, les réseaux analysent des éléments tels que la destination du trafic, la structure des paquets de données et la régularité du flux au fil du temps. L’objectif est d’identifier le tunnel VPN lui-même, et non de voir ce qu’il contient.

Vous verrez généralement ce type d’identification utilisé par :

- Les fournisseurs d’accès à Internet

- Les réseaux d’entreprise et scolaires

- Les sites de contenu soumis à des règles régionales ou à des politiques spécifiques

- Les réseaux qui doivent filtrer le trafic en raison de réglementations

Cependant, le fait qu’un réseau identifie du trafic VPN ne signifie pas nécessairement qu’il le bloque ou le surveille. Souvent, il est simplement classé dans une catégorie différente du trafic web classique.

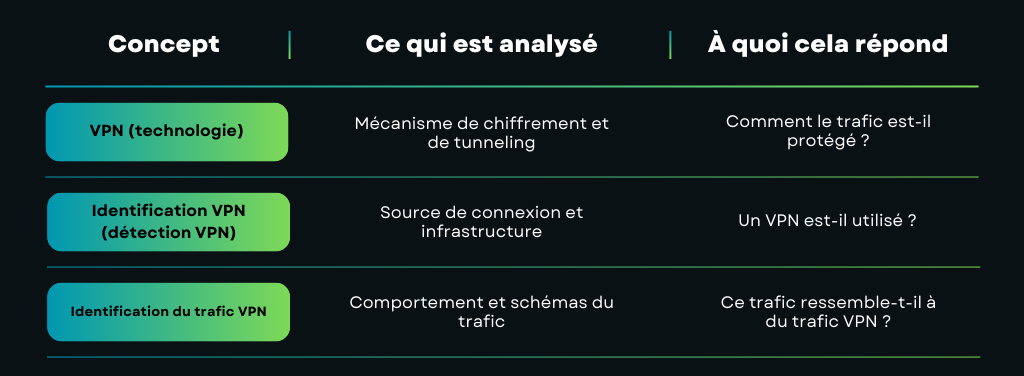

VPN vs identification du trafic VPN : quelle est la différence ?

Les gens confondent souvent l’identification d’un VPN et l’identification du trafic VPN, bien qu’il s’agisse de deux choses différentes. Comprendre la différence permet de voir comment des connexions chiffrées peuvent encore être repérées, même si elles ne peuvent pas être déchiffrées.

En termes simples, un VPN protège le contenu, tandis que les techniques d’identification se concentrent sur le contexte et le comportement.

L’inspection du trafic chiffré peut sembler inquiétante, mais elle n’est pas aussi intrusive qu’on pourrait le penser. Cela ne signifie pas que quelqu’un consulte vos données VPN. Il s’agit plutôt d’examiner les caractéristiques des connexions chiffrées.

Au lieu de lire le contenu, l’inspection analyse les modèles de trafic. Les réseaux peuvent vérifier des éléments comme le timing des paquets, leur taille, la durée de la connexion et la façon dont les données circulent. Cela leur permet d’identifier le type de trafic sans voir ce qu’il contient.

Vous trouverez souvent ce type d’inspection dans les réseaux d’entreprise ou dans des environnements soumis à des règles de trafic strictes. Elle sert à trier et contrôler le trafic, et non à espionner vos activités.

Techniques courantes d’identification du trafic VPN

La détection classique des VPN se limite généralement à vérifier les adresses IP. L’identification du trafic, en revanche, analyse le comportement des données chiffrées au fil du temps. La combinaison de ces méthodes permet souvent d’obtenir de meilleurs résultats.

Analyse du flux de trafic et du comportement des paquets

L’une des techniques les plus courantes consiste à analyser la structure et le rythme du trafic chiffré.

Les connexions VPN génèrent souvent :

- des sessions chiffrées longues et continues ;

- des tailles de paquets relativement stables ;

- des schémas cohérents de flux montant et descendant.

Ce comportement diffère de la navigation web classique, qui est généralement plus irrégulière et basée sur des pics d’activité.

Ce que cela révèle

Si le trafic ressemble à un tunnel chiffré persistant plutôt qu’à des sessions HTTPS standard.

Analyse du timing et des intervalles entre paquets

Même lorsque le contenu des paquets est chiffré, le timing entre eux reste observable.

Les systèmes analysent :

- la fréquence des paquets ;

- les intervalles de rafales ;

- les transitions entre inactivité et activité.

Les protocoles VPN maintiennent souvent un trafic régulier de maintien de connexion ou des comportements de timing prévisibles.

Ce que cela révèle

Des signatures statistiques associées aux protocoles VPN plutôt qu’à une navigation classique.

Empreinte du handshake du protocole

Chaque protocole VPN utilise un processus de handshake pour établir les clés de chiffrement et les paramètres de session. Bien que ce handshake soit chiffré, sa séquence et sa structure peuvent toujours être reconnues.

Les systèmes avancés recherchent :

- l’ordre de négociation du protocole ;

- des longueurs de messages caractéristiques ;

- le comportement de la couche transport lors de l’établissement de la connexion.

Ce que cela révèle

La famille probable du protocole (par exemple, VPN moderne vs trafic TLS générique).

Caractéristiques de la couche transport

Les VPN fonctionnent sur des protocoles de transport tels que UDP ou TCP, souvent d’une manière différente du trafic web standard.

Les systèmes d’identification peuvent analyser :

- une préférence pour UDP plutôt que TCP ;

- les comportements de réessai et de retransmission ;

- les schémas de gestion de la congestion.

Ce que cela révèle

Un trafic optimisé pour le tunneling plutôt que pour la diffusion de contenu page par page.

Inspection approfondie des paquets (DPI) sans déchiffrement

Malgré son nom, le DPI ne déchiffre pas le trafic VPN. Il examine plutôt :

- les en-têtes de paquets ;

- la cohérence du flux ;

- le comportement d’encapsulation.

Les moteurs DPI corrèlent ces caractéristiques avec des modèles connus de trafic chiffré.

Ce que cela révèle

Si le trafic correspond à des profils d’encapsulation VPN connus.

Corrélation entre sessions

Les systèmes plus avancés suivent le comportement du trafic sur plusieurs sessions ou connexions.

Ils recherchent :

- des comportements de connexion répétés ;

- des signatures de trafic cohérentes malgré les changements d’IP ;

- des schémas d’utilisation similaires au fil du temps.

Ce que cela révèle

Des indicateurs comportementaux à long terme de l’utilisation d’un VPN plutôt qu’une détection sur une seule session.

Pourquoi l’identification du trafic est probabiliste

Il est important de noter que l’identification du trafic VPN est rarement définitive. Chaque technique fournit une confiance partielle, et non une preuve absolue.

Les systèmes de détection modernes fonctionnent en :

- combinant plusieurs signaux faibles ;

- attribuant des scores de probabilité ;

- ajustant les seuils en fonction des politiques ou de la tolérance au risque.

C’est pourquoi des faux positifs se produisent — et pourquoi la détection des VPN doit être comprise comme une classification plutôt qu’une confirmation.

Le trafic VPN chiffré peut-il être déchiffré ?

Normalement, si le chiffrement de votre VPN est correctement configuré, les personnes qui surveillent votre réseau ne peuvent pas le lire.

Les VPN modernes utilisent des méthodes très puissantes pour brouiller vos données et protéger les clés. Ainsi, si quelqu’un intercepte votre trafic Internet, il ne verra qu’un ensemble de données incompréhensibles sans ces clés.

En général, la seule situation dans laquelle quelqu’un peut lire vos données VPN est lorsqu’un autre problème survient. Par exemple, si votre téléphone ou votre ordinateur est infecté par un virus, ou si vous utilisez une configuration VPN très ancienne ou faible. Ces problèmes affectent généralement votre appareil, et non le VPN lui-même.

Il est important de comprendre la différence. L’identification du trafic contourne le chiffrement au lieu de le casser.

Comment les VPN modernes réduisent l’identification du trafic

Les VPN modernes considèrent l’identification du trafic comme un problème technique plutôt que purement cryptographique. Comme le chiffrement seul ne masque pas les modèles de trafic, l’atténuation se concentre sur la réduction des caractéristiques identifiables aux niveaux du protocole et du transport.

L’un des facteurs clés est la conception du protocole. Les protocoles VPN contemporains évitent les structures de paquets fixes et les séquences de handshake prévisibles qui peuvent être facilement reconnues. À la place, ils utilisent des formats de messages minimaux et cohérents qui se fondent plus naturellement dans d’autres types de trafic chiffré.

Un autre aspect important est la flexibilité des ports et du transport. Les implémentations VPN modernes ne sont pas limitées à des ports spécifiques et peuvent fonctionner sur des protocoles de transport largement utilisés. Cela rend le filtrage simple basé sur les ports beaucoup moins efficace et réduit la visibilité des signatures spécifiques aux VPN.

Le comportement du trafic joue également un rôle. Les VPN bien conçus cherchent à maintenir des caractéristiques stables de chiffrement et de flux entre les sessions, en évitant des modèles qui diffèrent fortement du trafic web chiffré standard. Bien que le timing et la taille des paquets ne puissent pas être complètement masqués, la réduction des anomalies permet de limiter la précision de la classification.

Certaines solutions VPN mettent également en œuvre des techniques d’obfuscation du trafic, qui modifient la présentation des paquets sans affaiblir le chiffrement. Ces techniques ne changent pas le contenu protégé, mais rendent le trafic VPN plus difficile à distinguer d’autres connexions chiffrées à un niveau superficiel.

Enfin, la qualité de l’implémentation est aussi importante que la théorie. Même des protocoles solides peuvent devenir faciles à identifier s’ils sont déployés avec des configurations statiques, des mécanismes hérités ou des paramètres de chiffrement incohérents. Les VPN modernes privilégient un comportement uniforme sur tous les appareils et réseaux afin de minimiser toute exposition involontaire.

Ensemble, ces mesures ne promettent pas l’invisibilité, mais elles augmentent considérablement le seuil technique nécessaire pour identifier de manière fiable le trafic VPN — ce qui constitue un objectif réaliste dans les environnements réseau modernes.

Pourquoi cela est important pour les utilisateurs quotidiens de VPN

Pour la plupart des utilisateurs, l’identification du trafic VPN concerne davantage l’accès et la fiabilité que la confidentialité.

Si un réseau détecte du trafic VPN, il peut le ralentir, le bloquer ou le traiter différemment. Cela peut perturber votre connexion sur les réseaux Wi-Fi publics. Sur certains réseaux, cela peut même déterminer si vous êtes autorisé à utiliser un VPN ou non.

Savoir comment les réseaux repèrent les VPN vous aide à choisir le bon service VPN, à configurer correctement vos paramètres et à savoir à quoi vous attendre.

Mythes courants sur l’identification du trafic VPN

Un mythe répandu est qu’un VPN vous rend complètement invisible en ligne. En réalité, il rend votre activité privée, mais pas inexistante.

Une autre idée fausse est que le trafic chiffré ne peut pas être analysé du tout. Bien que son contenu soit protégé, son comportement n’est pas totalement caché.

Enfin, tous les VPN ne gèrent pas l’identification de la même manière. Le choix du protocole, la qualité de l’implémentation et le comportement du réseau influencent la facilité avec laquelle une connexion VPN peut être détectée.

La confidentialité vient de la compréhension des limites

Les VPN sont des outils puissants pour la confidentialité, mais ce ne sont pas des capes d’invisibilité. Ils protègent ce qui compte le plus — vos données et votre activité en ligne — tout en fonctionnant dans les réalités techniques des réseaux modernes.

Comprendre comment fonctionnent l’identification du trafic VPN et l’inspection du trafic chiffré permet de définir des attentes réalistes et de prendre de meilleures décisions en matière de confidentialité. Chez Guru VPN, nous nous concentrons sur la création de connexions sécurisées, résilientes et conçues pour la façon dont Internet fonctionne réellement aujourd’hui.