Can encrypted VPN traffic be identified? Uma explicação clara

Muitos acreditam que uma VPN os torna completamente invisíveis online por causa da sua criptografia. Eles acreditam que, depois de ativá-la, suas atividades ficam ocultas. A realidade é um pouco mais complexa.

A criptografia da VPN é útil para manter sua atividade online segura, protegendo elementos como os sites visitados e os dados enviados. No entanto, a criptografia não oculta o uso da internet. Ainda existem conexões e dados em movimento, e parte disso pode ser observada.

É assim que as pessoas conseguem perceber quando você está usando uma VPN. As redes não precisam ler seus dados para identificar padrões de tráfego; muitas vezes, basta observar como o seu tráfego de internet se comporta. Essas informações ajudam você a ter uma compreensão melhor sobre como a VPN funciona.

O que a criptografia da VPN realmente protege

Para entender a identificação de tráfego, é útil separar claramente o conteúdo dos metadados.

Uma VPN criptografa seu tráfego de internet, protegendo:

- Seus dados

- Os sites que você visita

- Solicitações DNS

- Informações de login, mensagens e arquivos

Essa criptografia mantém suas informações privadas de qualquer pessoa que esteja monitorando sua conexão, como provedores de internet ou redes Wi-Fi públicas.

Dito isso, alguns dados ainda permanecem visíveis:

- O fato de que você está usando uma conexão

- O endereço IP ao qual você está se conectando

- O tamanho dos pacotes e a velocidade com que os dados são transferidos

- O volume total de dados utilizados

Mesmo com seus dados criptografados, observadores de rede ainda podem inferir algumas informações sobre sua atividade online ao analisar esses pontos de dados visíveis. Esse é um conceito essencial para compreender a inspeção de tráfego criptografado.

O que é identificação de tráfego VPN?

A identificação de tráfego VPN consiste em detectar quando uma conexão está usando uma VPN — sem examinar o conteúdo transmitido.

Em vez de verificar os dados em si, as redes analisam fatores como o destino do tráfego, a estrutura dos pacotes e a consistência do fluxo ao longo do tempo. O objetivo é identificar o túnel VPN, não ver o que está dentro dele.

Esse tipo de identificação é comum em:

- provedores de internet

- redes corporativas e escolares

- plataformas de conteúdo com restrições regionais ou políticas

- redes que precisam filtrar tráfego por motivos regulatórios

Importante: identificar tráfego VPN não significa necessariamente bloquear ou monitorar usuários. Muitas vezes, o tráfego apenas é classificado de forma diferente do tráfego web comum.

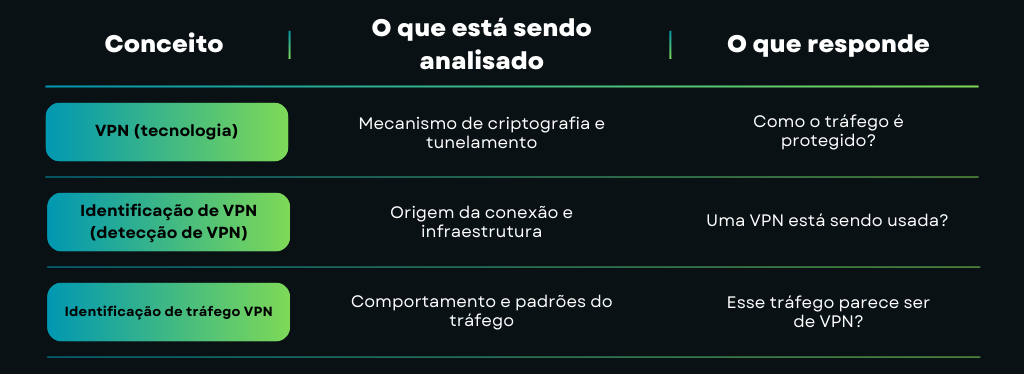

VPN vs Identificação de Tráfego VPN: qual a diferença?

Muitas pessoas confundem identificação de VPN com identificação de tráfego VPN, mas são coisas diferentes. Entender essa diferença ajuda a perceber como conexões criptografadas ainda podem ser reconhecidas, mesmo sem serem descriptografadas.

Em termos simples, a VPN protege o conteúdo, enquanto as técnicas de identificação analisam contexto e comportamento.

A inspeção de tráfego criptografado pode parecer invasiva, mas não envolve acessar seus dados. Trata-se apenas de observar características externas da conexão.

Em vez de ler o conteúdo, a inspeção analisa padrões como:

- tempo entre pacotes

- tamanho dos pacotes

- duração da conexão

- forma como o tráfego flui

Essas informações ajudam a classificar o tipo de tráfego sem ver o que está sendo transmitido.

Esse tipo de inspeção é comum em redes corporativas ou ambientes com regras rígidas de controle de tráfego. O objetivo é gerenciar e organizar o tráfego, não espionar usuários.

Técnicas comuns de identificação de tráfego VPN

A detecção básica de VPN geralmente verifica endereços IP. Já a identificação de tráfego analisa como os dados criptografados se comportam ao longo do tempo. Combinar métodos tende a gerar resultados mais precisos.

Análise de fluxo de tráfego e comportamento de pacotes

Uma das técnicas mais comuns envolve analisar a estrutura e o ritmo do tráfego criptografado.

Conexões VPN costumam gerar:

- sessões criptografadas longas e contínuas

- tamanhos de pacotes relativamente estáveis

- padrões consistentes de upload e download

Isso difere da navegação web comum, que é mais irregular e baseada em picos de atividade.

O que isso revela:

Se o tráfego se parece mais com um túnel criptografado persistente do que com sessões HTTPS comuns.

Análise de tempo e intervalos entre pacotes

Mesmo com o conteúdo criptografado, o tempo entre os pacotes continua visível.

Os sistemas analisam:

- frequência de pacotes

- intervalos de transmissão

- transições entre períodos ociosos e ativos

Protocolos VPN frequentemente mantêm tráfego regular de keep-alive.

O que isso revela:

Assinaturas estatísticas associadas a protocolos VPN.

Fingerprinting do handshake do protocolo

Todo protocolo VPN usa um processo de handshake para estabelecer chaves e parâmetros de sessão. Mesmo criptografado, sua sequência pode ser identificada.

Sistemas avançados observam:

- ordem de negociação do protocolo

- tamanhos característicos das mensagens

- comportamento da camada de transporte

O que isso revela:

A provável família de protocolo em uso.

Características da camada de transporte

VPNs operam sobre UDP ou TCP, muitas vezes de forma diferente do tráfego web comum.

Sistemas analisam:

- preferência por UDP

- padrões de retransmissão

- comportamento de controle de congestionamento

O que isso revela:

Tráfego otimizado para tunelamento, não para carregamento de páginas.

Deep Packet Inspection (DPI) sem descriptografia

Apesar do nome, o DPI não descriptografa o tráfego.

Ele examina:

- cabeçalhos de pacotes

- consistência do fluxo

- comportamento de encapsulamento

O que isso revela:

Se o tráfego corresponde a perfis conhecidos de encapsulamento VPN.

Correlação entre sessões

Sistemas mais avançados analisam o comportamento ao longo de múltiplas conexões.

Eles procuram:

- padrões repetidos

- assinaturas consistentes mesmo com mudança de IP

- hábitos de uso semelhantes ao longo do tempo

O que isso revela:

Indicadores comportamentais de uso de VPN a longo prazo.

Por que a identificação é probabilística

A identificação de tráfego VPN raramente é definitiva. Cada técnica fornece apenas indícios, não provas absolutas.

Sistemas modernos:

- combinam múltiplos sinais fracos

- atribuem pontuações de probabilidade

- ajustam limites conforme políticas ou riscos

Por isso existem falsos positivos. A detecção funciona mais como classificação, não confirmação.

O tráfego VPN criptografado pode ser descriptografado?

Normalmente, se a criptografia da sua VPN estiver configurada corretamente, pessoas que monitoram sua rede não conseguem ler esses dados.

As VPNs atuais utilizam métodos muito fortes para embaralhar seus dados e manter as chaves seguras. Portanto, se alguém capturar seu tráfego de internet, ele parecerá apenas um conjunto de dados sem sentido sem essas chaves.

Geralmente, a única situação em que alguém consegue ler seus dados de VPN é quando outro problema ocorre. Por exemplo, se o seu telefone ou computador estiver infectado por um vírus, ou se você estiver usando uma configuração de VPN muito antiga ou fraca. Esses problemas normalmente afetam o seu dispositivo, não a VPN em si.

É importante entender essa diferença. A identificação de tráfego contorna a criptografia em vez de quebrá-la.

Como as VPNs modernas reduzem a identificação de tráfego

As VPNs modernas tratam a identificação de tráfego como um problema técnico, e não apenas criptográfico. Como a criptografia sozinha não oculta os padrões de tráfego, a mitigação se concentra em reduzir características identificáveis nas camadas de protocolo e transporte.

Um dos fatores principais é o design do protocolo. Protocolos VPN contemporâneos evitam estruturas fixas de pacotes e sequências previsíveis de handshake que podem ser facilmente identificadas. Em vez disso, utilizam formatos de mensagens mínimos e consistentes que se misturam de forma mais natural com outros tipos de tráfego criptografado.

Outro aspecto importante é a flexibilidade de portas e transporte. Implementações modernas de VPN não ficam presas a portas específicas e podem operar sobre protocolos de transporte amplamente utilizados. Isso torna a filtragem simples baseada em portas muito menos eficaz e reduz a visibilidade de assinaturas específicas de VPN.

O comportamento do tráfego também desempenha um papel importante. VPNs bem projetadas procuram manter características estáveis de criptografia e fluxo entre sessões, evitando padrões que diferem drasticamente do tráfego web criptografado padrão. Embora o tempo e o tamanho dos pacotes não possam ser totalmente ocultados, reduzir anomalias ajuda a limitar a precisão da classificação.

Algumas soluções de VPN também implementam técnicas de ofuscação de tráfego, que modificam a apresentação dos pacotes sem enfraquecer a criptografia. Essas técnicas não alteram o conteúdo protegido, mas tornam o tráfego VPN mais difícil de distinguir de outras conexões criptografadas em uma análise superficial.

Por fim, a qualidade da implementação é tão importante quanto a teoria. Mesmo protocolos fortes podem se tornar fáceis de identificar se forem implantados com configurações estáticas, compatibilidade com tecnologias antigas ou definições de criptografia inconsistentes. VPNs modernas priorizam um comportamento uniforme em todos os dispositivos e redes para minimizar exposições indesejadas.

Em conjunto, essas medidas não prometem invisibilidade, mas aumentam significativamente o nível técnico necessário para identificar o tráfego VPN de forma confiável — que é o objetivo realista nos ambientes de rede modernos.

Por que isso é importante para usuários comuns de VPN

Para a maioria dos usuários, a identificação de tráfego VPN está mais relacionada a acesso e confiabilidade do que a sigilo.

Se uma rede detectar tráfego de VPN, ela pode reduzir a velocidade, bloquear a conexão ou tratá-la de maneira especial. Isso pode prejudicar sua conexão em redes Wi-Fi públicas. Em algumas redes, isso pode até determinar se você pode usar uma VPN ou não.

Saber como as redes identificam VPNs ajuda você a escolher a VPN certa, ajustar as configurações adequadas e entender o que esperar.

Mitos comuns sobre identificação de tráfego VPN

Um mito comum é que uma VPN torna você completamente invisível online. Na realidade, ela torna sua atividade privada, não inexistente.

Outro equívoco é acreditar que o tráfego criptografado não pode ser analisado de forma alguma. Embora o conteúdo esteja protegido, o comportamento do tráfego não fica totalmente oculto.

Por fim, nem todas as VPNs lidam com identificação da mesma forma. A escolha do protocolo, a qualidade da implementação e o comportamento da rede influenciam o quão detectável uma conexão VPN pode ser.

A privacidade vem de entender os limites

As VPNs são ferramentas poderosas de privacidade, mas não são capas de invisibilidade. Elas protegem o que é mais importante — seus dados e sua atividade online — enquanto operam dentro das realidades técnicas das redes modernas.

Entender como funcionam a identificação de tráfego VPN e a inspeção de tráfego criptografado ajuda a criar expectativas realistas e leva a decisões melhores de privacidade. No Guru VPN, nosso foco é construir conexões seguras, resilientes e projetadas para a forma como a internet realmente funciona hoje.